Advanced Persistent Threats (APT): la nouvelle norme ?

Dans cet article, nous allons remonter au début de l’année 2013 et observer l’évolution d’une catégorie bien spécifique d’attaques dans l’univers Advanced Persistent Threats.

Au lieu d’essayer de donner une définition générale des pour satisfaire un large public, nous allons nous concentrer sur les exploits qui, au début de l’année 2013, ont été observés uniquement lors d’attaques ciblées.

Ces attaques ciblées ont été initiées essentiellement pour des actions de renseignements, très probablement réalisées par des hackers payés pour mener des actions d’espionnage national et industriel.

Ces attaques ont utilisé des «exploits» visant plus particulièrement Microsoft Office et ses fichiers associés (.doc, .xls and .rtf) plutôt que les cibles plus connues et classiques comme Flash, Adobe Reader, Java, etc …

Nous étions intéressés de savoir combien de temps ces exploits que nous traquions continueraient à être utilisés et surtout, à quelle échelle ils allaient se répandre au fil du temps.

Allaient-ils mourir tout simplement, car de plus en plus d’utilisateurs grâce aux patches rendaient ces «exploits» nettement moins efficaces, ou bien continueraient-ils à être utilisés car ils seraient toujours aptes à fonctionner ?

Est-ce que ces exploits resteraient au sein de la communauté des Advanced Persistent Threats ou bien allaient-ils migrer vers des gangs cybercriminels plus traditionnels ?

Nous avons finalement découvert, au cours de l’année passée, que ces exploits utilisés apparemment dans des actions ciblées d’espionnage et de renseignements, mutaient régulièrement pour réaliser des attaques à plus grande échelle.

Ces attaques ont été élaborées par des cybercriminels, avec pour objectif de faire de l’argent par le biais de bots et de zombies.

Donc, les réponses à nos questions sont : « Ces exploits continuent à être utilisés et sont pleinement opérationnels » et « ils ont été adoptés très largement par le monde de la cybercriminalité».

Comment nous mesurons et évaluons les Advanced Persistent Threats

Nous traquons les rapports sur la détection de l’identité d’environ 15 familles d’exploits dans notre moteur anti-virus Sophos.

Dans le SophosLabs, nous utilisons plus volontiers le terme identité plutôt que signature, plus communément rencontré, (ou bien sig) et pattern.

Dans ce process, nous avons collecté tous les échantillons qui utilisent ces exploits orientés documents, à partir de 3 sources :

Nous avons ensuite reproduit ces échantillons, analysé l’activité de leur système, ainsi que le malware Windows qu’ils injectaient dans les ordinateurs attaqués. Nous avons finalement classé les incidents par famille.

Au début, nous avons trouvé uniquement des familles de malwares APT classiques, mais à partir de mars 2013, nous avons commencé à voir apparaître, de manière sporadique, des familles de malwares dédiés au vol d’argent, notamment des variantes de Zbot (Zeus) et de nombreuses variétés de ransomware.

Cette infiltration, réalisée par des gangs cybercriminels traditionnels, et qui semblait être le domaine réservé aux Advanced Persistent Threats, est en fin de compte, une tendance claire qui nous a conduits à![]() la déclaration suivante publiée dans le Rapport Sophos 2014 sur les menaces à la sécurité:

la déclaration suivante publiée dans le Rapport Sophos 2014 sur les menaces à la sécurité:

Bien que ne pouvant pas quantifier exactement l’augmentation réelle, les SophosLabs ont observé plus d’attaques persistantes visant des compagnies et des institutions en particulier, mais incluant aussi des organisations ne faisant pas partie des cibles habituellement privilégiées. De plus en plus, ces attaques semblent avoir pour but de nuire financièrement, ce qui indique l’intérêt de ces cybercriminels (traditionnellement orientés sur l’escroquerie) pour des méthodes auparavant utilisées dans les Advanced Persistent Threats.

Depuis le début 2014, cette tendance est devenue encore plus claire, et nous avons aujourd’hui assez de données et d’informations pour quantifier ce phénomène.

Ce que nous avons découvert au sujet des Advanced Persistent Threats

Dans la collecte de données mentionnées ci-dessus, nous avions utilisé uniquement les rapports de détection provenant du système télémétrique intégré au sein des produits Sophos.

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]NB : Le système télémétrique est une option. Nous ne collectons aucune donnée depuis votre réseau sans un accord de votre part. Cette option peut être activée et paramétrée indépendamment pour chaque équipement (portable, ordinateur de bureau, serveur et Gateway), si vous désirez envoyer un rapport plutôt général, en restreignant l’envoi de données critiques ou confidentielles.[/vc_message][/vc_column][/vc_row]

Cette approche a certes limité la quantité de données collectées, mais était selon nous, plus représentative de la situation réelle.

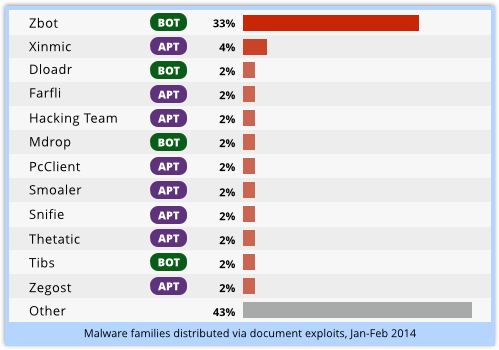

Nous avons obtenu 34 248 rapports sur 2 mois; ces rapports provenaient de 4 335 échantillons de séquences différentes, révélant 4 335 documents piégés. Nous avons pu les classer et voir qu’ils appartenaient à 86 familles de malwares différentes.

Les plus répandues sont :

Ce graphique ne prend pas en compte l’étendue de l’échantillon considéré, car chaque famille a le même poids. Par contre, il mesure l’activité au niveau des mises à jour des différentes familles et la disponibilité de nouvelles versions. Ceci donne une indication précieuse sur l’ingéniosité et l’activité de la personne ou de l’équipe à l’origine du malware.

La plupart des échantillons étaient, soit des downloaders (pour les variantes Zbot), soit des droppers pour les Zbot Trojans. Ils sont intégrés sous le même label Zbot dans le tableau ci-dessus.

Jusqu’à présent pour l’année 2014, nous avons observé comparativement une faible activité au niveau de la famille des traditionnels des «Advanced Persistent Threats», tels « smoaler ».

Les exploits

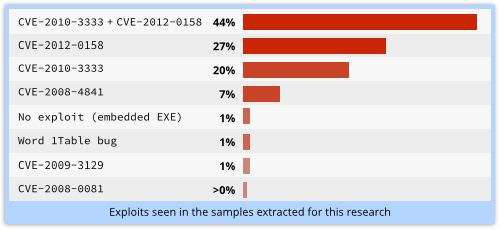

Ces échantillons ont utilisé un nombre assez faible d’exploits.

En résumant l’utilisation des exploits dans les rapports, nous avons la répartition suivante :

Dans ce cas, nous avons comptabilisé tous les rapports plutôt que l’unique échantillon, car cela donnait une meilleure indication de l’intensité avec laquelle chaque vulnérabilité était exploitée.

L’exploit le plus répandu est clairement le CVE-2012-0158.

Mais le graphique montre aussi l’importance de la combinaison CVE-2010-3333 et CVE-2012-0158 qui a été exploitée au sein du même document. Cette méthode a été utilisée principalement pour répandre des variantes Zbot.

Nous supposons, cependant sans certitude, que l’utilisation des doubles «exploits» par les cybercriminels montre qu’ils ont découvert que certains ordinateurs, bien que mis à jour avec des patches à une date précise (en avril 2012 pour CVE-2012-0158 par exemple), pouvaient très bien ne pas avoir de patch concernant des mises à jour antérieures. Cette situation rend donc intéressante la combinaison d’un ancien exploit avec un plus récent.

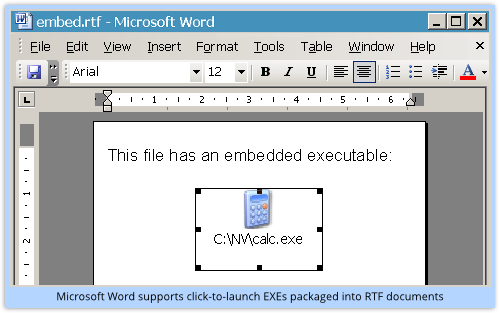

Un autre cas intéressant, représentant 1% des rapports, implique des fichiers .RTF qui ont délibérément contourné les exploits. A la place, ils ont simplement intégré un fichier .EXE qui était en fait une variante Zbot.

Ceci fonctionne car les fichiers .RTF peuvent contenir des programmes cliquables, encodés et stockés à l’intérieur d’un fichier .RTF, tout comme les emails peuvent contenir des fichiers joints (images, liens, …).

Ce type d’attaque nécessite une mise en œuvre qui doit inciter l’utilisateur à double-cliquer et lancer le malware en pariant sur le fait qu’un fichier exécutable (.EXE), intégré dans un fichier non exécutable, éveillera moins les soupçons des utilisateurs.

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]Cela ne devrait pas sembler moins suspect, mais il est vrai que l’effet visuel consistant à montrer le fichier infecté dans un document Word, plutôt que dans un email, peut rassurer, d’autant que l’habitude a été donnée aux utilisateurs de ne plus se méfier de fichiers joints au niveau de la messagerie.[/vc_message][/vc_column][/vc_row]

Bien que peu fréquents, les rapports concernant ce type d’attaques n’ont fait surface que très récemment, devenant ainsi assez significatifs pour nos spamtraps.

C’est rare pour une attaque du type Advanced Persistent Threats, qui est en général très ciblée, d’atteindre nos spamtraps plutôt généralistes.

Nous pouvons cependant nous attendre à voir ce type de document infecté devenir, de plus en plus répandu, les prochaines semaines ou prochains mois.

Notre Conclusion sur les Advanced Persistent Threats

Le message est clair.

Les exploits utilisés au départ par des acteurs de l’univers des Advanced Persistent Threats sont maintenant intégrés dans les types de malwares largement répandus par les cybercriminels «chercheurs d’argent».

Cela signifie aussi qu’une population beaucoup plus vaste est, à présent, ciblée et infectée par ces exploits mentionnés ci-dessus.

Quand un public restreint est visé par des attaques ciblées, menées par cybercriminels avec une logique d’espionnage et de renseignements, cela menace notre économie. Par contre, quand un vaste public se trouve être la cible, à grande échelle, de pilleurs organisés du cyberunderworld, la menace n’en est que plus grande pour notre économie.

Malheureusement, ces 2 types de cybercriminalité ne sont plus si compartimentés qu’ils ne l’étaient auparavant.

Quoi faire pour se protéger ?

Même si le « A » de APT signifie « avancée » (Advanced), 91% des documents piégés dans nos rapports de janvier et février 2014, auraient pu être rendus inefficaces par la simple utilisation de 2 patches Microsoft, publiés il y a 2 ans et 4 ans.

Même si les Advanced Persistent Threats sont souvent considérés comme une sous catégorie spécifique de malwares qui peuvent être traités séparément, une protection séléctive est, quant à elle, inopérante. En effet, il y a aujourd’hui, beaucoup de similtudes et de chevauchements entre des attaques à des fins d’espionnage et d’autres à des fins financières.

Pour ces raisons, nous vous proposons 3 astuces qui pourront ameliorer votre réactivité dans divers types d’attaques :

Billet inspiré de Advanced Persistent Threats – the new normal ? par Gabor Szappanos, SophosLabs

Partagez Advanced Persistent Threats (APT) et les exploits : la nouvelle norme ? avec http://bit.ly/1dq1Gr7

Anatomie d’une attaque web drive-by download

[…] malware connu sous le nom de Zbot (APT), peut avoir accès à vos emails et vos comptes bancaires. Un autre type de charge utile appelée […]

Un kit de création de malwares :Microsoft Word Intruder dévoilé !

[…] cybercriminels du premier groupe utilisent aisément les techniques élaborées issues des fameux APT (Advanced Persistent Threats), en provenance du deuxième […]

Contrôle des applications et corrélation : vers une approche systémique ?

[…] Il faut bien évidemment continuer à se protéger contre les codes malveillants et notamment les APT. Cette approche nouvelle suppose d’établir des échanges en temps réel avec des composants […]