Sophos MDR ha individuato una nuova campagna che utilizza il phishing mirato per indurre le vittime a scaricare un tool legittimo di gestione remota del sistema per ottenere il dump delle credenziali. Riteniamo, con una certa sicurezza, che questa attività, che abbiamo tracciato come STAC 1171, sia legata a un aggressore iraniano noto anche come MuddyWater o TA450.

Il primo incidente rilevato risale all’inizio di novembre, quando le regole comportamentali degli endpoint Sophos hanno bloccato un’attività di dumping delle credenziali che aveva come obiettivo un’organizzazione in Israele. Nel valutare l’attività, abbiamo riscontrato una sovrapposizione di indicatori e TTP con le segnalazioni di Proofpoint relative a TA450. L’aggressore ha ottenuto l’accesso iniziale tramite un’e-mail di phishing che indirizzava l’utente ad aprire un documento condiviso ospitato all’indirizzo hxxps://ws.onehub.com/files/ e a scaricare un file denominato “New Program ICC LTD.zip”.

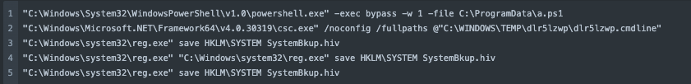

L’archivio “New Program ICC LTD.zip” conteneva un file di installazione compresso per lo strumento legittimo di monitoraggio e gestione remota (RMM) Atera. L’installazione di Atera utilizzava un account di prova registrato a un indirizzo e-mail che riteniamo sia stato compromesso. Dopo aver installato Atera Agent, gli aggressori hanno utilizzato i comandi di esecuzione remota di Atera per eseguire uno script PowerShell (a.ps1) con l’obiettivo di scaricare le credenziali e creare un file di backup dell’hive del registro SYSTEM. Questa attività di dumping delle credenziali è stata rilevata e bloccata dalle regole comportamentali di Sophos:

“cmdline”: “C:\WINDOWS\system32\reg.exe\” save HKLM\SYSTEM SystemBkup.hiv”

Le azioni successive alla compromissione in Atera includevano anche:

- comandi di enumerazione di domini multipli;

- un tunnel SSH verso 51.16.209[.]105;

- un comando PowerShell offuscato utilizzato per scaricare lo strumento Level RMM (all’indirizzo hxxps://downloads.level.io/install_windows.exe).

Abbiamo osservato la telemetria di un altro cliente Sophos non MDR negli Stati Uniti con il medesimo comportamento. Sophos X-Ops continuerà a monitorare questa attività e ad aggiornare con ulteriori informazioni su questo cluster di minacce.