El lanzamiento del martes de parches de agosto de 2024 de Microsoft fue, en cierto sentido, un respiro del torrente de correcciones de 138 CVE de julio, con solo 85 CVE abordados en el lanzamiento principal. Sin embargo, con más de dos docenas de advertencias, una serie de avisos “informativos” relativos a material publicado en junio y julio, dos problemas de gran repercusión cuyas correcciones aún están en proceso de elaboración y más de 85 CVE relacionados con Linux es posible que este mes los administradores encuentren especialmente compleja la priorización de parches.

En el momento de aplicar el parche, se sabe que cinco de los problemas abordados están siendo explotados. Tres más son de dominio público. Microsoft estima que 11 CVE, todos de Windows, tienen más probabilidades de ser explotados en los próximos 30 días. Nueve de los problemas de este mes son susceptibles de ser detectados por las protecciones de Sophos, e incluimos información sobre ellos en una tabla más abajo.

Además de estos parches, el comunicado incluye avisos sobre 12 parches de Adobe, nueve para Edge a través de Chrome (además de tres parches para Edge de Microsoft) y la actualización de la pila de servicios publicada regularmente (ADV990001). La empresa también facilitó información sobre cinco CVE abordadas a principios de verano pero no anunciadas en sus respectivos meses (una en junio, cuatro en julio). Quienes ya hayan aplicado los parches correspondientes a esos meses ya están protegidos y no necesitan aplicarlos de nuevo. Cabe señalar que un problema parcheado en junio, el CVE-2024-38213, está siendo atacado activamente, un buen argumento para aplicar los parches lo antes posible tras su publicación. Microsoft también se esforzó este mes en señalar otros tres CVE para los que ya se han publicado correcciones, pero que se incluyen en la información del Martes de Parches en aras de la transparencia.

Por último, la publicación de este mes incluye una gran cantidad de CVE relacionadas con CBL-Mariner, o en algunos casos tanto con Mariner como con Azure Linux. Mariner pasó a llamarse Azure Linux a principios de este año, pero la información facilitada por Microsoft sobre estos CVE diferencia entre ambos. Las CVE abarcan un período de tiempo comprendido entre 2007 y 2024; las puntuaciones base CVSS oscilan entre 3,2 y un “perfecto” 10. Esos CVE no están incluidos en los datos de la parte principal de este post,. Otros dos CVE Mariner / Azure Linux también tocan Windows, y esos dos están incluidos en las estadísticas del artículo principal.

Los datos de la parte principal de este artículo reflejan solo las 85 CVE de la parte de la publicación que no es Mariner ni de asesoramiento.

En cifras

- Total de CVE: 85

- Total de problemas de asesoramiento de Edge/Chrome cubiertos en la actualización: 9 (más 3 problemas no de asesoramiento de Edge)

- Total de problemas de asesoramiento de Microsoft no relacionados con Edge cubiertos en la actualización: 9

- Total de problemas de Adobe cubiertos en la actualización: 12

- Divulgados públicamente: 3

- Explotados: 5

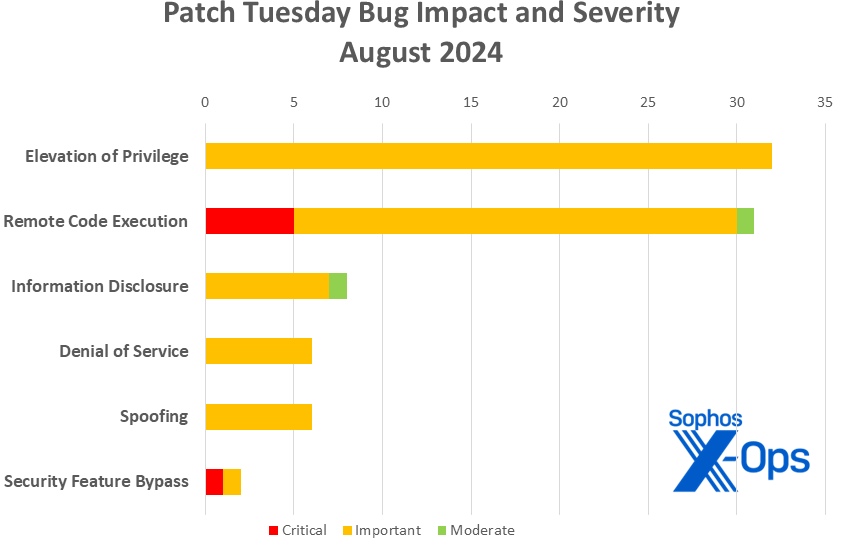

- Gravedad

- Crítica: 6

- Importante: 77

- Moderada: 2

-

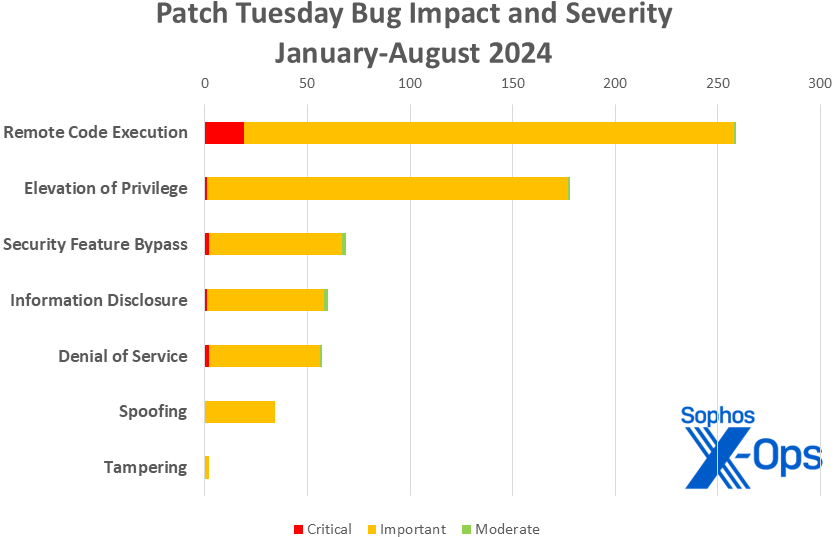

Impacto

-

Elevación de privilegios: 32

-

Ejecución remota de código: 31

-

Revelación de información: 8

-

Denegación de servicio: 6

-

Suplantación de identidad: 6

-

Anulación de funciones de seguridad: 2]

-

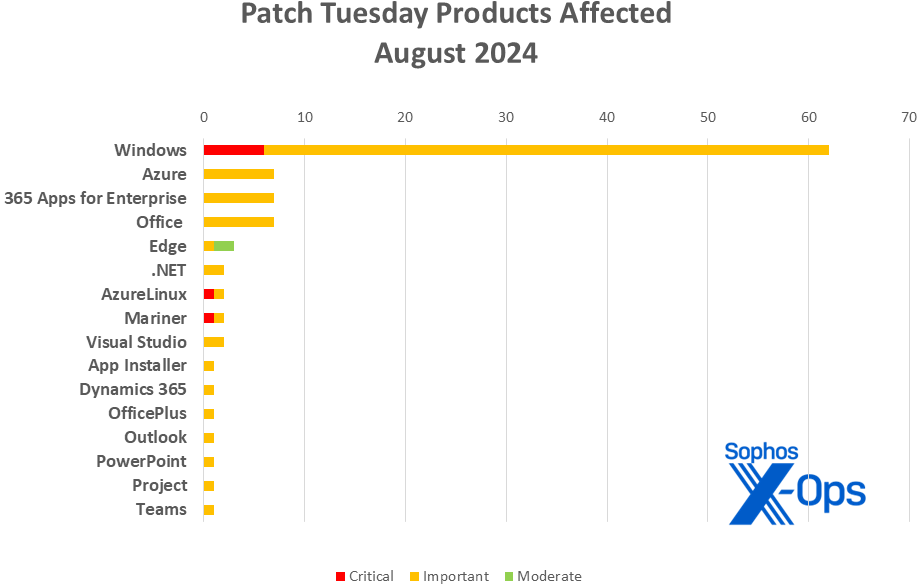

Productos

- Windows: 62

- Azure: 7

- 365 Aplicaciones para empresas: 7

- Office: 7

- Edge: 3 (más 9 avisos a través de Chrome)

- .NET: 2

- Azure Linux: 2

- CBL-Mariner: 2

- Visual Studio: 2

- Instalador de aplicaciones: 1

- Dynamics 365: 1

- OfficePlus: 1

- Outlook: 1

- PowerPoint: 1

- Proyectos: 1

- Teams: 1

Actualizaciones destacadas de agosto

Además de los problemas comentados anteriormente, hay una serie de elementos específicos que merecen atención.

CVE-2024-21302 – Vulnerabilidad de Elevación de Privilegios en el Modo Kernel Seguro de Windows

CVE-2024-38202 – Vulnerabilidad de elevación de privilegios en la pila de Windows Update

Estas dos vulnerabilidades de gravedad importante fueron publicadas por el investigador Alon Leviev la semana pasada en Black Hat, tras un prolongado proceso de divulgación responsable. Microsoft lleva seis meses trabajando en la solución, pero necesita un poco más de tiempo para desenredar este complejo problema con la Seguridad Basada en la Virtualización (VBS). Por ahora, Microsoft está publicando en su sitio información de mitigación tanto para CVE-2024-21302 como para CVE-2024-38202.

CVE-2024-38063 – Vulnerabilidad de ejecución remota de código TCP/IP de Windows

Hay tres CVE en esta versión con una puntuación base CVSS de 9,8, pero solo este tiene la distinción de ser, según la estimación de Microsoft, el que tiene más probabilidades de ser explotado en los próximos treinta días. Es una lástima, porque este fallo RCE de gravedad crítica no requiere ni privilegios ni interacción del usuario. Un atacante podría aprovecharse de este problema enviando repetidamente paquetes IPv6, con paquetes IPv6 especialmente diseñados mezclados, a una máquina Windows con IPv6 activado. Las máquinas que tengan IPv6 desactivado no se verían afectadas por este ataque. Sophos ha publicado protecciones (Exp/2438063-A) para este problema, como se indica en la tabla más abajo.

CVE-2024-38213 – Vulnerabilidad de elusión de la función de seguridad de Windows Mark of the Web

Este problema es uno de los cinco indicados anteriormente que en realidad se parcheó hace meses (en este caso, en junio de 2024). Quienes hayan aplicado los parches lanzados en junio están protegidos; quienes no lo hayan hecho, deberían hacerlo, ya que el problema se encuentra actualmente bajo ataque activo.

[42 CVE] Windows 11 24H2 parches, ya

Aunque Windows 11 24H2 aún no se ha lanzado de forma general, algo menos de la mitad de los problemas abordados este mes se aplican a ese sistema operativo. Los usuarios de los nuevos PC Copilot+ que no ingieran los parches automáticamente deben asegurarse de actualizar sus dispositivos; los que sí lo hagan deberían haber tomado todos los parches pertinentes con la última actualización acumulativa, que eleva esos dispositivos a la Build 26100.1457.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-38063 | Exp/2438063-A | |

| CVE-2024-38106 | Exp/2438106-A | |

| CVE-2024-38141 | Exp/2438141-A | |

| CVE-2024-38144 | Exp/2438144-A | |

| CVE-2024-38147 | Exp/2438147-A | |

| CVE-2024-38150 | Exp/2438150-A | |

| CVE-2024-38178 | 2309977 | |

| CVE-2024-38193 | Exp/2438193-A | |

| CVE-2024-38196 | Exp/2438196-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.