El diluvio de parches de abril se secó sustancialmente en mayo, ya que Microsoft publicó el martes 59 parches que afectan a 11 familias de productos. Windows, como de costumbre, se lleva la mayor parte con 48. El resto se reparte entre .NET, 365 Apps for Enterprise, Azure, Bing Search para iOS, Dynamics 365, Intune, Office, Power BI, SharePoint y Visual Studio. Solo hay un problema de gravedad crítica, que afecta a SharePoint.

En el momento de aplicar el parche, se sabe que dos problemas, ambos fallos de gravedad importante que afectan a Windows, están siendo explotados activamente. Diez vulnerabilidades adicionales de gravedad importante en Windows y SharePoint tienen, según las estimaciones de la empresa, más probabilidades de ser explotadas en los próximos 30 días. Ocho de los problemas son susceptibles de ser detectados por las protecciones de Sophos, e incluimos información sobre ellos en una tabla más abajo.

Además de estos parches, la publicación incluye un aviso sobre seis parches relacionados con el navegador Edge; dos relacionados con Visual Studio pero gestionados por GitHub, no por Microsoft; y cuatro de Adobe. No incluimos los avisos en los recuentos y gráficos de CVE que figuran a continuación.

En cifras

-

Total de CVE de Microsoft: 59

-

Total de avisos de Edge / Chrome cubiertos en la actualización: 6

-

Total de avisos de Visual Studio no relacionados con Microsoft cubiertos en la actualización: 2

-

Total de problemas de Adobe cubiertos en la actualización: 4

-

Divulgados públicamente: 2

-

Explotados: 2

-

Gravedad

-

Crítica: 1

-

Importante: 57

-

Moderada 1

-

-

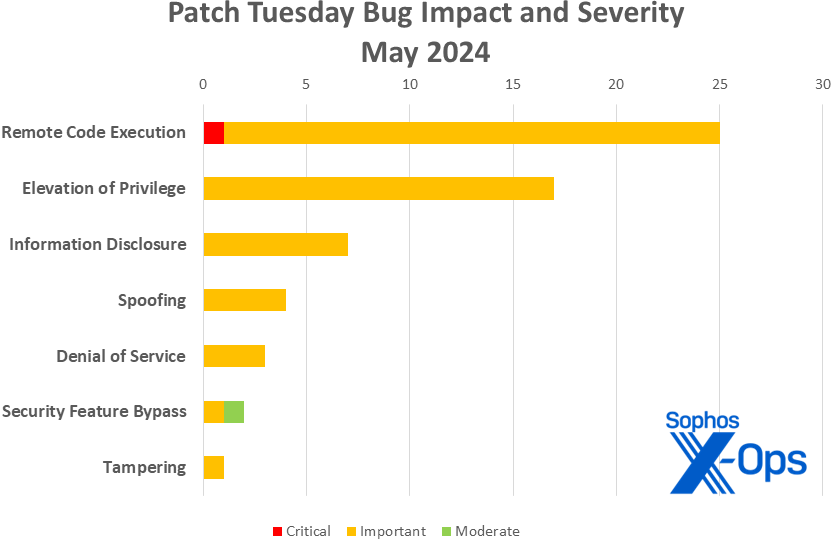

Impacto:

-

Ejecución remota de código: 25

-

Elevación de privilegios: 17

-

Revelación de información: 7

-

Suplantación de identidad: 4

-

Denegación de servicio: 3

-

Anulación de funciones de seguridad: 2

-

Manipulación: 1

-

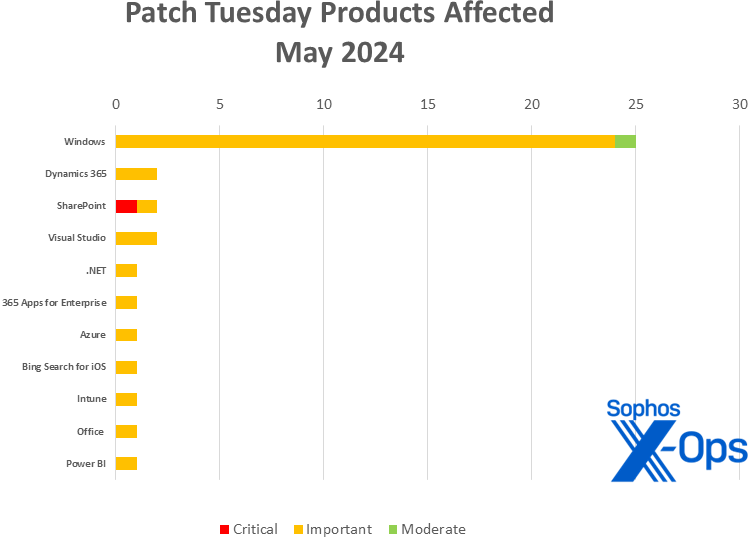

Productos

-

Windows: 48

-

Dynamics 365: 2

-

SharePoint: 2

-

Visual Studio: 2 (incluida una compartida con .NET, además de dos avisos)

-

.NET: 1 (compartido con Visual Studio)

-

365 Apps for Enterprise: 1 (compartido con Office)

-

Azure: 1

-

Bing Search para iOS: 1

-

Intune: 1

-

Office: 1 (compartido con 365 Apps for Enterprise)

-

Power BI: 1

Actualizaciones y temas notables de mayo

Además de los problemas comentados anteriormente, algunos temas específicos merecen atención.

CVE-2024-4559 – Chromium: CVE-2024-4671 Uso después de libre en Visuals

¿Realmente encabezamos esta sección con un aviso este mes? Sí. Este fallo de Chrome se parcheó técnicamente el viernes (un día después de que un investigador anónimo informara de él a Google), y se menciona en el comunicado del Martes de Parches de Microsoft simplemente para asegurar a los usuarios de Edge que la última versión aborda este problema de alta gravedad. Dicho esto, Edge (y todos los navegadores que utilicen Chromium OSS) deben parchear inmediatamente, ya que los ciberdelincuentes están abusando de él.

CVE-2024-30040 – Vulnerabilidad en la función de seguridad de la plataforma Windows MSHTML

CVE-2024-30051 – Vulnerabilidad de Elevación de Privilegios en la Biblioteca Central DWM de Windows

Se han detectado dos problemas adicionales que están siendo explotados. El problema MSHTML tiene un valor CVSS base de 8,8; el fallo elude una función de Microsoft 365 denominada Bloqueo de activación automática de OLE, que permite a los administradores evitar el abuso de OLE/COM. Un atacante podría abusar de este fallo enviando al usuario objetivo un archivo malicioso y convenciéndole, según el boletín, “para que manipule el archivo especialmente diseñado, pero no necesariamente para que haga clic en el archivo malicioso o lo abra”. El problema de DWM Core Library tiene un CVSS base inferior a 7,8 y comparte escenario con otras tres correcciones que abordan ese componente, pero la lista de acreditados es variada y sorprendente, incluidos investigadores de Kaspersky, Google Threat Analysis Group, Google Mandiant y DBAPPSecurity WeBin Lab.

CVE-2024-30050 – Vulnerabilidad de la función de seguridad de la Marca de la Web de Windows

Puede que las lluvias de abril hayan terminado, pero todavía continúan los problemas de la Marca de la web. Estos tienen un impacto moderado y un alcance limitado: un ataque con éxito provocaría pérdidas limitadas de integridad y disponibilidad de las funciones de seguridad que dependen de MotW, incluido el Modo Protegido de Office. Aún así, Microsoft considera que es más probable que sea explotada en los próximos 30 días, y hay que tener en cuenta el uso de una vulnerabilidad como esta en un ataque encadenado. Sophos ha desarrollado protecciones Intercept X/Endpoint IPS y XGS Firewall contra este problema, como se indica en la siguiente tabla.

CVE-2024-30044 – Vulnerabilidad de ejecución remota de código en Microsoft SharePoint Server

La única vulnerabilidad de gravedad crítica del mes afecta a SharePoint y Microsoft cree que es más probable que se explote en los próximos 30 días. Una vez más, Sophos ha desarrollado protecciones Intercept X/Endpoint IPS y XGS Firewall contra este problema, como se indica en la siguiente tabla.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-29996 | Exp/2429996-A | Exp/2429996-A |

| CVE-2024-30025 | Exp/2430025-A | Exp/2430025-A |

| CVE-2024-30032 | Exp/2430032-A | Exp/2430032-A |

| CVE-2024-30034 | Exp/2430034-A | Exp/2430034-A |

| CVE-2024-30035 | Exp/2430035-A | Exp/2430035-A |

| CVE-2024-30037 | Exp/2430037-A | Exp/2430037-A |

| CVE-2024-30044 | Exp/2430044-A, sid:2309589 | sid:2309589 |

| CVE-2024-30050 | sid:2309595 | sid:2309595 |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario