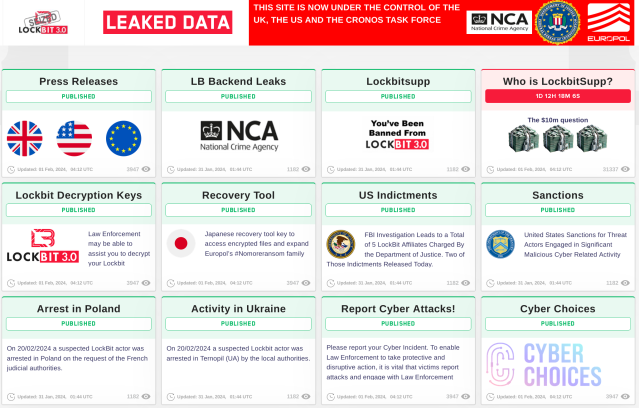

El 19 de febrero de 2024, el sitio web principal de LockBit, el grupo de ransomware más prolífico de los últimos tiempos, fue desmantelado por la Agencia Nacional contra el Crimen (NCA) del Reino Unido. En cooperación con socios policiales internacionales (el FBI, la Gendarmería Nacional francesa, Europol y otros) la NCA incautó los servidores físicos que operaban el sitio principal y ha detenido a dos hombres, uno en Polonia y otro en Ucrania. Además, EE. UU. anunció el mismo día sanciones contra dos ciudadanos rusos por su papel en el sindicato criminal.

Este tipo de acción coordinada y multinacional de las fuerzas del orden nos ofrece nuevas perspectivas sobre cómo operan estos grupos de delincuencia organizada y también pone al descubierto algunos de los límites de que disponemos para frenar este tipo de actividad.

Empecemos por lo básico: ¿qué constituye exactamente un “sindicato de ransomware”? La mayoría de las veces parecen adoptar la forma de una comuna anarcosindicalista. Suele incluir un grupo central de desarrolladores de software para crear los sitios web, el malware y los sitios de pago; alguien para blanquear el dinero; y alguien con un buen dominio del inglés para negociar el pago con las víctimas. Los ataques propiamente dichos los llevan a cabo los llamados “afiliados”. Estos afiliados se inscriben para utilizar la plataforma y el nombre de la marca para extorsionar a las víctimas y repartirse los beneficios.

La identidad es fluida en el submundo criminal

El primer problema radica en esa estructura: estos “grupos” están en su mayoría poco afiliados y operan bajo una marca. El cierre de la marca no afecta necesariamente a los propios miembros del núcleo del grupo. Al imponer EE. UU. sanciones contra algunos de sus miembros, la marca “LockBit” está prácticamente muerta. Ninguna entidad con sede en EE. UU. estará dispuesta a pagar un rescate a LockBit, pero si resurgen mañana como CryptoMegaUnicornBit o similar, el ciclo volverá a empezar.

Privar a estos individuos de ingresos con un nuevo nombre es muy difícil. Las sanciones emitidas hoy contra Ivan Kondratyev y Artur Sungatov (los ciudadanos rusos sancionados) han arruinado a LockBit, pero cuando vuelvan como DatasLaYeR001 y Crypt0Keeper69 ¿cómo sabrán las víctimas que son entidades sancionadas? Las sanciones no son más que una piedra en el camino, no verdaderas soluciones a largo plazo para el problema del ransomware.

Las cinco acusaciones del Departamento de Justicia de EEUU (DOJ) son probablemente solo el principio. En casos anteriores de este tipo, las únicas acusaciones que se hicieron públicas son las de individuos que se encuentran en países en los que es improbable que EE. UU. obtenga la cooperación de las fuerzas de seguridad; a falta de ello, EE.UU. optará por la inclusión en la lista de las entidades sancionadas. Es de esperar que haya más acusaciones secretas al acecho, desconocidas por ahora para sus sujetos; dichas acusaciones podrían, por ejemplo, utilizarse para atrapar a otros participantes identificados si cometen el error de realizar un viaje internacional en vacaciones. Los participantes en la familia delictiva LockBit que se encontraban en países favorables a la aplicación de la ley fueron detenidos: en Polonia (por blanqueo de dinero) y en Ucrania (sin especificar) y probablemente se enfrentarán a cargos en Francia.

La seguridad es difícil

¿Cómo consiguieron las fuerzas de seguridad acabar con estos ciberdelincuentes? Todo indica que puede haber empezado con una vulnerabilidad de seguridad sin parchear, CVE 2023-3824, es decir, si crees a los propios delincuentes. Ser un cibercriminal profesional no te hace mágicamente un experto a la hora de asegurar tu propia infraestructura, y los observadores habían comentado las dificultades de LockBit al gestionar su infraestructura informática a mediados de 2023, irónicamente, justo antes de que se informara públicamente del CVE-2023-3824.

Una vez explotado el servidor web que ejecutaba el sitio de filtraciones, es de suponer que pudieron apoderarse físicamente de los servidores que ejecutaban la operación y empezar a desmantelar cada vez más la infraestructura de apoyo. La prensa ha informado de que se trataba de una operación de varios años. Como recordatorio, LockBit es una marca relativamente longeva; el primer avistamiento se remonta a 2019, y a 19 de febrero de 2024 su propia página de filtración de archivos dice que el sitio llevaba funcionando 4 años y 169 días.

No se trata de una idea o enfoque nuevos. También hemos visto a las fuerzas de seguridad “hackear” infraestructuras delictivas en casos anteriores, a veces utilizando vulnerabilidades de día cero en navegadores y herramientas, otras veces sorprendiendo a los delincuentes cometiendo un error al olvidarse de utilizar una VPN o el navegador Tor, lo que llevó a su identificación y detención. Estos errores de seguridad operativa (OpSec) son, en última instancia, la perdición incluso de los delincuentes más sofisticados.

Si queremos seguir aumentando la presión sobre estos grupos, debemos incrementar la capacidad de las fuerzas de seguridad para llevar a cabo estas operaciones. Son esenciales no solo para desmantelar la infraestructura utilizada en estos ataques, sino para socavar la confianza que los conspiradores depositan en la seguridad de su participación. Necesitamos ciberpolicías más cualificados y remunerados de forma competitiva, y un poder judicial mejor informado para aprobar estas operaciones.

Lamentablemente, a pesar del éxito que han tenido la NCA y sus socios, no han desactivado totalmente la red Lockbit. Varios sitios web oscuros utilizados por el grupo siguen estando disponibles, incluido el más dañino de todos: el que aloja el contenido robado a las víctimas para exponerlas en represalia por su falta de pago. El daño ya estaba hecho antes del desmantelamiento, pero su compromiso no era completo.

Alardes, fanfarronería y actitud

Se ha estado comentando en las redes sociales el “trolleo épico” de la NCA en su incautación y resurrección del sitio de filtraciones LockBit. ¿Fue solo un acto de fanfarronería o hay un motivo más profundo por parte de la policía y los responsables políticos? No tengo la respuesta, pero espero y sospecho que se está haciendo con intención.

La experiencia sugiere que muchos de los delincuentes que orquestan estas actividades, aunque no todos, se encuentran en países que no pueden o no quieren hacer cumplir el estado de derecho a los grupos que atacan a víctimas occidentales. Además, muchos de sus afiliados saben muy bien que no están tan bien protegidos como los líderes de los grupos.

Montar una escena e infundir miedo, incertidumbre y dudas sobre si sus herramientas, comunicaciones e identidades están siendo vigiladas o ya están comprometidas podría disuadir a los actores de apoyo de participar. Hace tiempo que las bandas criminales tienen la paranoia, bien justificada, de que los investigadores y las fuerzas del orden las han puesto en peligro. Tienen razón. Estamos entre ellos, observándoles. El trolling y la exposición que ha orquestado la NCA nos hace entenderlo: estamos en vosotros.

¿Confiamos en los delincuentes?

Muchas víctimas han argumentado que pagaron el rescate para evitar que sus clientes, empleados y accionistas vieran expuestos sus datos. La idea de que pagar a los extorsionadores para que borren los datos robados es un plan viable ha sido criticado por los expertos desde los albores del propio delito. La NCA confirmó lo que sospechábamos: los delincuentes han conservado copias de los datos robados a las víctimas y pueden haber tenido la intención de seguir explotando o monetizando dicha información. No hay honor entre ladrones.

Lo que probablemente sea más importante en este caso no es nuestra confianza en que los delincuentes cumplan su palabra, sino cómo podemos propagar esta desconfianza entre sus propios operativos. Nuestro propio escepticismo, combinado con las sanciones de EE. UU., debería bastar para hacer reflexionar a casi cualquiera de nosotros, pero ¿podemos crear una atmósfera en la que los propios delincuentes no estén seguros de en quién confiar?

Creo que este podría ser nuestro mejor elemento disuasorio. No solo la NCA, el FBI, la Europol y otros deberían pavonearse y hacer publicidad tras un desmantelamiento, sino que los investigadores y otros deberían exponer continuamente los chats, foros y otros accesos que hayan obtenido en foros públicos para demostrar que lo que parece que ocurre en la oscuridad probablemente esté en el radar de muchos.

Reflexiones finales

No vamos a detener o encarcelar a nadie para salir de esto, y menos cuando el mundo avanza hacia una situación cada vez más balcanizada. Tengo la sensación de que estamos dando un giro con la madurez de nuestro enfoque; estamos trabajando las palancas para aplicar presión allí donde cuenta y, finalmente, empleando un enfoque multidisciplinar en todos los frentes utilizando las palancas a nuestra disposición.

Este acontecimiento no acabará con el ransomware y puede que ni siquiera acabe con la participación activa de muchos implicados en el cártel de LockBit. Lo que hace es avanzar en nuestro enfoque para desbaratar a estos grupos, aumentar su coste de negocio e incrementar la desconfianza entre los propios delincuentes.

Los delincuentes han tenido éxito creando guiones y patrones sobre cómo explotar sistemáticamente a las víctimas y puede que nos estemos acercando al punto de inflexión en el que los defensores tengan un guion propio. Debemos mantenernos firmes y apoyar a nuestros socios policiales en esta lucha y trabajar para golpearles donde más les duele. Dicen que el trabajo en equipo hace que se cumpla el sueño y si no pueden formar equipos cohesionados, se desvanecerán en el ocaso o se volverán unos contra otros.

Dejar un comentario