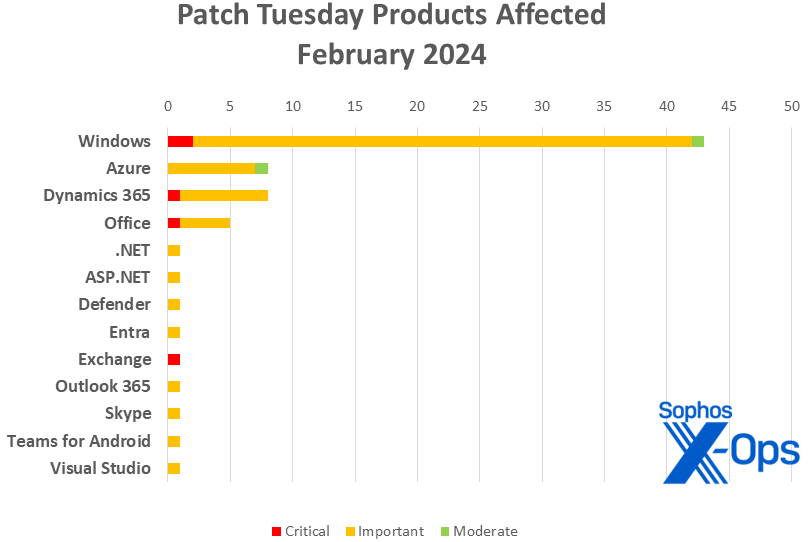

Tras un comienzo de año flojo, febrero viene cargado con 72 parches y 21 avisos para los clientes de Microsoft. Los CVE abordados en el martes de parches este mes incluyen 43 para Windows. También están afectados otros doce grupos de productos o herramientas. De estos CVE, Microsoft considera cinco de gravedad crítica y afectan a Windows, Office, Exchange y Dynamics 365.

En el momento de aplicar el parche, se sabe que dos de los problemas están siendo explotados y ninguno ha sido revelado públicamente. Sin embargo, uno de los avisos sí lo ha hecho; hablaremos de ello más adelante. Ocho de las vulnerabilidades abordadas en Windows, Office y Exchange (incluido un problema de elevación de privilegios de gravedad crítica con una puntuación base CVSS de 9,8 que llama la atención) tienen, según las estimaciones de la empresa, más probabilidades de ser explotados en los próximos 30 días. Seis de los problemas abordados están cubiertos por las protecciones de Sophos, e incluimos información sobre ellos en una tabla más abajo.

Además de estos parches, el comunicado arrojaba información sobre seis CVE relacionados con Chromium/Edge, incluido un RCE que podría dar lugar a fugas del sandbox; un CVE publicado por el MITRE relativo a un problema de DNS que podría dar lugar a una denegación de servicio; un CVE publicado por Github que aborda el reciente problema CVE-2024-21626 “Leaky Vessel” que afecta a Mariner, revelado en un extenso post público por Snyk hace dos semanas y parcheado por varias empresas afectadas desde entonces y 13 avisos de Adobe, todos relacionados con Acrobat Reader.

No incluimos los avisos en los recuentos y gráficos de CVE que figuran a continuación:

- Total de CVE de Microsoft: 72

- Total de avisos de Adobe cubiertos en la actualización: 13

- Total de problemas de Edge / Chromium cubiertos en la actualización: 6

- Total de avisos de Mariner cubiertos en la actualización: 1

- Total de avisos de MITRE cubiertos en la actualización: 1

- Divulgados públicamente: 0

- Explotados: 2

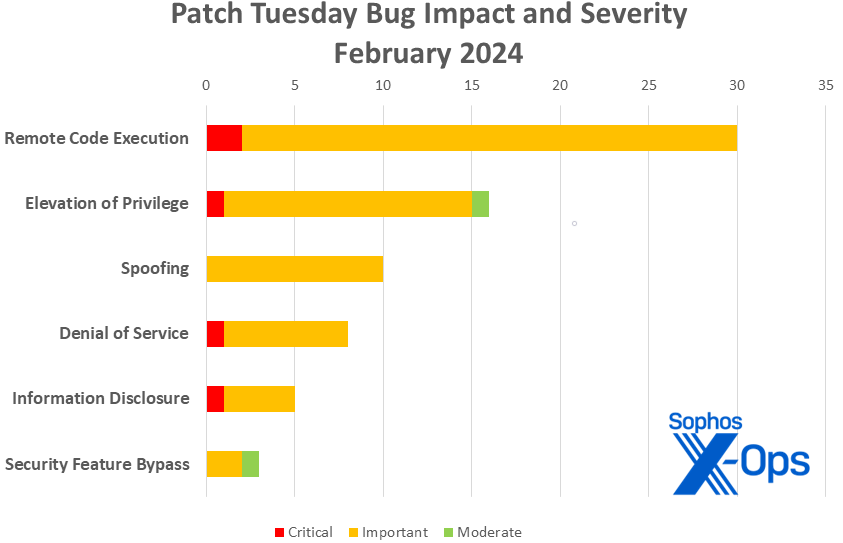

- Gravedad

- Crítica: 5

- Importante: 65

- Moderada: 2

- Impacto

- Ejecución remota de código: 30

- Elevación de privilegios: 16

- Suplantación de identidad: 10

- Denegación de servicio: 8

- Divulgación de información: 5

- Anulación de funciones de seguridad: 3

Productos

- Windows 43

- Azure 8

- Dynamics 365 8

- Office 5

- .NET 1

- ASP.NET 1 (compartido con Visual Studio)

- Defender: 1

- Entra [Azure AD] 1

- Exchange 1

- Outlook 365: 1

- Skype: 1

- Teams para Android: 1

- Visual Studio: 1 (compartido con ASP.NET)

Actualizaciones notables de febrero

Además de los problemas comentados anteriormente, merece la pena destacar algunos elementos específicos.

CVE-2024-21350, CVE-2024-21352, CVE-2024-21358, CVE-2024-21359, CVE-2024-21360, CVE-2024-21361, CVE-2024-21365, CVE-2024-21366, CVE-2024-21367, CVE-2024-21368, CVE-2024-21369, CVE-2024-21370, CVE-2024-21375, CVE-2024-21391 (15 CVE)

Vulnerabilidad de ejecución remota de código del proveedor Microsoft WDAC OLE DB para SQL Server

Quince CVEs que comparten no solo un nombre, sino también una gravedad (Importante), un impacto (RCE), una elevada puntuación base CVSS (8,8) y una no identificación del experto que las encontró (Microsoft atribuye las 15 a “Anónimo”). Van acompañados de un parche adicional (¿pero relacionado?) que comparte todo menos el número y el nombre: CVE-2024-21353, Vulnerabilidad de ejecución remota de código del controlador ODBC de Microsoft WDAC.

CVE-2024-21404

Vulnerabilidad de Elevación de Privilegios en el Plugin de Inicio de Sesión Único de Microsoft Entra Jira

Esta peligrosa EoP (Microsoft le asigna solo una calificación de gravedad Importante, pero su CVSS base es de nivel crítico 9,8) tiene como objetivo el plugin Azure AD Jira SSO. Significativamente, ni siquiera requiere que el atacante se autentique para causar problemas; todo lo que se necesita es un script para acceder a un servidor Jira objetivo y el atacante podrá actualizar los metadatos y la información SAML de Entra ID para el plugin, lo que le permitirá cambiar la autenticación de la aplicación a su antojo. La solución es una actualización a la versión 1.1.2 que está disponible en el Centro de Descargas de Microsoft o en Atlassian Marketplace.

CVE-2024-21410

Vulnerabilidad de elevación de privilegios en Microsoft Exchange Server

El otro CVE con un CVSS de 9,8 este mes es una vulnerabilidad de retransmisión NTLM (pass-the-hash). Podría permitir al atacante retransmitir el hash de Net-NTLMv2 filtrado de un usuario contra un Exchange Server vulnerable y autenticarse como el usuario. Afecta a varias versiones: Exchange Server 2016, actualización acumulativa 23; Exchange Server 2019, actualización acumulativa 13; y Exchange Server 2019, actualización acumulativa 14. Hay más información disponible en el blog del equipo Exchange de Microsoft, pero debes saber que la empresa cree que es probable que se explote en los próximos 30 días.

CVE-2024-21378

Vulnerabilidad de ejecución remota de código en Microsoft Outlook

Preview Pane es un vector de ataque para esta RCE de gravedad importante, y Microsoft cree que es probable que se explote en los próximos 30 días. La carrera está en marcha.

CVE-2024-21374

Revelación de información de Microsoft Teams para Android

El parche para este problema de divulgación de información de gravedad importante está disponible a través de Google Play.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-21338 | Exp/2421338-A | Exp/2421338-A |

| CVE-2024-21345 | Exp/2421345-A | Exp/2421345-A |

| CVE-2024-21346 | Exp/2421346-A | Exp/2421346-A |

| CVE-2024-21357 | Exp/2421357-A | Exp/2421357-A |

| CVE-2024-21371 | Exp/2421371-A | Exp/2421371-A |

| CVE-2024-21379 | N/A | sid:2309292 |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario