Enero no es tradicionalmente el mes más flojo en los calendarios de los gestores de parches, por lo que un segundo mes con (relativamente) pocas publicaciones de Microsoft es un pequeño regalo. El martes, la empresa publicó 48 CVE, 38 de ellos para Windows. También están afectados otros ocho grupos de productos o herramientas. De los CVE abordados, solo dos son considerados Críticos por Microsoft. Ambos afectan a Windows.

En el momento de aplicar los parches, no se sabe que, ninguno de los problemas esté siendo explotado activamente y ninguno ha sido revelado públicamente. Sin embargo, nueve de las vulnerabilidades abordadas en Windows y SharePoint (incluida uno de los CVE de gravedad Crítica, que afecta a Kerberos) tienen, según las estimaciones de la empresa, más probabilidades de ser explotadas en los próximos 30 días. Cuatro de ellos son susceptibles de ser detectados por las protecciones de Sophos, e incluimos información sobre ellos en una tabla más abajo.

Además de los 48 parches, el comunicado incluye información sobre cuatro CVE de Chrome (publicados la semana pasada) que afectan a Edge, y un CVE publicado por MITRE que afecta al motor de base de datos de código abierto SQLite. Este mes no hay nada para Adobe. No incluimos esos problemas en los recuentos y gráficos de CVE que figuran a continuación.

En cifras

- Total de CVE de Microsoft: 48

- Total de avisos de Microsoft incluidos en la actualización: 0

- Total de problemas de Edge / Chrome cubiertos en la actualización: 4

- Divulgados públicamente: 0

- Explotados: 0

- Gravedad

- Crítica: 2

- Importante: 46

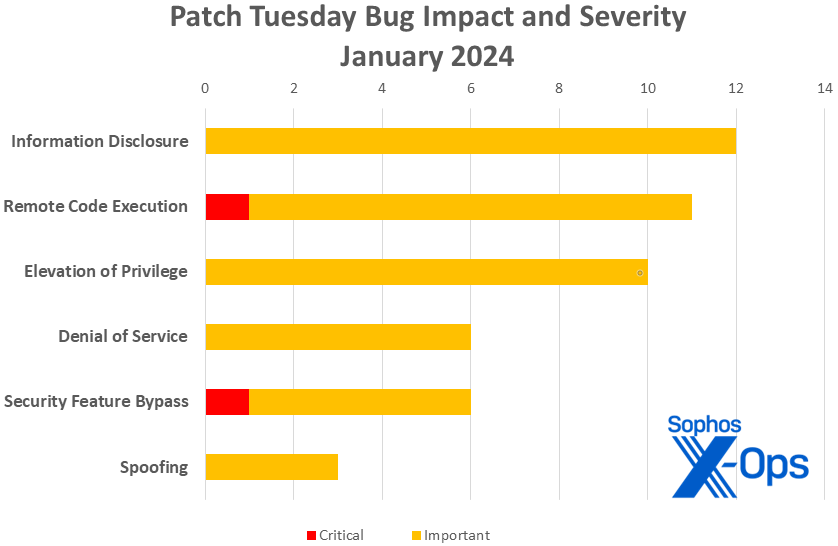

- Impacto

- Revelación de información: 12

- Ejecución remota de código: 11

- Elevación de privilegios: 10

- Denegación de servicio: 6

- Anulación de funciones de seguridad: 6

- Suplantación de identidad: 3

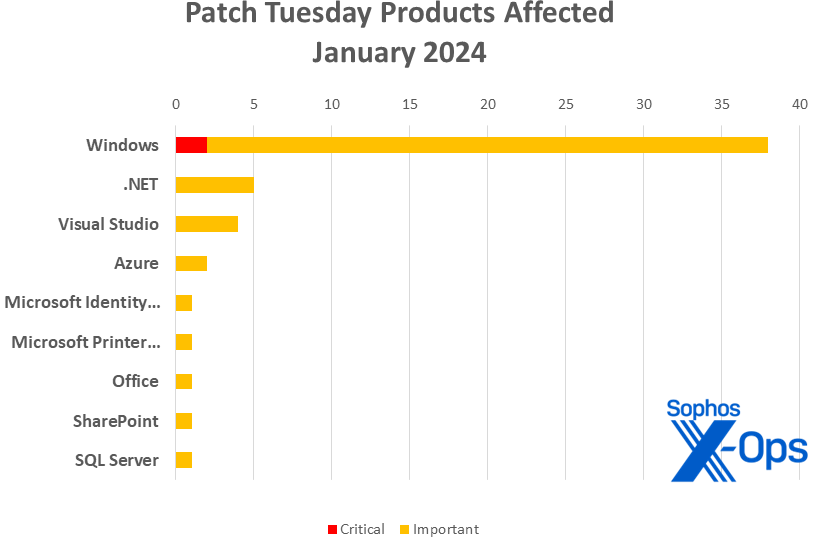

Productos

- Windows: 38

- .NET: 5 (incluido uno compartido con Visual Studio, uno compartido con Microsoft Identity Model / NuGet y Visual Studio y uno compartido con Azure, SQL Server y Visual Studio)

- Visual Studio: 4 (incluido uno compartido con .NET, uno compartido con .NET y Microsoft Identity Model / NuGet; y uno compartido con .NET, Azure y SQL Server)

- Azure: 2 (incluida uno compartido con .NET, SQL Server y Visual Studio)

- Microsoft Identity Model / NuGet: 1 (compartido con .NET y Visual Studio)

- Herramienta Microsoft Printer Metadata Troubleshooter: 1

- Office 1

- SharePoint: 1

- Servidor SQL: 1 (compartido con .NET, Azure y Visual Studio)

Actualizaciones destacadas de enero

Además de los problemas comentados anteriormente, merece la pena destacar algunos elementos específicos.

CVE-2024-0057 – Vulnerabilidad de anulación de funciones de seguridad de .NET, .NET Framework y Visual Studio Framework

CVE-2024-20674 – Vulnerabilidad de anulación de la función de seguridad Kerberos de Windows

De este par de problemas de anulación de funciones de seguridad, Microsoft considera que solo el problema de Kerberos es de clase Crítica. El sistema de puntuación CVSS no está de acuerdo, ya que la guía de dicho sistema de puntuación exige que los evaluadores tengan en cuenta los peores escenarios posibles al evaluar los fallos de las bibliotecas de software. Por tanto, sus puntuaciones base CVSS son 9,1 y 9,0 respectivamente. En cualquier caso, se recomienda a los administradores que den prioridad a estos dos parches.

CVE-2024-20696 – Vulnerabilidad de ejecución remota de código en Windows Libarchive

CVE-2024-20697 – Vulnerabilidad de ejecución remota de código en Windows Libarchive

La información disponible sobre estos dos RCE de clase importante y nombre idéntico es escasa, pero hay una gran pista sobre su importancia en el título: estos dos problemas afectan a Libarchive, el motor de lectura y escritura en varios formatos de compresión y archivo.

CVE-2024-20666 – Vulnerabilidad en la función de seguridad de BitLocker

Otra anulación de la función de seguridad, esta vez en una función de seguridad. Este problema destaca por algunos requisitos bastante matizados en torno al mantenimiento del SO seguro; para la mayoría de las versiones de Windows 11 se trata ahora de un proceso totalmente automatizado y los que dependen de WSUS se actualizan automáticamente, pero se recomienda encarecidamente a quienes trabajen en entornos más complejos que consulten las directrices publicadas por Microsoft para obtener instrucciones específicas. En cualquier caso, el atacante requiere acceso físico a la máquina objetivo.

CVE-2024-21305 – Vulnerabilidad de anulación de la función de seguridad de integridad del código protegido por hipervisor (HVCI)

El CVE con la puntuación base CVSS más baja de este mes tiene algo en común con los dos CVE de puntuación más alta: se trata de otra anulación de una función de seguridad. Esta, sin embargo, solo tiene una puntuación base de 4,4 y requiere que el atacante tenga acceso físico a la máquina objetivo y haya comprometido previamente las credenciales de administrador. Afecta a una serie de versiones de cliente y servidor de Windows y, para los que aún utilizan ese hardware, 15 versiones de Surface.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-20653 | Exp/2420653-A | Exp/2420653-A |

| CVE-2024-20698 | Exp/2420698-A | Exp/2420698-A |

| CVE-2024-21307 | Exp/2421307-A | Exp/2421307-A |

| CVE-2024-21310 | Exp/2421310-A | Exp/2421310-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario