La delincuencia basada en criptomonedas ha hecho metástasis en muchas formas. Debido a la facilidad con la que las criptodivisas ignoran las fronteras y permite a las redes delictivas multinacionales obtener y blanquear fondos rápidamente, y debido a la confusión generalizada sobre el funcionamiento de la criptodivisa, una amplia gama de estafas de confianza se ha centrado en convencer a las víctimas para que conviertan sus ahorros personales en criptodivisas, y luego separarlas de ellas.

Entre este tipo de actividades delictivas organizadas, ninguna parece tan omnipresente como la “matanza de cerdos” (del término mandarín, sha zhu pan, acuñado para describir la actividad). La mayoría de estas estafas utilizan aplicaciones de citas u otros medios sociales para atraer a las víctimas a lo que creen que es una relación romántica o platónica en ciernes, y luego introducen un plan fraudulento para ganar dinero juntos. En algunos casos recientes descubrimos que los estafadores utilizaban IA generativa para escribir mensajes a sus objetivos con el fin de hacerlos más convincentes.

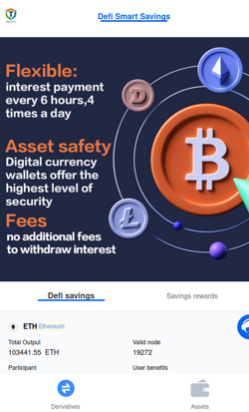

Empezamos a investigar las estafas de carnicería de cerdos en 2020 en relación con falsas aplicaciones móviles de comercio de criptomonedas que los usuarios de dispositivos habían descargado por indicación de alguien con quien el usuario se había puesto en contacto la mayoría de las veces a través de una aplicación o sitio web de citas. Bautizamos estas aplicaciones como “CryptoRom“, y hemos seguido investigando las redes de estafa y cómo eluden la seguridad de las plataformas en los dispositivos móviles. Un método que se ha generalizado en el último año consiste en aprovechar los puntos débiles de las aplicaciones legítimas de criptomonedas mediante su capacidad para vincularse a aplicaciones web.

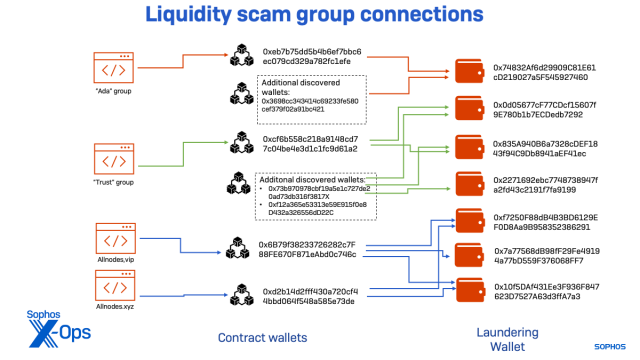

Recientemente, compartí los detalles de un caso de estafa en el que una víctima individual (a la que nos referimos como “Frank”) perdió más de 20.000 USD en un “pool de minería” falso. Basándonos en los detalles que nos proporcionó Frank, pudimos descubrir un conjunto mucho mayor de estafas que utilizaban más de una docena de dominios diferentes. La infraestructura de estos dominios se basaba en cinco “monederos de contratos” controladores diferentes que dirigían criptomonedas de los monederos de las víctimas a otros monederos para blanquearlas. Este conjunto de estafas parece haber interactuado con más de 90 víctimas. Estamos convencidos plenamente en que la estafa fue dirigida por tres conjuntos de afiliados conectados a una organización delictiva multinacional de origen chino.

Si nos remontamos a principios de 2023, descubrimos que estos monederos por contrato habían movido criptomonedas Tether (USDT) por valor de 1,22 millones de dólares desde monederos específicos a destinos que blanqueaban las criptomonedas robadas entre el 1 de enero y el 20 de noviembre. Parecen haber sido gestionadas por tres grupos distintos de actividad amenazadora que utilizan sitios de aplicaciones financieras descentralizadas (“DeFi”) fraudulentas idénticas, lo que sugiere que forman parte de una única red de delincuencia organizada o están afiliados a ella.

La red es potencialmente mucho mayor. Encontramos rastros de otros dos dominios que coincidían con nuestra huella dactilar del sitio y que habían sido desactivados antes de que pudiera recopilar datos de contratos. Examinando los monederos que recibieron los fondos para el blanqueo, encontramos otros monederos de contratos que movían fondos estafados de otras víctimas, algunos apuntando a otros monederos de blanqueo. Seguimos analizando los datos para identificar más operaciones de estafa.

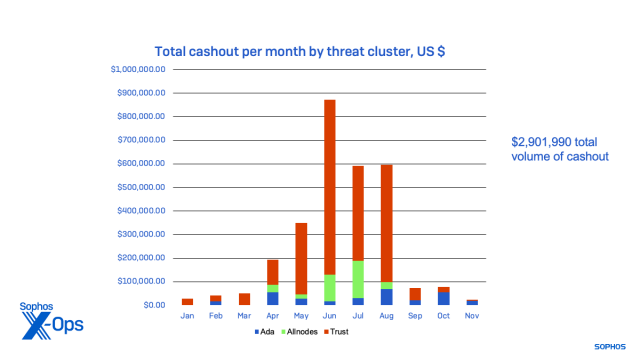

En total, los monederos implicados en la estafa movieron este año casi 2,9 millones de dólares en criptomoneda hasta el 15 de noviembre, procedentes de las estafas que rastreamos y de otras actividades ilegales.

Siguiendo el dinero

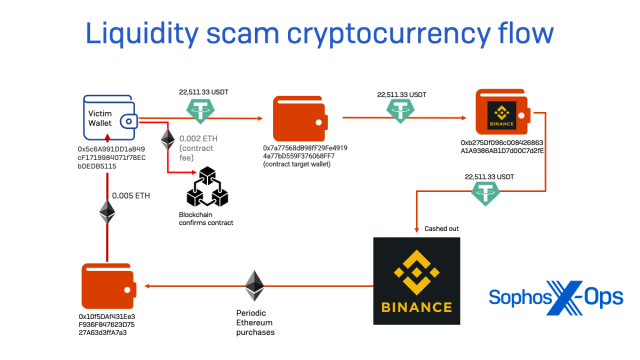

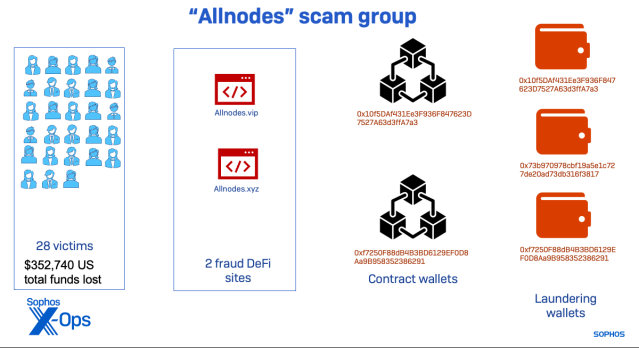

Durante nuestra investigación de la estafa dirigida a “Frank”, rastreamos el flujo de criptomonedas de su monedero. La trampa del estafador era una falsa aplicación financiera descentralizada alojada en el dominio allnodes[.]vip, un sitio registrado y alojado por Alibaba.

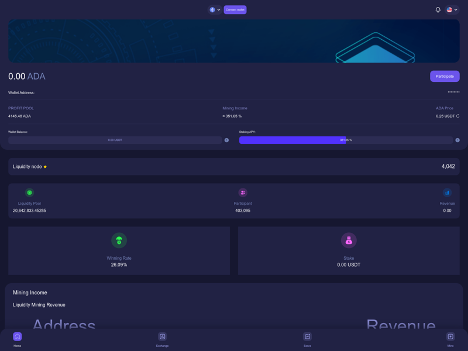

La aplicación creaba un contrato inteligente (pagado con Ethereum proporcionado por el estafador en el caso de Frank y probablemente en todas las demás estafas llevadas a cabo por ese anillo) que otorgaba a otra dirección de monedero una “asignación” prácticamente ilimitada, permitiendo a su propietario ver el saldo del monedero vinculado y transferir tokens Tether depositados en el monedero vinculado. Esta dirección remota, el monedero del contrato, nunca se transfería criptomoneda a sí misma, sino que transfería saldos a otros monederos bajo el control de los estafadores utilizando la autoridad del contrato inteligente mediante la autorización de transacciones en la cadena de bloques.

Observando las transacciones del nodo de control, pude determinar que nuestra víctima no era el primer objetivo de esta configuración de estafa concreta. El nodo de control estuvo activo por primera vez el 5 de abril, realizando lo que pudo ser una transferencia de prueba de Tether por valor de 55 USD para comprobar la configuración de la falsa aplicación DeFi; parece ser que a la primera víctima se le transfirieron fondos al día siguiente y durante las dos semanas siguientes se le hicieron transferencias por un valor total de 15.400 USD en criptomonedas. En total, antes de que el nodo se silenciara a principios de agosto, al menos 7 objetivos fueron desplumados por los estafadores por cantidades que oscilaban entre 2.000 y más de 50.000 dólares, en total 177.560 dólares.

Utilizando las características de esta estafa, fuimos a la caza de otros sitios similares. Y rápidamente quedó claro que estaba relacionado con una operación mucho mayor.

A la caza de más dominios y carteras de contratos

Examinando los datos del registro de dominios, encontramos otro dominio con la misma marca (allnodes[.]xyz) también registrado y alojado a través de Alibaba en una dirección IP diferente. Los sitios eran idénticos en apariencia y en código HTML y JavaScript subyacente. Los sitios compartían no solo la misma apariencia, sino también los mismos nombres de archivos de secuencia de comandos y utilizaban el mismo servicio de chat dentro del sitio basado en JavaScript (tawk[.]to). Sin embargo, la aplicación del dominio. xyz utilizaba un monedero de contratos diferente para la carga útil de su contrato inteligente.

Ampliamos la búsqueda examinando las peticiones web de cada uno de estos sitios y buscando sitios con el mismo JavaScript y los mismos nombres de archivo. Basándonos en esas huellas dactilares, encontramos 11 dominios adicionales que alojaban exactamente el mismo código, algunos de los cuales compartían los mismos monederos de contratos en sus configuraciones.

En total, encontramos cuatro direcciones que actuaban como nodos de control en 14 dominios. También encontramos dos dominios que habían dejado de funcionar, pero que coincidían con todas las características de la telemetría histórica y los datos de terceros. Al examinar los sitios, descubrimos distintas agrupaciones de dominios que utilizaban convenciones de nomenclatura, registradores de dominios y hosts similares, lo que sugiere que distintos subgrupos estaban operando simultáneamente kits de estafa idénticos. Esto es similar a lo que descubrimos al investigar los sitios de intercambio falsos de carnicería porcina, donde docenas de sitios utilizaban el mismo código, pero con diferentes direcciones de monedero asociadas.

| Grupo | Dominio | Monedero de contratos | Hosting | Registrador | Volumen total de transacciones Crypto (USD) |

|

|---|---|---|---|---|---|---|

| Allnodes | allnodes.vip | 0x6B79f38233726282c7F88FE670F871eAbd0c746c | Alibaba Singapore | Alibaba Cloud | 177.596 | |

| allnodes.xyx | 0xd2b14d2fff430a720cf44bbd064f548a585e73de | Alibaba Cloud | Alibaba Cloud | 174.934 | ||

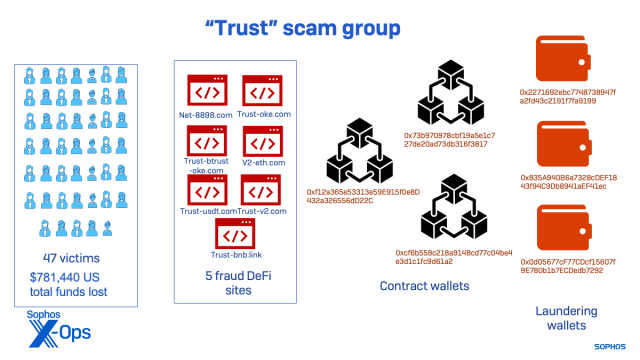

| Trust | trust-oke[.}com | 0xcf6b558c218a9148cd77c04be4e3d1c1fc9d61a2 | Amazon | Amazon | 676.869 | |

| trust-btrust-oke[.}com | ||||||

| trust-usdt[.]com | ||||||

| trust-v2[.]com | ||||||

| trust-bnb[.]link | ||||||

| v2-eth[.]com | ||||||

| net-8897[.]com | ||||||

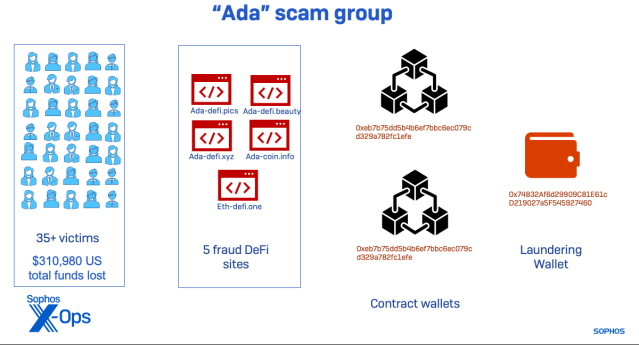

| Ada | ada-defi[.]pics | 0xeb7b75dd5b4b6ef7bbc6ec079cd329a782fc1efe | Cloudflare protected | Dynadot | 62.660 | |

| ada-defi[.]beauty | ||||||

| ada-defi[.]xyz | ||||||

| ada-coin[.]info | ||||||

| eth-defi[.]one | ||||||

| Unknown | trust-eth[.]com | Google, then Cloudflare | Gname.com | |||

| eth-mining[.]xyz | Google, then Cloudflare | Dynadot |

Como se muestra en la tabla anterior, dos grupos de dominios tenían direcciones de monedero de contrato compartidas. Y examinando los datos de las transacciones, descubrimos que ambos dominios “allnodes”, a pesar de tener monederos de contratos separados, dirigían criptomonedas a los mismos destinos.

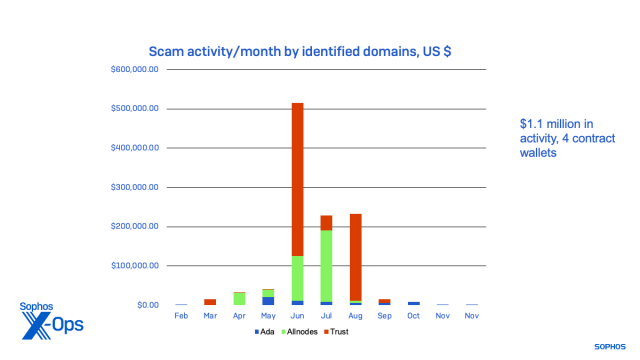

La actividad de los sitios de estafa y sus monederos de contratos, algunos de los cuales parecían estar probando los scripts asociados a los monederos de contratos, se remontaba a febrero. La mayor parte de la actividad de estafa real asociada a los sitios se produjo en los meses de verano, como muestra el volumen de criptomoneda movido a través de cada uno de los principales monederos de contratos:

Examinando más a fondo los datos de las transacciones de los monederos que recibían retiradas fraudulentas, descubrí otros monederos de contratos que enviaban criptomonedas siguiendo el mismo patrón. Utilizaban los mismos monederos de destino que dos de los grupos anteriores:

- 0x73b970978cbf19a5e1c727de20ad73db316f3817 y 0xf12a365e53313e59E915f0e8D432a326556dD22C, conectados al monedero de destino “Confianza”;

- 0x3698cc343414c69233fe580cef379f02a91bc421, conectado a un monedero de destino del grupo “Ada”.

El subgrupo “Ada” utilizaba un único monedero para blanquear fondos de sus dos monederos de contratos asociados. Este grupo de sitios estuvo activo a partir de marzo, pero los monederos mostraron signos de actividad de estafa ya en febrero, lo que sugiere que otro dominio formaba parte del grupo.

El grupo de amenazas “Trust” es el que parece haber estado activo durante más tiempo. Uno de sus monederos de contratos estuvo muy activo en enero, lo que indica que otro sitio de estafa estuvo activo en 2022. La actividad de ese monedero cayó por completo en marzo, y otros monederos conectados a sitios más nuevos se volvieron más activos. En noviembre, el grupo “Trust” seguía activo, pero mucho menos que durante el pico de los sitios de estafa que identifiqué.

El cluster “Allnodes” fue el asociado al caso “Frank”. Empezó más tarde que los demás y cerró la actividad vinculada a la infraestructura que identificamos poco después de que la víctima se pusiera en contacto con nosotros y empezara a alertar a los desarrolladores de monederos y bolsas de su presencia. No se observó más actividad de cobro en los monederos asociados a este grupo de amenazas después de agosto.

A pesar de tener una vida relativamente corta, el grupo Allnodes consiguió ingresar más de 352.000 dólares antes de poner fin a su ciclo de vida, la mayoría de los cuales se cobraron a través de cuentas bancarias de Hong Kong.

En total, los grupos que utilizaron el kit de estafa de la minería de liquidez ingresaron más de 2,9 millones de dólares a lo largo del año. Es probable que sigan realizando otras estafas similares con nueva infraestructura. Y hay muchas otras operaciones de estafa que utilizan tácticas, herramientas y prácticas similares, como descubrí investigando las pistas que recibí de otras víctimas de estafas en el transcurso de esta investigación.

Más kits, más estafas

Siguiendo los mismos métodos, buscar dominios que utilizaran nombres DeFi y de criptomonedas o que tomaran prestada la marca de marcas legítimas relacionadas con las criptomonedas, encontramos múltiples estafas adicionales. Una de ellas, que identifiqué, encabezada por el dominio eth-defi[.]xyz, dio lugar a otra dirección de monedero de contrato: 0x2e7e4df940a2c999bf5b5cdcd15a738b8bb462d5.

Entre el 18 de agosto y el 28 de noviembre, esa cartera de contratos había retirado a las víctimas criptomonedas Tether por valor de 115.820 dólares. La mayoría de esos fondos se cobraron a través de Binance.

Mientras investigábamos estas redes, observamos un cambio en las herramientas y tácticas de otras operaciones de estafa, que en parte parece estar impulsado por la respuesta de las bolsas y los desarrolladores de monederos a la hora de compartir datos sobre amenazas, lo que les permite bloquear las estafas a nivel de aplicación. Los desarrolladores de herramientas de estafa están tomando medidas para bloquear la recopilación de datos de nodos contractuales, controlando qué monederos podrían utilizarse para la estafa, y teniendo más cuidado para eludir la geolocalización y el análisis. Estos despliegues de estafa más cautelosos abarcaron cientos de dominios.

Un ejemplo de esta variación en las herramientas de los sitios de estafa, relacionado con una estafa alojada en phpsqo[.]top, procedía de una víctima. La víctima, una estudiante de Polonia, fue contactada a través de WhatsApp por alguien que decía ser una mujer china que vivía en Alemania. La interacción llevó a la víctima a conectar su monedero móvil a un monedero de contrato a través de ese dominio: 0x63809823AD21B6314624621172bAf4532c5B8b72

El objetivo introdujo USDT por valor de 1.177,79 USD en el monedero y realizó depósitos diarios hasta que retiró todo el saldo una semana después.

Esta cartera de contratos fue extremadamente activa, con más de 950 transacciones entre el 26 de marzo y el 15 de noviembre, por lo que el análisis manual del número total de víctimas y criptomonedas transferidas aún está en curso. Pero a partir de un muestreo aleatorio de las transacciones, estimo que la cartera de contratos transfirió criptomonedas por valor de al menos 200.000 USD durante ese periodo.

Obtener esos datos habría sido difícil sin que la víctima facilitara la dirección de su monedero, ya que el sitio utiliza JavaScript para detectar el agente web que se conecta y deshabilita los navegadores de escritorio, además de comprobar las conexiones del monedero de criptomoneda:

También identificamos a través de la búsqueda de DNS otro conjunto de unos 100 sitios que utilizaban otro kit de estafa minera. Éste permite que alguien se conecte al sitio con un monedero basado en navegador, pero comprueba el saldo del monedero antes de permitir la conexión al monedero del contrato. Otros utilizan una API de WalletConnect para ocultar la dirección del monedero contractual y mantener alejados a los visitantes que no dispongan de un conjunto específico de monederos móviles compatibles con ese servicio.

Advertencia al inversor

Si se comparan con las investigaciones del año pasado, está claro que las operaciones de estafa de minería de liquidez han madurado en sus técnicas, herramientas y prácticas, y que los “kits” de aplicaciones financieras descentralizadas de estafa han hecho que estas operaciones sean más sencillas de escalar, a la vez que más accesibles para los ciberdelincuentes menos capacitados técnicamente. Las tácticas cambiantes de los kits más recientes sugieren que los desarrolladores de herramientas están realizando importantes esfuerzos técnicos al servicio de las operaciones del crimen organizado chino que respaldan estas redes de estafa.

Dado que estas estafas utilizan aplicaciones legítimas que han sido habilitadas para conectarse a aplicaciones financieras descentralizadas, la mejor defensa contra estas estafas en constante maduración sigue siendo el conocimiento público de las estafas y un sano escepticismo hacia las interacciones en línea. Dado que las víctimas de estafas del estilo de la “matanza del cerdo” como estas suelen estar aisladas y se dirigen a ellas mediante apelaciones emocionales, una amplia divulgación pública es el único modo de evitar o reducir las pérdidas.

Seguimos haciendo lo que podemos denunciando sitios, bloqueándolos mediante puntuaciones negativas de reputación y colaborando con los proveedores de alojamiento, las fuerzas de seguridad y los mercados de criptomonedas para conseguir que se cierren los sitios y las cuentas vinculadas a ellos.

Si crees que eres víctima de una de estas estafas, debes:

- Retirar inmediatamente todos los fondos del monedero que conectaste al sitio de la estafa.

- Documenta todo lo que puedas, incluidos los mensajes entre tú y el posible estafador, la dirección de tu monedero de criptomonedas y el dominio al que se te indicó que te conectaras.

- Ponte en contacto con las fuerzas de seguridad. Aunque tu caso no sea lo suficientemente importante como para justificar un caso federal, ponte en contacto con las fuerzas de seguridad de tu localidad y país. Tus datos pueden ser útiles para crear un caso mayor contra las redes.

- Ponte en contacto con la Red de Apoyo a la Ciberdelincuencia. Pueden proporcionarte recursos para ayudarte a denunciar el delito y hacer frente a las secuelas.

En nuestro GitHub encontrarás una lista de los dominios activos más recientes que se han descubierto asociados a estas estafas y otros indicadores de las operaciones de estafa investigadas aquí. Se añadirán más dominios a medida que los procesemos.

Dejar un comentario