En agosto de 2023, el equipo de Respuesta a Incidentes de Sophos X-Ops fue contratado para ayudar a una organización de Australia infectada por el ransomware Money Message. Este vector de ataque, conocido por su sigilo, no añade ninguna extensión de archivo a los datos cifrados, lo que hace más difícil para las víctimas identificar los archivos cifrados ya que no se pueden basar en dichas extensiones.

En este post, examinaremos el flujo de ataque del incidente, ilustrando cómo los actores de amenazas están desplegando el ransomware Money Message y qué medidas pueden utilizarse para combatir los esfuerzos de los atacantes en varios puntos a lo largo de la cadena ATT&CK de MITRE.

Toma nota

Como parte de su rutina, el ransomware deja caer una nota de rescate llamada “money_message.log” directamente en el directorio raíz de la unidad C:

La nota de rescate en el sistema del objetivo decía lo siguiente:

Tus archivos han sido cifrados por la organización lucrativa “Money message” y ya no se puede acceder a ellos.

Si pagas el rescate, obtendrás un desencriptador para descifrarlos. No intentes desencriptar los archivos tú mismo, en ese caso se dañarán y serán irrecuperables.

Para más negociaciones abre este <eliminado>.onion/<eliminado>

utilizando el navegador tor https://www.torproject.org/download/

En caso de que te niegues a pagar, publicaremos en nuestro blog los archivos que robamos de tu red interna:

<eliminado>.onion

Los archivos cifrados no se pueden descifrar sin nuestro software de descifrado.

<eliminado>.onion/<eliminado>

Detalles del flujo del ataque

Acceso inicial

Nuestra investigación indica que el atacante obtuvo el acceso inicial a través de la VPN del objetivo, que utilizaba autenticación de factor único. Este es un ejemplo de la técnica T1078 – Cuentas válidas de MITRE.

Consejo

Implantar la autenticación multifactorial (MFA) para las conexiones VPN es primordial para mejorar la seguridad y frustrar posibles accesos no autorizados. Además, debe haber una supervisión continua de los registros de la VPN y de la actividad de los usuarios para detectar rápidamente cualquier intento de inicio de sesión sospechoso o cualquier anomalía. La actualización a un enfoque de autenticación más robusto y por capas, como la MFA, es esencial para reforzar la primera línea de defensa contra posibles actores de amenazas que intenten explotar las vulnerabilidades de un solo factor y obtener acceso no autorizado a la VPN.

Evasión de la defensa

El actor de la amenaza desplegó la Política GPO para desactivar la protección en tiempo real de Windows Defender. Este es un ejemplo de la T1562.001 de MITRE: Deterioro de las defensas: Deshabilitar o Modificar Herramientas.

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender] DisableAntiSpyware: [REG_DWORD_LE] 1 [HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Real-time Protection] DisableRealtimeMonitoring: [REG_DWORD_LE] 1

Consejo

La primera línea de defensa de que disponen las organizaciones es utilizar un agente de seguridad que disponga de una sólida protección antimanipulación. En cuanto a la supervisión de esta actividad, existen varias fuentes de eventos listas para la detección. Aunque es posible que un administrador del sistema desactive estas protecciones (al menos temporalmente) durante la resolución de problemas, dado el riesgo de esta actividad, es algo que debe investigarse con rapidez si no se encuentra el correspondiente ticket de soporte.

Movimiento lateral

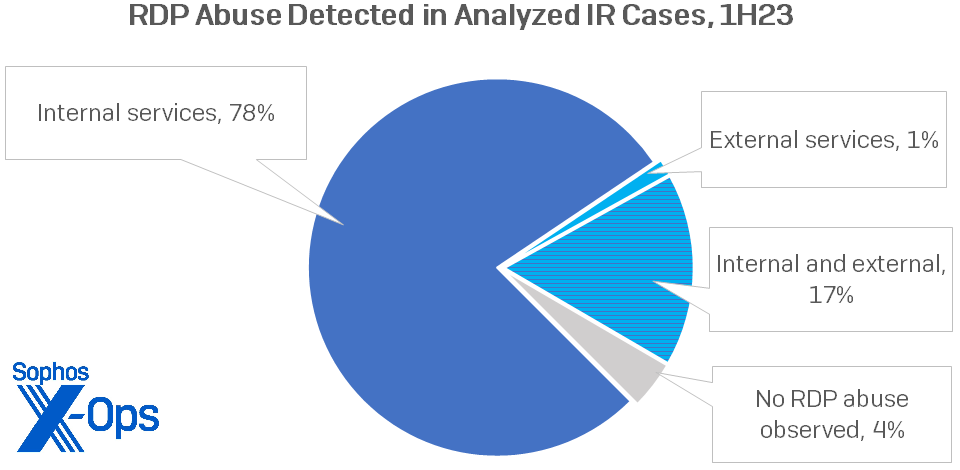

El actor de la amenaza aprovechó psexec para ejecutar un script por lotes con la intención de habilitar el puerto RDP, utilizando posteriormente el Protocolo de Escritorio Remoto (RDP) para atravesar la red. Este es un ejemplo de la subtécnica T1021.001: Servicios Remotos: Subtécnica de Protocolo de Escritorio Remoto. El RDP es un factor común en los casos gestionados por Respuesta a Incidentes, como muestran nuestras conclusiones de los casos de IR gestionados durante el primer semestre de 2023.

El contenido del script por lotes es el siguiente:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f Enable-NetFirewallRule -DisplayGroup 'Remote Desktop' netsh advfirewall firewall add rule name="Open Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

Consejo

Asegurar el acceso RDP puede resultar difícil para muchas empresas, pero es un proyecto en el que merece la pena invertir. Lo primero que hay que hacer es restringir, por roles, qué cuentas pueden acceder a otros sistemas mediante RDP. La inmensa mayoría de los usuarios no necesitan este acceso. En segundo lugar, emplear un servidor de salto centralizado, al que solo los administradores puedan acceder con MFA y bloquear a nivel de red otros RDP de sistema a sistema, es un control preventivo fuerte. Por último, debe existir una detección que revise rápidamente las conexiones RDP anómalas para desconfigurarlas de la actividad aprobada de la administración del sistema.

Acceso a credenciales

El actor de la amenaza, utilizando Secretsdump.py (parte del kit de herramientas Impacket), recuperó el registro de SAM Hive. Este es un ejemplo de una forma de ejecutar la T1003.002 de MITRE: Volcado de credenciales del SO: Subtécnica del Gestor de Cuentas de Seguridad.

C:\WINDOWS\system32\svchost.exe -k localService -p -s RemoteRegistry

Consejo

Es crucial que las organizaciones den prioridad a la protección de las credenciales sensibles. Implementar fuertes controles de acceso, emplear soluciones robustas de detección y respuesta de Endpoints, y vigilar cualquier actividad sospechosa relacionada con el acceso a SAM Hive son pasos esenciales. Cualquier intento no autorizado de acceder o manipular este componente crítico del sistema debe ser investigado rápidamente, ya que puede indicar una brecha o actividad maliciosa que podría comprometer la seguridad de las credenciales sensibles.

Recoleción

Se confirmó que se utilizó una cuenta comprometida para acceder a carpetas sensibles como Finanzas, Nómina, SalesReport y RRHH en FileServer. MITRE enumera 37 subtécnicas y subsubtécnicas de TA0009: Recolección.

Consejo

A menudo, en el momento en que un actor de la amenaza manipula los datos, ya es demasiado tarde para obtener un buen resultado de seguridad. Un buen enfoque para evitar el robo de datos es adoptar el acceso con menos privilegios, lo que significa garantizar que solo tengan acceso las personas necesarias, seguido de controles granulares sobre la exportación, el uso compartido o el traslado de los archivos. Las soluciones DLP, aunque tienen fama de ser difíciles de implantar y mantener, merece la pena evaluarlas para los datos de alto riesgo.

Exfiltración

El actor de la amenaza utilizó MEGAsync para filtrar los datos. Este es un ejemplo de la T1567.002 de MITRE: Exfiltración a través de un servicio web: Exfiltración a almacenamiento en la nube.

UserAssist entry: 87 Value name: C:\Users\<redacted>\AppData\Local\Temp\6\MEGAsyncSetup32.exe Count: 1 User ”<redacted> registered Task Scheduler task “\MEGA\MEGAsync Update Task S-1-5-21-<redacted>"

Consejo

Las organizaciones deben centrarse en mejorar las medidas de prevención de pérdida de datos y la supervisión de la red. Implantar un sólido análisis del tráfico saliente y una inspección del contenido puede ayudar a identificar y bloquear las transferencias de datos sospechosas. Además, vigilar de cerca las actividades de MEGAsync y detectar cualquier transferencia de datos inusual o no autorizada puede ser vital para mitigar las violaciones de datos. Investiga y responde rápidamente a cualquier indicio de exfiltración no autorizada para evitar un posible compromiso de los datos y minimizar el impacto en su confidencialidad.

Impacto

El actor de la amenaza utilizó dos binarios del ransomware, uno para el entorno Windows y otro para el entorno Linux. La versión para Windows se llama windows.exe, y Sophos la detecta como Troj/Ransom-GWD. Es un ejemplo del T1486 de MITRE: Datos Cifrados por Impacto.

- El encriptador Money Message está escrito en C++ e incluye un archivo de configuración JSON incrustado que contiene algunos detalles clave, como qué carpetas bloquear para que no se cifren, qué extensión añadir, qué servicios y procesos terminar, y nombres de inicio de sesión y contraseñas de dominios probablemente utilizados para cifrar otros dispositivos.

- El encriptador utiliza el algoritmo ChaCha Quarter Round y el cifrado ECDH

- El ransomware crea la nota de rescate C:\money_message.log cuando termina

- En los Endpoints protegidos con Sophos, se activa la siguiente detección:

Malware detectado: ‘Troj/Ransom-GWD’ en ‘C:\Users\<eliminado>\AppData\Local\Temp\6\windows.exe’.

La variante para Linux se llama ‘esxi’, y al ejecutarse borrará todos los discos duros virtuales. Este es un ejemplo del T1561 de MITRE: Borrado de Discos.

Comandos ejecutados en el host ESXi:

cd /tmp/ chmod 777 esxi dir ls ./esxi

Consejo

Como se ha mencionado antes, en esta fase avanzada del ataque, tener cobertura total en todos los sistemas con una solución XDR correctamente configurada es vital para proteger a las organizaciones del ransomware. En el caso de Sophos, es fundamental que los clientes tengan activada su política CryptoGuard, algo sobre lo que el soporte puede orientar a los clientes.

Conclusión

El camino de los atacantes de Money Message hacia la exfiltración se ajusta a una cadena ATT&CK bastante típica de MITRE, como hemos mostrado anteriormente. Aunque este atacante en particular intenta enturbiar las aguas para los defensores, una buena defensa (especialmente en las primeras fases) puede proporcionar un conjunto de herramientas eficaces contra los malos resultados.

Dejar un comentario