Se ha publicado la quinta ronda de las Evaluaciones ATT&CK® de MITRE Engenuity, que examinan la capacidad de 30 soluciones de detección y respuesta de Endpoints (EDR) para detectar, analizar y describir las tácticas, técnicas y procedimientos (TTP) utilizados por uno de los grupos de amenazas más sofisticados: Turla.

Vamos a dedicar la mayor parte de este artículo a explicar cómo Sophos logró una detección del 99%, qué información contextual presentó Sophos Intercept X al usuario (en este caso, el equipo de evaluación de MITRE), y cómo pueden utilizarse los ATT&CK Evals para ayudar a seleccionar una solución de seguridad para endpoints que se ajuste a las necesidades específicas.

Esto quiere decir que no vamos a evaluar todo lo que cubre esta ronda de ATT&CK Evals porque, francamente, eso sería imposible. Las Evaluaciones ATT&CK no solo aportan un montón de información, sino que no hay una forma singular de interpretar sus resultados; no hay puntuaciones, clasificaciones ni valoraciones, y ningún proveedor es declarado “ganador”.

Hay matices en la forma en que funciona la herramienta de cada proveedor y en la eficacia con que presenta la información al analista que la utiliza, pero las necesidades y preferencias individuales desempeñan un papel tan importante como cualquier otro factor a la hora de determinar qué herramienta de seguridad de Endpoints es la mejor para ti y tu equipo. Si has oído a los jugadores debatir sobre qué consola reina entre PlayStation y Xbox, ya sabes de qué hablamos (pista: la respuesta correcta es Nintendo).

¿Cómo se ha comportado Sophos en la Ronda 5 de las Evaluaciones ATT&CK de MITRE Engenuity?

Esta ronda de Evaluaciones ATT&CK se centró en emular el comportamiento del adversario asociado al grupo de amenazas Turla, con base en Rusia.

Al igual que en rondas anteriores, MITRE Engenuity ejecutó múltiples escenarios de ataque a lo largo de la evaluación.

Escenario de ataque 1: “Carbon” (Carbono)

El primer día de pruebas, titulado “Carbon”, consistió en una campaña de ataque multicapa dirigida a infraestructuras Windows y Linux mediante el despliegue de malware específico de Turla, incluido Epic, un backdoor utilizado habitualmente durante las fases iniciales de los ataques de Turla, Carbon, un backdoor de segunda fase y marco utilizado para robar información sensible de las víctimas, y Penquin, un troyano de acceso remoto (RAT).

Escenario de ataque 2: “Snake” (Serpiente)

El escenario del segundo día, titulado “Snake”, emuló un ataque a una organización hipotética centrado en la explotación del kernel y Microsoft Exchange que, una vez más, aprovechó Epic, así como Snake, una herramienta utilizada para la recopilación de inteligencia a largo plazo sobre objetivos sensibles y considerada una de las herramientas de ciberespionaje más sofisticadas actualmente en uso, y LightNeuron, una sofisticada puerta trasera utilizada para atacar servidores Microsoft Exchange.

Resultados de la evaluación de Sophos

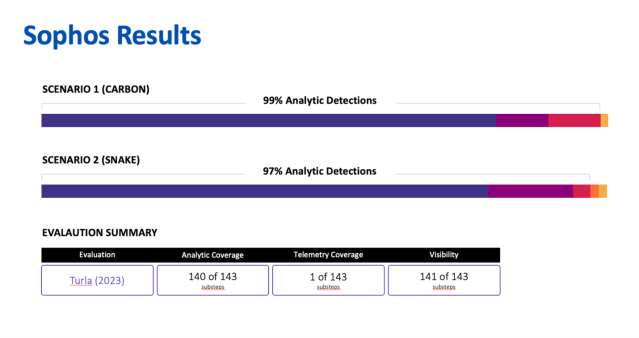

Con el escenario de ataque “Carbon” compuesto por 76 subpasos y “Snake” compuesto por 67, el equipo de ATT&CK Evals ejecutó un total de 143 subpasos de ataque durante la evaluación.

Resultados de Sophos Intercept X:

- 99% de Cobertura Total de Detección (141 de 143 subpasos de ataque)

- 98% de Cobertura Analítica Total (140 de 143 subpasos de ataque)

- 99% de cobertura analítica para “Carbon” (75 de 76 subpasos)

- 97% de cobertura analítica para “Snake” (65 de 67 subpasos)

Puedes ver una vista completa de nuestros resultados en la página de resultados de MITRE Engenuity para Sophos.

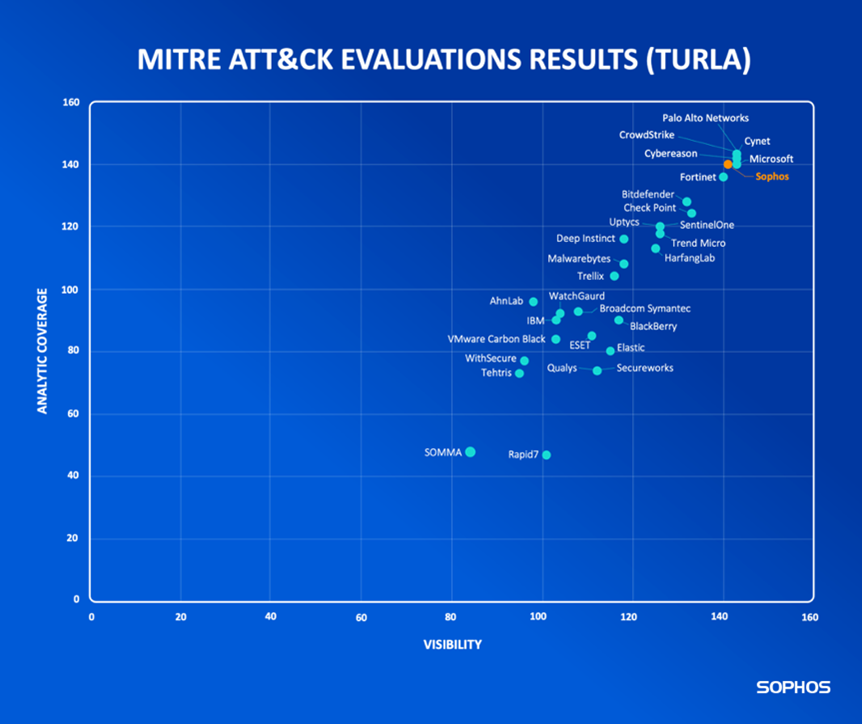

¿Cómo se compararon los resultados de Sophos con los de otros participantes?

Reiteraremos una vez más que no hay una forma única de interpretar los resultados de las evaluaciones ATT&CK de MITRE Engenuity. Y, en los próximos días y semanas, vas a ver innumerables tablas, gráficos y otras visualizaciones creadas por los proveedores que enmarcan los resultados de diferentes maneras (algunas de forma más creíble que otras).

Dicho esto, una de las formas más comunes de ver los resultados de la Evaluación ATT&CK a nivel macro es comparando la Visibilidad (el número total de subpasos que generaron una detección) y la Cobertura Analítica (el número total de detecciones que proporcionaron detalles ricos sobre los comportamientos del adversario):

Explicación de las categorías de detección ATT&CK de MITRE

Este año, el equipo de pruebas ATT&CK ha revisado completamente la forma en que se muestran los resultados de los participantes en el portal de evaluación, facilitando más que nunca la visualización de las categorías de detección para cada paso y subpaso del escenario de ataque.

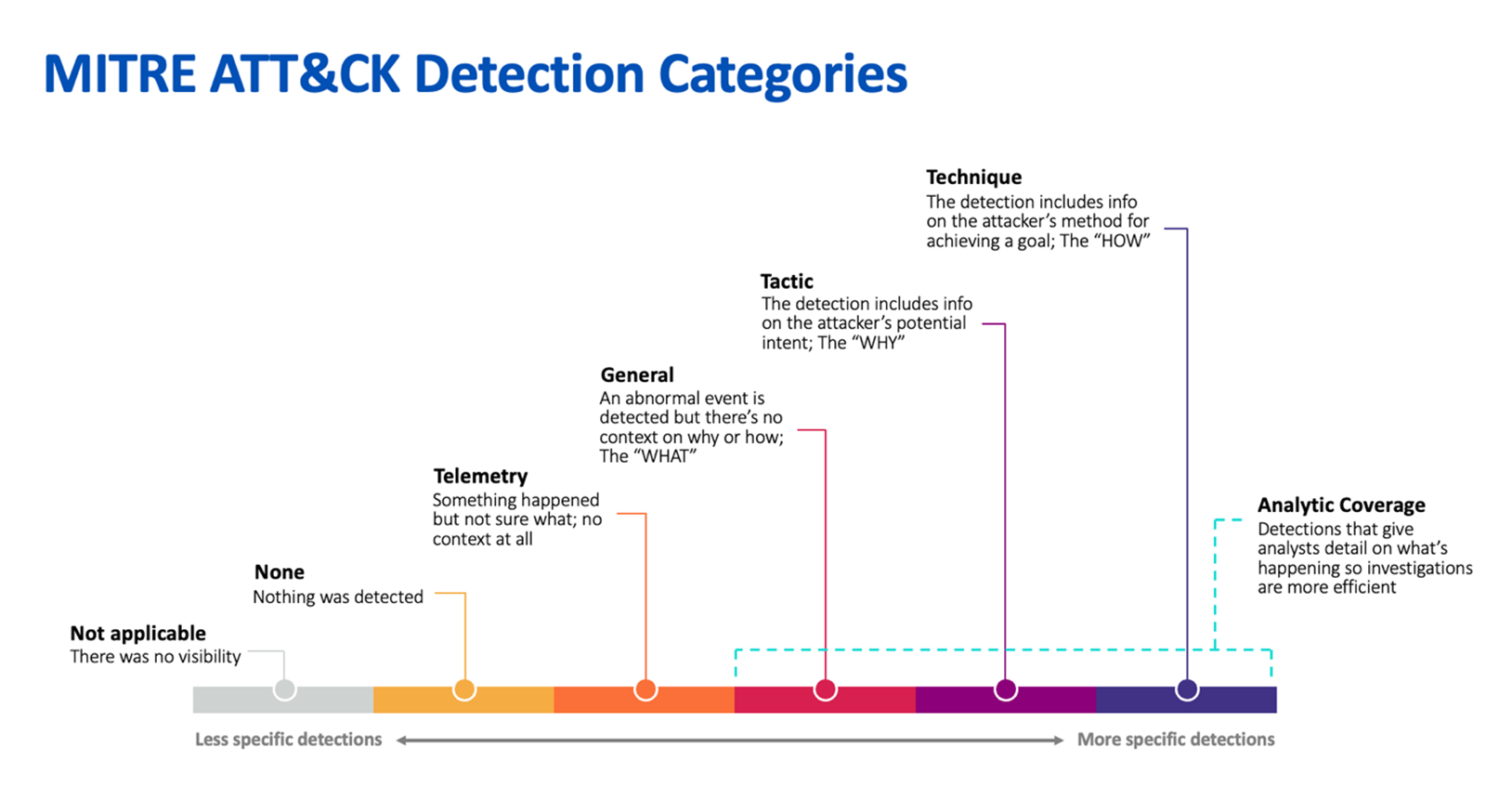

La calidad de la detección es fundamental para ofrecer a los analistas detalles sobre el comportamiento del adversario, de modo que las investigaciones y las acciones de respuesta puedan ejecutarse con rapidez y eficacia.

Las categorías de detección incluyen:

- No aplicable: no hubo visibilidad (se suele utilizar en situaciones en las que el participante optó por no participar o no pudo completar esa parte de la evaluación)

- Ninguno: no se detectó nada, un “fallo”

- Telemetría: ocurrió algo, pero no se sabe qué, no se proporciona contexto

- General: se detectó un evento anómalo, pero no hay contexto sobre por qué o cómo, el “QUÉ”

- Táctica: la detección incluye información sobre la posible intención del atacante, el “POR QUÉ”.

- Técnica: la detección incluye información sobre el método del atacante para lograr un objetivo, el “CÓMO”.

Las detecciones clasificadas como General, Táctica o Técnica se agrupan bajo la definición de “Cobertura Analítica”, que es una medida de la capacidad de la herramienta EDR para convertir la telemetría en detecciones de amenazas procesables.

Cómo utilizar los resultados de la Evaluación ATT&CK de MITRE Engenuity

Las Evaluaciones ATT&CK se encuentran entre las pruebas de seguridad independientes más respetadas del mundo, debido en gran parte a la cuidadosa construcción de escenarios de ataque reales, la transparencia de los resultados y la riqueza de la información de los participantes. Al considerar una solución EDR o de Detección y Respuesta Ampliadas (XDR), los resultados de las Evaluaciones ATT&CK deben tenerse en cuenta, sin duda, junto con otros puntos de prueba de terceros, como reseñas verificadas de clientes y evaluaciones de analistas.

Cuando analices los datos disponibles en el portal de evaluación de MITRE Engenuity, mira más allá de los números y considera lo que te concierne a ti, a tu equipo y a tu organización. Y ten en cuenta que hay algunas preguntas que la Evaluación ATT&CK no puede ayudarte a responder.

- ¿Te ayuda la herramienta a identificar las amenazas?

- ¿Te presenta la información de la forma que quieres?

- ¿Quién utilizará la herramienta? ¿Analistas de nivel 3? ¿Especialistas informáticos o administradores de sistemas?

- ¿Cómo te permite la herramienta realizar búsquedas de amenazas?

- ¿Se correlacionan eventos dispares? ¿Se hace automáticamente, o tienes que hacerlo tú mismo?

- ¿Puede la herramienta EDR/XDR integrarse con otras tecnologías de tu entorno (por ejemplo, firewall, correo electrónico, nube, identidad, red, etc.)?

- ¿Piensas utilizar la herramienta tú solo, o contarás con la ayuda de un partner de Detección y Respuesta Gestionadas (MDR)?

Por qué participamos

Como nota final, queríamos decir lo orgullosos que estamos de participar en esta Evaluación ATT&CK de MITRE Engenuity junto a algunos de los mejores proveedores de seguridad del sector. Sí, competimos entre nosotros en el aspecto comercial de nuestro negocio, pero somos (lo más importante) una comunidad unida contra un enemigo común. Participamos en estas evaluaciones porque nos hacen mejores, individualmente y como colectivo. Y eso es una victoria para toda la industria y para las organizaciones que defendemos.

Dejar un comentario