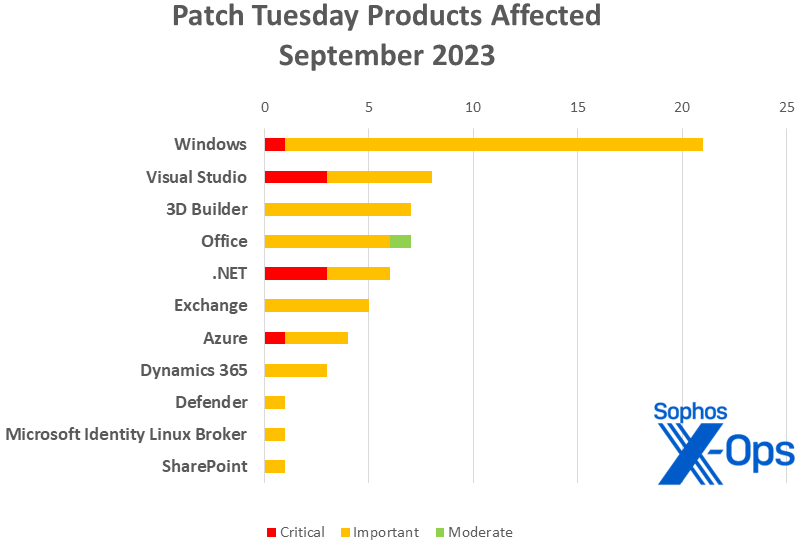

Microsoft ya ha publicado el martes parches para 59 vulnerabilidades, incluidos 5 problemas de gravedad crítica en Azure, .Net / Visual Studio y Windows. El mayor número de vulnerabilidades abordadas afecta a Windows, con 21 CVE pero, inusualmente, esto representa menos de la mitad del total de parches. Le sigue Visual Studio, con 3 propias y 5 más compartidas con .NET. 3D Builder y Office le siguen con 7 cada uno. .NET tiene 6, incluidas los 5 que comparte con Visual Studio. Exchange tiene 5, incluidas 4 que en realidad se publicaron en agosto (más sobre esto en un segundo); Azure tiene 4; Dynamics con 3. Defender, Microsoft Identity Linux Broker y SharePoint completan la colección con una cada uno. No hay avisos de Microsoft en la publicación de este mes.

La publicación también incluye información sobre un parche para Adobe Acrobat Reader y cuatro fallos de gravedad alta en Edge/Chromium, ambos publicados la semana pasada. La empresa también ofrece información sobre dos parches adicionales de empresas externas (Autodesk y Electron) que afectan, respectivamente, a 3D Viewer y Visual Studio.

En el momento de la publicación del parche, se sabe que dos problemas están siendo explotados en activamente. CVE-2023-36761 es una vulnerabilidad de divulgación de información de clase Importante en Word accesible a través del Panel de Vista Previa; CVE-2023-36802 es un fallo de elevación de privilegios de clase Importante en Windows (concretamente, en el componente Microsoft Streaming Service Proxy). Otras 12 vulnerabilidades en Windows y Exchange tienen, según estimaciones de la empresa, más probabilidades de ser explotadas en los próximos 30 días.

Exchange se encuentra en un estado especialmente delicado este mes, ya que cuatro de los problemas de la versión de septiembre se publicaron en realidad en agosto, pero, por el motivo que fuera, no se mencionaron entonces. Dado que los parches estaban de hecho disponibles para el escrutinio hostil desde hacía ya un mes, Microsoft considera que es más probable que se exploten más pronto que tarde. Tres de ellos pueden conducir a la ejecución remota de código, mientras que uno da lugar a la revelación de información; todos son de clase Importante. Los administradores de Exchange deben tener cuidado y dar prioridad a estos parches.

Sobre el tema de las versiones anteriores, se recuerda a los lectores que este es el penúltimo mes para los parches de Windows Server 2012 / 2012 R2; la venerable versión del sistema operativo llega al final del soporte en octubre, y Microsoft ha publicado algunos consejos sobre lo que los clientes pueden hacer a continuación. Dicho esto, la temporada de Halloween está cerca y los zombis están caminando, con no menos de nueve CVE este mes aplicable a Server 2008. También hay un parche de gravedad moderada para Office que cubre las versiones 2013 RT SP1 y SP1 de ese producto, que llegaron al final de su soporte en abril.

De acuerdo con las directrices de Microsoft, trataremos los parches y avisos de Adobe Acrobat Reader, AutoDesk, Chromium / Edge y Electron solo como información y no los incluiremos en los siguientes gráficos y totales, aunque hemos añadido un gráfico al final de la entrada con información básica sobre ellos.

En cifras

- Total de CVE de Microsoft: 59

- Total de avisos de Microsoft: 0

- Total de avisos externos cubiertos en la actualización: 7

- Divulgados públicamente: 2

- Explotadas: 2

- Gravedad

- CríticA: 5

- Importante: 53

- Moderada 1

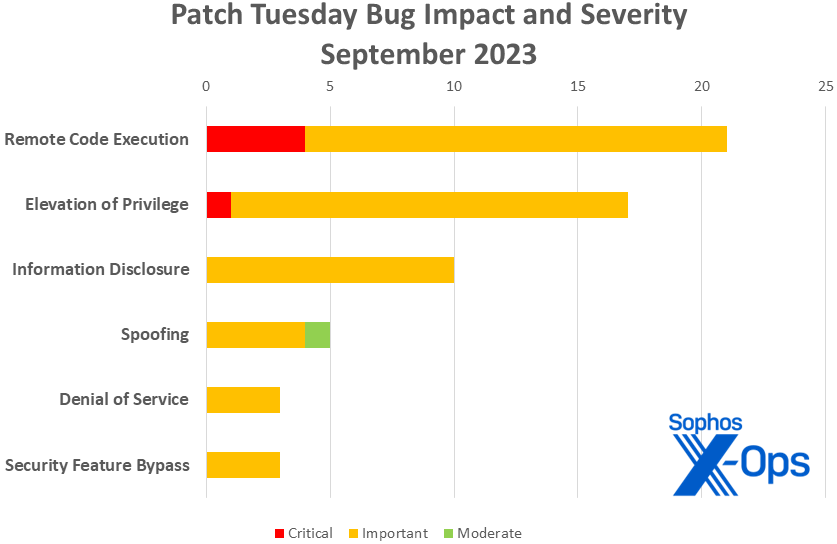

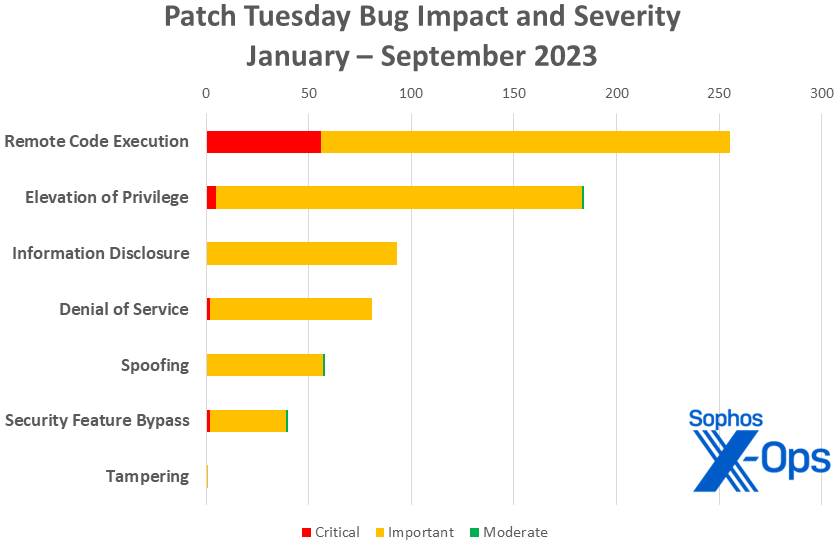

- Impacto

- Ejecución remota de código: 21

- Elevación de privilegios: 17

- Revelación de información: 10

- Suplantación de identidad: 5

- Denegación de servicio: 3

- Anulación de funciones de seguridad: 3

Productos

- Windows: 21

- Visual Studio: 8 (incluye cinco con .NET; no incluye el de Electron)

- 3D Builder: 7

- Office 7

- .NET 6 (incluye 5 con Visual Studio)

- Exchange: 5 (incluye cuatro publicadas en agosto de 2023)

- Azure 4

- Dinámica: 3

- Visor 3D: 1 (a través de Autodesk)

- Defensor: 1

- Microsoft Identity Linux Broker: 1

Actualizaciones destacadas de septiembre

Además de la situación de intercambio multi-CVE comentada anteriormente, se presentan algunos elementos interesantes.

CVE-2023-38146 – Vulnerabilidad de ejecución remota de código en temas de Windows

Puede que los temas no sean las primeras funciones de Windows que te vienen a la mente cuando piensas en la funcionalidad principal del sistema, pero a muchos usuarios finales les sigue gustando personalizar sus sistemas de esa manera. Este fallo de ejecución remota de código, que Microsoft considera de gravedad Importante pero al que asigna una puntuación base CVSS de 8,8 (Alta, poco menos que Crítica), podría activarse mediante un archivo .theme especialmente diseñado. Curiosamente, un archivo de tema malicioso que utilice esta CVE tendría más probabilidades de éxito si el usuario lo cargara a través de un recurso externo (por ejemplo, un SMB), en lugar de descargarlo y ejecutarlo localmente. En la práctica, esto significa que los usuarios domésticos son menos susceptibles de sufrir un ataque con éxito, pero no es imposible. Este problema afecta solo a Windows 11.

CVE-2023-36805 – Vulnerabilidad de la función de seguridad de la plataforma Windows MSHTML

Un extraño elemento de clase Importante con una vuelta de tuerca para los que aún utilizan Windows Server 2012 R2: aquellos clientes que utilicen esa plataforma, pero solo apliquen las actualizaciones de Solo Seguridad encontrarán la solución para este CVE en las actualizaciones Acumulativas de IE (5030209).

CVE-2023-36762 – Vulnerabilidad de ejecución remota de código en Microsoft Word

CVE-2023-36766 – Vulnerabilidad de divulgación de información de Microsoft Excel

CVE-2023-36767 – Vulnerabilidad de elusión de funciones de seguridad de Microsoft Office

Los tres son problemas de clase Importante; estos tres, sin embargo, se aplican tanto a las versiones Windows como Mac de los productos. CVE-2023-36767 afecta específicamente a Outlook, y Microsoft señala que, si bien el Panel de vista previa del correo electrónico no es un vector de ataque, el Panel de vista previa de archivos adjuntos sí lo es.

Siete CVE, vulnerabilidad de ejecución remota de código del Visor 3D

Los siete parches relacionados con 3D Builder están disponibles a través de Microsoft Store, al igual que el parche de AutoDesk (CVE-2022-41303) relacionado con 3D Viewer.

CVE-2023-38147 – Vulnerabilidad de ejecución remota de código en la pantalla inalámbrica Miracast de Windows

Una interesante vulnerabilidad de clase Importante con un vector de ataque inusual: el atacante tiene que estar físicamente lo suficientemente cerca del sistema objetivo para enviar y recibir transmisiones de radio. Una vez allí, podrían proyectarse a un sistema vulnerable de la misma red inalámbrica sin autenticación, si el sistema estuviera configurado para permitir “Proyectar a este PC” y marcado como “Disponible en todas partes”.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-26369 * | Exp/20113402-A | |

| CVE-2023-36802 | Exp/2336802-A | |

| CVE-2023-38142 | Exp/2338142-A | |

| CVE-2023-38148 | sid:2308811 | sid:2308811 |

| CVE-2023-38152 | sid:2308802 | sid:2308802 |

* Este CVE corresponde al parche publicado hoy por Adobe para Acrobat Reader. El número de identificación de aspecto inusual procede de una detección de Sophos que data de 2011.

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario