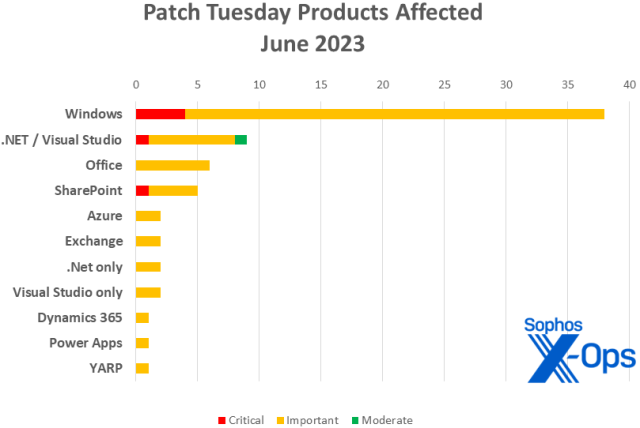

Microsoft ya ha publicado el martes parches para 69 vulnerabilidades, incluidos cuatro problemas de gravedad crítica en Windows y uno en SharePoint y Visual Studio/.NET. Como es habitual, el mayor número de vulnerabilidades abordadas afecta a Windows, con 38 CVE. Los parches aplicables tanto a .NET como a Visual Studio representan nueve. Office se lleva seis parches; SharePoint, cinco. Azure, Exchange, .NET (sin Visual Studio) y Visual Studio (sin .NET) reciben dos cada uno. Dynamics 365, PowerApps y YARP (Yet Another Reverse Proxy, relacionado con .NET y NuGet) reciben uno cada uno.

En un mes más intenso de lo habitual en cuanto a anuncios de parches no gestionados directamente por Microsoft, la empresa también proporciona información sobre 25 parches de Chromium (Google), GitHub, Autodesk y Microsoft. La situación en torno a esos 25 anuncios de solo información es un poco complicada. No solo hay muchos más de lo habitual (y eso sin que se hayan marcado parches de Adobe, aunque Adobe ha publicado hoy actualizaciones por su cuenta), sino que los 17 parches de Chromium que afectan al navegador Edge proceden tanto de Google como de la propia Microsoft. Se sabe que uno de los 17, CVE-2023-3079, un problema de confusión de tipo V8 parcheado por Google el 5 de junio, está siendo explotado. (V8 es un motor JavaScript desarrollado por el Proyecto Chromium y utilizado en diversas aplicaciones, Edge entre ellas).

En el momento de la publicación del parche, ninguno de los problemas de este mes se ha hecho público (aparte de la información publicada sobre los parches solo informativos lanzados antes del 13 de junio). Sin embargo, Microsoft advierte que es más probable que ocho de los problemas abordados se exploten pronto en las versiones más recientes o anteriores del producto afectado (es decir, en los próximos 30 días). Una vez más, Microsoft no ha ofrecido este mes una visión general orientativa sobre la probabilidad de explotación en versiones anteriores frente a versiones más recientes para ninguno de sus parches.

Por otra parte, Fortinet ha publicado esta semana un aviso de seguridad sobre una vulnerabilidad SSL-VPN de clase crítica que está siendo explotada activamente. CVE-2023-27997 afecta a FortiOS y FortiProxy SSL-VPN. Se trata de un problema de ejecución remota de código, afecta a varias versiones del software y fue descubierto por los propios investigadores de Fortinet, junto con investigadores externos dedicados a la divulgación responsable, durante una auditoría de código tras un incidente anterior. Se insta a los clientes de Fortinet a que revisen la información disponible y parcheen pronto sus dispositivos; el equipo MDR de Sophos está supervisando la situación a medida que se desarrolla.

Siguiendo las indicaciones de Microsoft, trataremos los tres parches de Edge (CVE-2023-29345, CVE-2023-33143, CVE-2023-33145) con números CVE asignados por Microsoft solo como información; no se incluyen en ninguno de los totales o gráficos que siguen.

En cifras

- Total de CVE de Microsoft: 69

- Total de avisos incluidos en la actualización: 0

- Divulgados públicamente: 0

- Explotación conocida: 0

- Gravedad

- Crítico: 6

- Importante: 62

- Moderada: 1

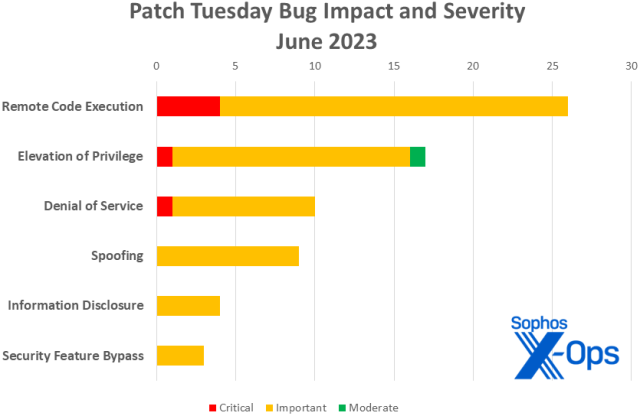

- Impacto

- Ejecución remota de código: 26

- Elevación de privilegios: 17

- Denegación de servicio: 10

- Suplantación de identidad: 9

- Revelación de información: 4

- Anulación de funciones de seguridad: 3

Productos

- Windows: 38

- .NET y Visual Studio: 9

- Office: 6

- SharePoint: 5

- Azure 2

- Exchange: 2

- .NET (sin Visual Studio) 2

- Visual Studio (sin .NET): 2

- Dynamics 365: 1

- Power Apps: 1

- YARP: 1

Además de los 17 parches para Chromium/Edge mencionados anteriormente, Microsoft también reconoció tres CVE relacionados con Autodesk y cinco CVE relacionados con GitHub en los anuncios de publicación de parches de este mes. Estos ocho problemas se parchearon el martes, y Microsoft los menciona en su propio comunicado del Martes de Parches para afirmar que la última versión de Visual Studio queda así protegida. No está tan claro, sin embargo, que las versiones anteriores de Visual Studio estén igualmente protegidas; los administradores de sistemas que tengan a su cargo sistemas antiguos deben proceder con precaución.

Actualizaciones notables de junio

CVE-2023-29357 – Vulnerabilidad de elevación de privilegios en Microsoft SharePoint Server

La única actualización de este mes con la dudosa distinción de ser tanto de clase crítica como de mayor probabilidad de ser explotada en los próximos 30 días, este problema también tiene una puntuación base CVSS de 9,8, lo que lo convierte en el principal motivo de preocupación del mes. Según la información disponible, un atacante que haya obtenido acceso a tokens de autenticación JWT (JSON Web Token) falsificados puede utilizarlos para ejecutar un ataque de red que eluda la autenticación y le permita acceder a los privilegios de un usuario autenticado, sin necesidad de privilegios ni de acción por parte del usuario. El boletín se esfuerza en hacer saber a los administradores de sistemas que ellos también deben esforzarse: la solución incluye varios parches para SharePoint Foundation Server 2013, SharePoint Enterprise Server 2016 o SharePoint Server 2019, y deben aplicarse todos los parches aplicables. Hay un pequeño resquicio de esperanza para los clientes locales: si ASMI (la Interfaz Avanzada de Gestión del Sistema) está activada, no hay problema.

CVE-2023-29363 – Vulnerabilidad de ejecución remota de código en la multidifusión general pragmática (PGM) de Windows

CVE-2023-32014 – Vulnerabilidad de ejecución remota de código en la multidifusión general pragmática (PGM) de Windows

CVE-2023-32015 – Vulnerabilidad de ejecución remota de código en la multidifusión general pragmática (PGM) de Windows

Con menos probabilidades de ser explotadas en los próximos 30 días, pero aún preocupantes, estas tres RCE de clase crítica comparten nombre y se centran en la Multidifusión General Pragmática, y la empresa las describe de forma similar: cuando el servicio de cola de mensajes de Windows se ejecuta en un entorno de Servidor PGM, un atacante podría enviar un archivo especialmente diseñado a través de la red para lograr la ejecución remota de código e intentar activar código malicioso. La explotación de cualquiera de ellos requiere que el sistema de destino tenga habilitado el servicio de cola de mensajes de Windows, lo que puede suponer una mitigación para algunos sistemas.

CVE-2023-29353 – Vulnerabilidad de denegación de servicio en Sysinternals Process Monitor para Windows

Aunque no es particularmente emocionante en sí mismo, este problema de denegación de servicio de clase importante es el único que entrega sus parches a través de Microsoft Store este mes. Según Microsoft, para explotar con éxito esta vulnerabilidad es necesario que un atacante cree el archivo de explotación ProcMon, lo cual es complicado. Además, hay varios aspectos que se dejan a la pura suerte en cuanto a la disposición de la memoria dentro de ProcMon.

CVE-2023-33146 – Vulnerabilidad de ejecución remota de código de Microsoft Office

Este RCE de clase importante afecta a los gráficos de SketchUp, y Microsoft ha publicado información sobre cómo desactivar la capacidad de insertarlos en archivos de Office mientras se solucionan las cosas. Los administradores de sistemas Mac deberían tomarse en serio ese consejo, ya que, aunque la vulnerabilidad parece afectar a esa plataforma además de a Windows, aún no hay parche para Microsoft Office 2019 para Mac ni para Microsoft Office LTSC para Mac 2021. Microsoft aún no ha dado una fecha para esas correcciones, pero dice que actualizará la información del CVE cuando esté lista.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-28310 | 2308468 | 2308468 |

| CVE-2023-29357 | 2308488, 2308489, 2308490, 2308492 | 2308488, 2308489, 2308490, 2308492 |

| CVE-2023-29358 | Exp/2329358-A | |

| CVE-2023-29360 | Exp/2329360-A | |

| CVE-2023-29361 | Exp/2329361-A | |

| CVE-2023-29371 | Exp/2329371-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario