El año pasado, informamos del creciente uso de la herramienta comercial de seguridad ofensiva Brute Ratel por parte de cibercriminales, incluidos los responsables de los incidentes del ransomware Black Cat. Tras la exposición pública de una versión de la herramienta, a muchos les preocupaba que Brute Ratel se convirtiera en la sucesora de Cobalt Strike, la herramienta de seguridad ofensiva de la que se ha abusado durante mucho tiempo y que ha sido la preferida para las necesidades de movimiento lateral de los ciberdelincuentes.

Comercializado como “el software más avanzado de simulación de equipos rojos y adversarios”, Brute Ratel consta de un agente de acceso remoto (un “Badger”), un servidor y un software de interfaz de usuario “Commander”. De forma similar a las “balizas” de Cobalt Strike, las instancias Badger pueden comunicarse entre sí y con el C2, proporcionando un canal de comunicación encubierto desde el punto inicial de compromiso en una brecha hasta otros sistemas con instancias Badger ejecutándose en ellos dentro de una red objetivo. Las comunicaciones de Badger a Badger pueden realizarse a través de TCP y del protocolo de intercambio de archivos SMB; las comunicaciones de vuelta al servidor C2 se realizan a través de protocolos web (HTTP y HTTPS), y DNS sobre HTTPS (DOH).

A pesar de la insistencia del desarrollador en que Brute Ratel no podía piratearse ni abusarse como Cobalt Strike, el conjunto de herramientas se vio comprometido en 2022. Durante el verano de 2022, el uso de Brute Ratel hizo temer que pronto sustituyera a Cobalt Strike en las cajas de herramientas de los ciberdelincuentes.

Esos temores no se hicieron realidad. En septiembre de 2022, un usuario de Ucrania subió a Virus Total una copia completa de la versión 1.2.2 de Brute Ratel (nombre en clave “Scandinavian Defense”), poniéndola a disposición de los investigadores para su análisis. Incluso entonces, rara vez se encontró; en un examen de los datos de detección de Sophos de septiembre de 2022 a marzo de 2023, encontramos menos de 20 detecciones únicas de Brute Ratel en la telemetría de clientes, excluyendo simulaciones de amenazas y otras pruebas de seguridad. El equipo de respuesta a incidentes de Sophos se ocupó solo de dos casos en 2022 en los que Brute Ratel desempeñó un papel.

En un examen de muestras generalmente asociadas con ataques de Brute Ratel, encontré un pequeño número de casos en los que las amenazas que más tarde se identificaron como relacionadas con Brute Ratel se bloquearon basándose en el comportamiento o en el análisis de archivos como malware genérico. Basándome en un análisis de la telemetría, estos casos estaban asociados a simulaciones de ataques y pruebas de los equipos de seguridad, y no a ataques reales. La detección más reciente de un intento real de uso de Brute Ratel se produjo en enero.

Por otra parte, la herramienta de seguridad ofensiva Cobalt Strike, filtrada hace tiempo y de ingeniería inversa, parece haber ganado aún más adopción, y sigue siendo un factor común en muchos incidentes, incluidos los ataques de ransomware. En el mismo periodo se detectaron miles de casos de Cobalt Strike.

Esto, no quiere decir que los actores de amenazas no hayan utilizado Brute Ratel en absoluto, sino que los casos en los que se ha visto han sido atacantes con buenos recursos dirigidos a organizaciones específicas. El gobierno polaco identificó una campaña de ciberespionaje, supuestamente relacionada con los servicios de inteligencia rusos, que utilizó una combinación de Brute Ratel y Cobalt Strike en al menos un caso. (Sophos ha actualizado las detecciones de Brute Ratel basándose en este incidente.) Sin embargo, ha habido pocos casos recientes más y ninguno relacionado con organizaciones cibercriminales más pequeñas.

Lo que el mercado demanda

Brute Ratel, al igual que Cobalt Strike, es una herramienta de post-explotación: para poder hacer algo con ella, el usuario tiene que haber obtenido el acceso inicial. Ese acceso puede proporcionarse de varias formas, incluidos archivos adjuntos a correos electrónicos que instalan una carga útil de ataque cuando se abren o vulnerabilidades existentes en un servidor expuesto a Internet. Pero una vez conseguido, Brute Ratel proporciona un conjunto bien documentado y pulido de herramientas para ir más allá de ese punto de aterrizaje inicial (aunque algunos usuarios en foros clandestinos utilizaron un lenguaje colorido al quejarse de su interfaz de usuario).

Brute Ratel se ha comercializado con la afirmación de que es capaz de eludir las plataformas de detección y respuesta mejoradas (EDR). Hace seis meses, el desarrollador de Brute Ratel, Chetan Nayak, afirmó que su agente “Badger” no había sido detectado por ningún software antivirus. Así que, naturalmente, ha habido cierto interés en Brute Ratel por parte del mundo criminal.

Varias versiones de Brute Ratel han llegado a los mercados delictivos a pesar de las actualizaciones del desarrollador que supuestamente evitan el abuso de la licencia, incluidos algunos vendedores que lo ofrecen como servicio. Los precios oscilan entre los 4.000 $ por el paquete completo de una versión reciente (1.000 $ más que el precio del desarrollador) y los 2.250 $ anuales como servicio (más una cuota de instalación del servidor C2 de 500 $).

En comparación, hay muchas versiones filtradas de Cobalt Strike disponibles gratuitamente tanto en la web oscura como en sitios públicos (aunque algunas de las publicaciones más públicas han sido retiradas como resultado de solicitudes de retirada de la Ley de Derechos de Autor del Milenio Digital). El código de la versión 4.7 ha estado disponible desde el otoño de 2022 a través de sitios de intercambio de archivos; las versiones posteriores también están a la venta por distintos precios, incluidas las ofertas como servicio a partir de 5.000 $. Pero las versiones crackeadas de los componentes de Cobalt Strike están ampliamente disponibles, por lo que es probable que solo los actores de amenazas con menos experiencia paguen a alguien por ello.

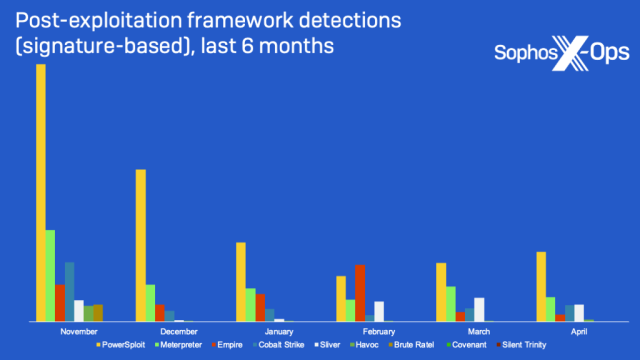

Esta es probablemente la razón por la que vemos tantas detecciones de Cobalt Strike en nuestra telemetría. Cobalt representó alrededor del 20% de las detecciones de herramientas de ataque basadas en firmas en la telemetría de Sophos en el primer trimestre de 2023. Hubo cientos de incidentes reales relacionados con Cobalt Strike (descontando simulaciones y cargas de analistas) durante ese periodo. En comparación, solo hubo una detección de este tipo de Brute Ratel durante el mismo periodo.

Aun así, Cobalt Strike no es el marco de seguridad ofensivo post acceso más utilizado por los atacantes. Existen otras herramientas de post-explotación de código abierto y con soporte comercial, algunas de las cuales se han posicionado ocasionalmente como sustitutas de Cobalt Strike. Las más frecuentes son dos conocidos conjuntos de herramientas de código abierto, PowerSploit y Empire, que suelen requerir el uso de alguna otra herramienta de mando y control (o un shell remoto sobre RDP u otra herramienta de acceso remoto).

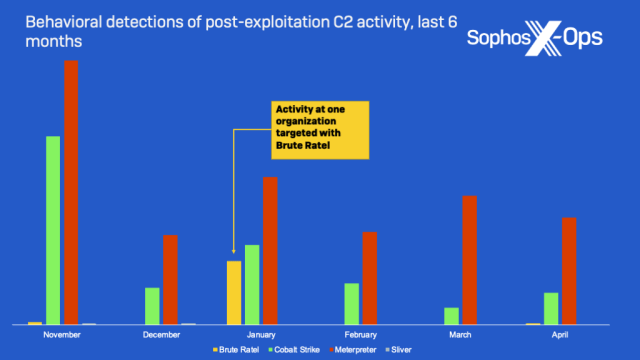

Y luego está Metasploit, utilizable tanto para la explotación de vulnerabilidades como para operaciones posteriores a la explotación a través de agentes “Meterpreter” (incluidas versiones personalizadas que se han construido a partir de su código fuente abierto). Las detecciones de Meterpreter, incluidos los agentes maliciosos construidos utilizando los protocolos de comando y control de Meterpreter, fueron mucho más frecuentes tanto en las detecciones basadas en firmas como en las basadas en comportamientos durante los últimos seis meses, como se muestra en los gráficos siguientes. También se ha visto (pero con mucha menos frecuencia) Sliver, otro marco de “emulación de adversarios” de código abierto. Las detecciones de archivos de Sliver se han acercado a las de Cobalt Strike en frecuencia, y a veces las han superado, como ha ocurrido en los dos últimos meses.

Las detecciones de comportamiento de Brute Ratel también fueron extremadamente raras. La mayoría de las detecciones basadas en firmas que vimos estaban probablemente relacionadas con muestras descargadas para su análisis o con algunos intentos de distribuir cargas útiles por correo electrónico. Y el grupo más significativo de comportamiento real relacionado con el mando y control (C2) que vimos relacionado con Brute Ratel provino de un único incidente en enero, en el que se utilizó un script no visto anteriormente para inyectar una baliza “Badger”.

El despertar de Brute Ratel

El 1 de enero, un servidor Windows de un proveedor de servicios gestionados ejecutó un archivo de script extraído de un archivo .zip:

\\Temp1_Julie Ramzel_1040_1120s 2019-2021.zip\\passwords_Julie Ramzel_1040_1120s 2019-2021.js\”

También se detectó un archivo con el mismo nombre como parte de un lanzamiento de Brute Ratel bloqueado en otra organización en la misma fecha, y otros investigadores de amenazas también lo han encontrado en el mismo marco temporal, lo que indica que formaba parte de una campaña de un ciberdelincuente concreto. El mismo archivo, con el mismo nombre, fue subido a Virus Total el 10 de enero por dos partes no relacionadas.

Además del archivo de script, el archivo .zip contenía un PDF; estaba cifrado y no pudimos analizar su contenido. Pero el propio script estaba altamente ofuscado JS que inyectaba el código del implante “Badger” en notepad.exe.

Una vez inyectado, el agente realizó una conexión HTTPS POST a dos URI, enviando datos codificados:

- prefectrespond[.]online/share.php (aún activo en 5.161.100.208. en un ISP alemán)

- instrumentation-database-fc-lows[.]trycloudflare.com/share[.]php (ahora caído)

La comunicación se detectó como una llamada a casa de Brute Ratel y se bloqueó mediante una regla de comportamiento. Pero el script siguió ejecutándose, y reintentó las conexiones repetidamente mientras era bloqueado continuamente. Sophos informó del comportamiento al MSP, y el problema fue resuelto por el equipo de seguridad del MSP. El .zip que entregaba el script de inyección y el propio script JavaScript ofuscado están ahora bloqueados por reglas de archivo, así como por comportamiento.

El mismo día, hubo un intento de ataque similar bloqueado por reglas de comportamiento para Brute Ratel que intentaba comunicarse con el mismo servidor C2 en Alemania. La única otra detección de comportamiento en los últimos seis meses se produjo en noviembre, y parecía tratarse de alguien que experimentaba con el malware en un sistema doméstico.

¿Por qué tan escaso?

Hay múltiples factores probables que contribuyen a la brecha entre las detecciones y los incidentes de Cobalt Strike y Brute Ratel. En primer lugar, debido a los métodos de despliegue favorecidos por Brute Ratel, muchos ataques que podrían basarse en Brute Ratel se detectan basándose en el comportamiento genérico del malware mediante scripts y shellcode. Eso significa que nunca llegamos a ver las firmas y comportamientos relacionados con los agentes de Brute Ratel.

Es probable que otros factores estén relacionados con el éxito continuado que tienen los atacantes utilizando las versiones crackeadas y de ingeniería inversa de Cobalt Strike, ampliamente disponibles, la distribución limitada de herramientas Brute Ratel obtenidas fraudulentamente y el deseo de los actores de amenazas de limitar el uso de Brute Ratel a ataques selectivos en los que otras herramientas (incluida Cobalt Strike) habían fracasado.

Incluso entre actores de ransomware con buenos recursos, el uso de Brute Ratel se ha vuelto raro. Hay varias razones posibles para ello:

- Desprecio por la herramienta entre los actores de amenazas. Ha habido comentarios negativos sobre la interfaz y las funciones de Brute Ratel en foros clandestinos, y es posible que los actores que tienen experiencia con otras herramientas no consideren que el cambio merezca la curva de aprendizaje.

- La filtración del código crackeado de Brute Ratel a VirusTotal lo ha puesto ampliamente a disposición de investigadores y proveedores de seguridad de la información, por lo que los tipos de objetivos contra los que los actores de amenazas habrían utilizado Brute Ratel, organizaciones con plataformas gestionadas de detección y respuesta que Brute Ratel pretende eludir, se endurecieron rápidamente contra él. Esto explicaría la rápida caída de las detecciones basadas en archivos en otoño.

- Los esfuerzos realizados por el desarrollador de Brute Ratel para evitar que las versiones posteriores de la herramienta fueran “crackeadas” y ampliamente utilizadas pueden haber impedido una mayor distribución ilícita, y solo los actores de amenazas capaces de ocultar su compra a través de una empresa tapadera tienen acceso a las versiones más recientes.

- El éxito con el Brute Ratel crackeado en este momento depende de evadir la detección de archivos y la detección de comportamiento, por lo que los atacantes que aún lo utilizan pueden estar evitando desplegarlo cuando Sophos y otras herramientas de detección están presentes o se están centrando en utilizar otros métodos para intentar eludir esas detecciones. Esto limita su uso a un número relativamente pequeño de actores de amenazas cualificados.

Aunque esto significa que Brute Ratel no es la amenaza generalizada que se temía que fuera, no significa que la herramienta no se utilice o que los defensores deban ser complacientes con su uso.

Sophos detecta las amenazas relacionadas con Brute Ratel mediante firma (ATK/Brutel) y mediante detección de comportamiento y memoria. Seguimos vigilando su uso y trabajamos para defendernos de los despliegues legítimos y maliciosos de la herramienta para defender mejor las redes. Los indicadores de compromiso relacionados con los casos que hemos mencionado en este post se pueden encontrar en la página de Github de SophosLabs.