Um mergulho profundo em mais de 150 casos de resposta a incidentes revela que atacantes e defensores estão acelerando o ritmo

O Relatório de Adversários Ativos de 2023 para Líderes de Negócios apresenta o que a equipe de Resposta a Incidentes (IR) da Sophos X-Ops aprendeu sobre o atual cenário de adversários ao lidar com crises de segurança em todo o mundo. Nosso relatório é baseado em dados de mais de 150 casos selecionados da carga de trabalho de 2022 da equipe de RI. Fornecemos mais detalhes sobre os dados demográficos representados nesta análise no final do relatório.

Além dos dados de 2022, o relatório deste ano incorpora dados dos dois anos anteriores de nossos relatórios Active Adversary (dados de 2021, dados de 2020). À medida que nosso programa de RI continua a se expandir, encontramos várias tendências interessantes ano a ano nesses dados – algumas esperadas, outras nem tanto.

À medida que nosso conjunto de dados continua a se expandir, aumenta também nossa capacidade de derivar informações úteis para vários públicos – chefes de negócios, líderes de segurança da informação e profissionais de segurança práticos. Ao longo de 2023, divulgaremos relatórios com base em nossos dados (e incorporando as descobertas de 2023 conforme apropriado) para cada um desses constituintes. Este, nosso primeiro relatório do ano, concentra-se em informações úteis para chefes de negócios que buscam uma compreensão completa do que suas empresas estão enfrentando.

Principais conclusões

- Ransomware ainda é uma ameaça generalizada

- A tecnologia e os serviços de detecção e resposta estão fazendo incursões mensuráveis contra invasores

- Remendo, remendo, remendo

- As empresas correm o risco de ataques repetidos quando não possuem ou não retêm dados de log

- O tempo de permanência do atacante está diminuindo – para o bem ou para o mal

- Uma vez que um invasor está dentro de sua rede, as chances são perigosamente altas de que seus dados sejam exfiltrados

De onde vêm os dados

Para este relatório, 81% do conjunto de dados foi derivado de organizações com menos de 1.000 funcionários. Como em anos anteriores, 50% das organizações que requerem nossa assistência têm 250 funcionários ou menos.

No entanto, empresas maiores ainda fazem parte de nossa equação: embora a maioria das organizações empresariais já tenha os recursos necessários para realizar alguma resposta a incidentes internamente, um quinto das organizações com as quais o IR trabalhou em 2023 eram empresas com mais de 1.000 funcionários. (Às vezes, até as equipes internas de RI com melhor equipe podem usar a ajuda de especialistas com habilidades e conhecimentos especializados.)

E o que essas organizações fazem? Pelo terceiro ano consecutivo, o setor manufatureiro (20%) foi o que mais solicitou serviços Sophos IR, seguido por saúde (12%), educação (9%) e varejo (8%). No total, 22 setores diferentes estão representados neste conjunto de dados. No geral, os números não devem ser considerados uma declaração abrangente sobre esse aspecto do cenário geral de ameaças – nenhuma indústria está a salvo de ataques, infelizmente – mas, dito isso, testemunhamos vários ataques contínuos contra instituições de saúde e educação nos últimos alguns anos, e não é surpresa encontrar esses setores novamente no topo da nossa lista.

Tipos de Ataque: Ransomware executa o jogo

Organizações em todos os grupos demográficos experimentaram um ataque contínuo de ataques de ransomware no ano passado. Embora tenha havido alegações nas notícias sobre ataques de ransomware que se estabilizaram ou até diminuíram em 2022, mais de dois terços (68%) dos incidentes registrados nos dados do Active Adversary deste ano foram ataques de ransomware, seguidos por violações de rede não-ransomware (18% ) como o segundo achado mais comum.

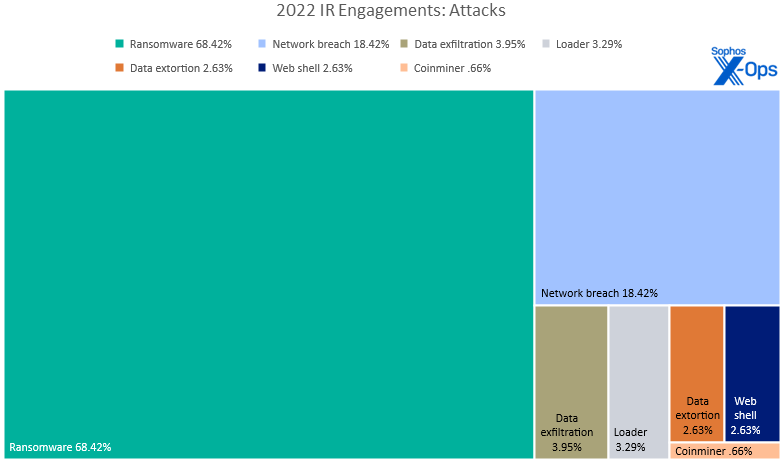

Figura 1: Dois terços dos ataques cobertos no conjunto de dados Active Adversary deste ano foram ataques de ransomware

Embora o ransomware possa ter interrompido seu crescimento exponencial à medida que os invasores diversificam seus objetivos, ainda era muito mais comum do que todas as outras formas de ataque em 2022. Em uma visão mais ampla, vemos o ransomware sem surpresa no primeiro lugar nos três anos de nosso Active Adversary relatórios, com quase três quartos (73%) das investigações de RI envolvendo ataques de ransomware nesse período.

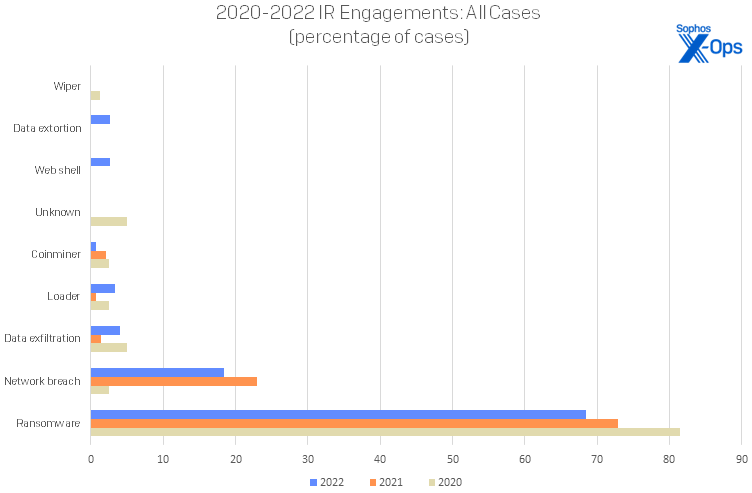

Figura 2: Ransomware dominou de forma consistente os casos de IR durante todos os três anos do Active Adversary Report

Iremos nos aprofundar nos detalhes das famílias de ransomware detectadas posteriormente neste relatório. Por enquanto, o mais importante é observar que os nomes mudam, mas o problema não. Os ataques de ransomware sempre serão altamente representados em conjuntos de dados IR, pois esses ataques são os mais visíveis e destrutivos e geralmente requerem a ajuda mais especializada.

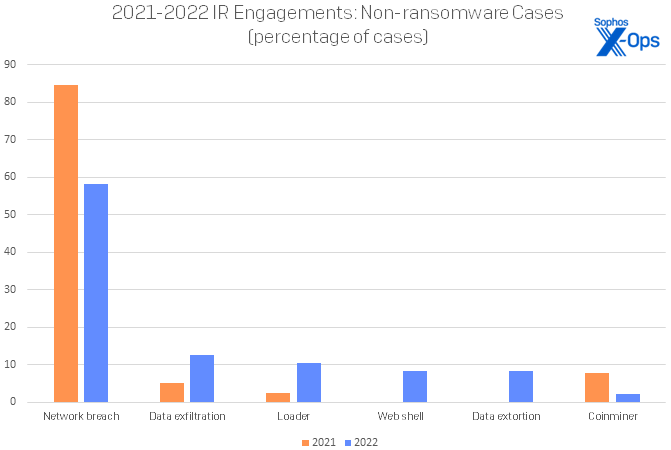

Quando deixamos de lado o ransomware nos resultados, as violações de rede dominam o resto do campo com 58% dos casos. Em outras palavras, mais da metade de todos os ataques sem ransomware consistiram em uma invasão, mas nenhum motivo claro foi identificado; a exfiltração de dados não pode ser confirmada nem excluída como motivo nesses casos. Isso levanta a questão: quantos deles foram simplesmente ataques de ransomware frustrados? Na verdade, conseguimos identificar vários ataques perpetrados por Cuba e pela Vice Society, ambos infames fornecedores de ransomware, mas, crucialmente, esses ataques nunca chegaram ao estágio de ransomware. A lição aqui para a liderança empresarial é que uma ação imediata pode interromper até mesmo uma cadeia de ataque testada e comprovada, como a usada pelo ransomware; no caso de vários desses incidentes, provavelmente foi isso que aconteceu.

Figura 3: além do ransomware, as violações de rede foram a principal causa de ligações para o IR nos últimos dois anos. (Excluímos 2020 deste gráfico; naquele ano, apenas 18,52% de todos os casos tratados envolviam algo diferente de ransomware.)

Observamos um número crescente de ataques de exfiltração de dados (13%) e extorsão de dados (8%) no conjunto de dados. Esses tipos de ataques são definidos pelo roubo de dados (exfiltração) em que o pagamento também pode ser exigido (extorsão) – também características de certas variedades de ransomware, mas as outras características de um ataque de ransomware (por exemplo, criptografia de dados in situ) foram não presentes nestes casos.

Além de violações e exfiltração, a variedade de diferentes tipos de ataque nos dados deste ano aumentou ligeiramente. Pode ser que essa diversidade se deva ao fato de os invasores não atingirem seus objetivos finais. Mais empresas estão adotando tecnologias como EDR (Endpoint Detection and Response), NDR (Network Detection and Response) e XDR (Xtended Detection & Response) ou serviços como MDR (Managed Detection and Response), que permitem detectar problemas mais cedo. Isso, por sua vez, significa que eles podem interromper um ataque em andamento e expulsar os invasores antes que o objetivo principal seja alcançado – ou antes que outro invasor mais maligno encontre uma lacuna de proteção localizada primeiro por um adversário menor. Embora um coinminer ou um shell da web em sua rede ainda não seja aceitável, é muito melhor detectar e remediar ameaças como essas antes que se transformem em ataques de ransomware completos, ou exfiltração, extorsão ou violação reportável.

Causas Raiz: Eles estão invadindo ou fazendo login

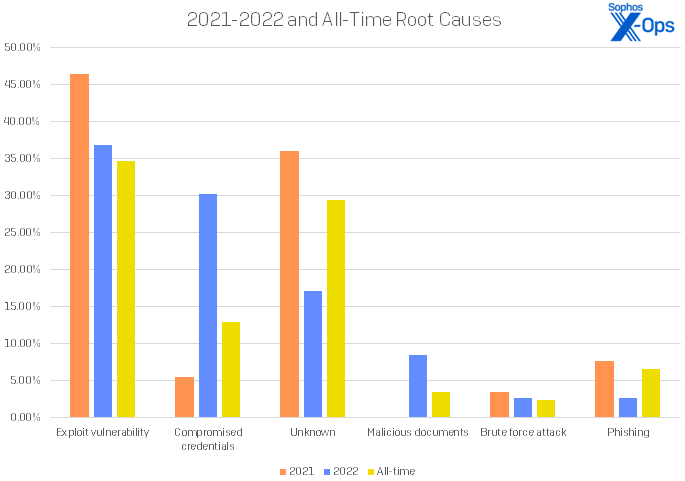

Em nossas investigações, não apenas identificamos o método de acesso inicial (ou seja, como os invasores entraram na rede), mas também tentamos atribuir seu sucesso a uma causa raiz. Pelo segundo ano consecutivo, as vulnerabilidades exploradas (37%) foram as que mais contribuíram para as causas dos ataques. Isso é menor do que o total do ano passado (47%), mas consistente com nossa contagem de três anos (35%).

Figura 4: Um aumento em 2022 nas credenciais comprometidas pode estar relacionado ao aumento na atividade do Initial Access Broker (IAB), mas mesmo esse pico é diminuído pelo problema contínuo de vulnerabilidades que permanecem sem correção e disponíveis para invasores. (Devido a uma mudança na forma como os incidentes foram registrados após 2020, os dados da causa raiz daquela época não se traduzem facilmente nessa estrutura e não são representados nesses números.)

Muitos desses ataques poderiam ter sido evitados se apenas os patches disponíveis tivessem sido implementados. Para colocar números sobre isso, em 55% de todas as investigações em que a vulnerabilidade de exploração foi a causa raiz, a exploração da vulnerabilidade ProxyShell ou Log4Shell foi a culpada. Os patches para essas vulnerabilidades foram disponibilizados em abril/maio de 2021 e dezembro de 2021, respectivamente. Houve precisamente um incidente de um verdadeiro ataque de dia zero em nosso conjunto de dados, onde vimos a vulnerabilidade Log4Shell usada em julho de 2022, cinco meses antes do lançamento do patch. Descobertas de “dia zero” sempre causaram grande impacto na consciência pública e, certamente, seu conselho de administração desejará ouvir que a empresa está ciente e lidando com essas ameaças de alto perfil, mas é a rotina mensal e trimestral ingrata de patching que realmente faz a diferença no perfil de risco da sua empresa.

A segunda causa raiz mais prevalente foram as credenciais comprometidas (30%). A proveniência dessas credenciais geralmente não é conhecida, mas essa causa raiz geralmente pode indicar a presença de agentes de acesso inicial (IAB) na rede. Onde serviços remotos externos estão envolvidos, o primeiro sinal de um ataque geralmente é um logon bem-sucedido com uma conta válida. Se seus serviços não estiverem protegidos com autenticação multifator (MFA), eles deveriam estar. Se o MFA não estiver disponível para o serviço, ele deve ser protegido por algo capaz. Saber onde traçar a linha entre a atividade do IAB e a de outros criminosos pode ser mais arte do que ciência, mas tentamos isolar e identificar as tendências associadas aos IABs na seção Tempo de permanência a seguir.

Se houver uma causa raiz que gostaríamos de ver desaparecendo do próximo relatório, é “Desconhecido”, que é nossa notação para incidentes nos quais a perda de evidências forenses na rede foi tão significativa que impossibilitou a atribuição de um causa raiz com um grau de confiança suficientemente alto. Chegando em terceiro lugar este ano, “Desconhecido” representa 17% de todas as causas raiz, mas ainda é a segunda causa raiz mais comum de todos os tempos, com 29%. O problema com “Desconhecido” é que ele impede a correção completa. Se a organização não souber como os invasores entram, como ela resolverá o problema para evitar ataques futuros?

Para ser claro, a perda de evidências forenses ocorre de várias maneiras, algumas delas não devido às ações dos invasores. Às vezes, os invasores limpam os dados para apagar seus rastros, certamente, mas outras vezes os defensores refazem a imagem dos sistemas antes de iniciar uma investigação. Alguns sistemas são configurados para sobrescrever seus logs com muita rapidez e/ou frequência. Pior de tudo, algumas organizações não coletam as evidências em primeiro lugar. Quer a evidência tenha sido apagada pelos atacantes ou pelos defensores, essa perda de dados forenses remove informações preciosas que poderiam ter sido obtidas por sua presença. Assim como os backups de dados, os backups de log são inestimáveis quando confrontados com uma investigação de resposta a incidentes.

Ao analisarmos os casos de 2022 para obter informações sobre as causas principais, um trio de ataques relacionados chamou nossa atenção nos dados. Todos os três alvos eram organizações de saúde atacadas pelo grupo de ransomware Hive, que foi encerrado pela aplicação da lei em janeiro de 2023. O primeiro ataque aproveitou credenciais comprometidas para autenticar a VPN (Virtual Private Network) da organização vítima, que não tinha MFA ativado . A partir desse primeiro ponto de apoio, os invasores usaram relacionamentos confiáveis para acessar dois alvos adicionais usando as credenciais do primeiro. Essa infeliz cadeia de eventos ilustra como o comprometimento de uma organização pode levar a vários ataques, todos usando métodos iguais ou semelhantes.

Em um caso coincidentemente inverso, a certa altura, identificamos três agentes de ameaças diferentes atacando um alvo. Todos os três invasores usaram o mesmo método de acesso inicial – um servidor RDP (Remote Desktop Protocol) exposto – e alavancaram credenciais comprometidas. Os dois primeiros ataques foram separados por apenas algumas horas, enquanto o terceiro ocorreu duas semanas depois. Este exemplo mostra como invasores oportunistas podem aproveitar a mesma causa raiz e método de acesso inicial para vitimar repetidamente uma organização. (Quanto ao RDP, um “executor de destaque” em nossos dois últimos relatórios do Active Adversary, infelizmente é tão predominante no mix de ferramentas como sempre. Abordaremos o RDP mais adiante neste relatório.)

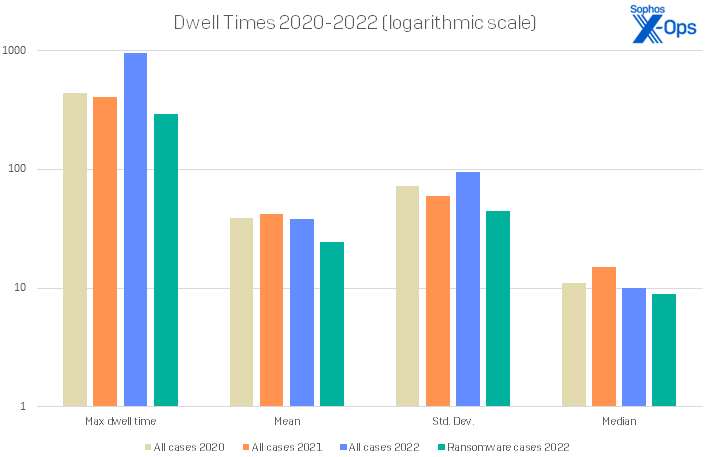

Dwell Time: As boas notícias, as más notícias

O tempo médio de permanência diminuiu este ano, o que pode sinalizar boas e más notícias, dependendo de como você escolhe interpretar os dados. A boa notícia é que isso pode sinalizar uma melhoria na detecção de ataques ativos – uma melhoria real para os defensores e suas capacidades. O tempo médio de permanência para todos os ataques em 2022 foi de 10 dias, abaixo dos 15 dias em nosso último relatório. Vimos a maior melhoria nos tempos de permanência sem ransomware, caindo mais de 23 dias, de 34 dias para 11 dias. (Houve, no entanto, alguns valores discrepantes, com uma vítima hospedando invasores em sua rede por mais de 2,5 anos.) O tempo de permanência do ransomware também caiu em 2022, de 11 dias para 9 dias.

A má notícia é que os invasores podem estar acelerando seus esforços em resposta a melhorias nos recursos de detecção. Estaremos observando as estatísticas de tempo de permanência em particular ao longo de 2023 para ver se estamos observando uma mudança radical no vaivém contínuo entre defensores e atacantes.

Figura 5: Mesmo levando em consideração um único outlier que dobrou o número máximo de tempo de permanência não apenas para 2022, mas para toda a história do Active Adversary Report, os números de 2022 mostraram que os tempos médios de permanência estão caindo significativamente – até 10 dias pela primeira vez e um dia a menos para casos de ransomware

É possível que as remoções de IABs pela aplicação da lei, e até mesmo de mercados para IABs como o Genesis, diminuam ainda mais os tempos de permanência; por enquanto, porém, é muito cedo para ter certeza. Em nosso relatório Active Adversary anterior e no Sophos Threat Reports, discutimos o papel que os IABs desempenham no cenário de ameaças. Este ano, tentamos descobrir esse fator observando os primeiros sinais de ataque; em todas as investigações há uma tentativa de identificar quando o ataque começou. Às vezes, isso é bastante direto, pois o primeiro sinal de ataque é o início do ataque. No entanto, há muitos casos em que atividades suspeitas ou maliciosas adicionais são anteriores à data de início aceita. Esta é a zona cinzenta na qual os IABs operam. Sabemos que essas informações são mais subjetivas, mas as oferecemos como informações adicionais sobre o comportamento do invasor.

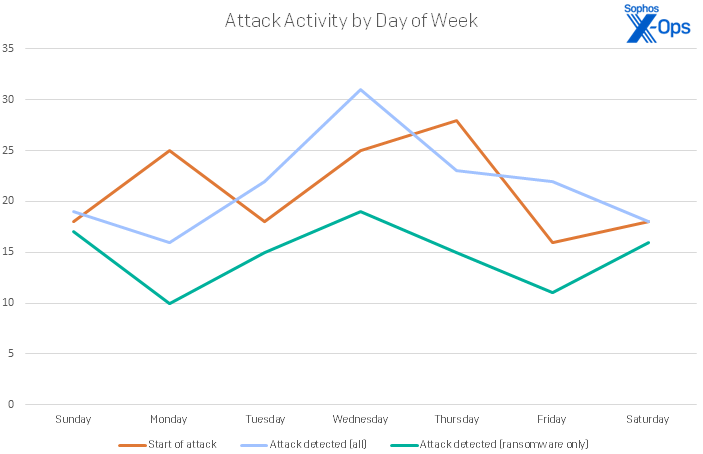

Este ano não houve diferença significativa no tempo de permanência entre organizações de diferentes portes ou setores. No entanto, analisamos quando esses ataques estavam acontecendo para entender se os invasores mostraram preferência por um determinado dia da semana para iniciar o ataque ou lançar sua carga útil. Os dados não mostraram resultado significativo para nenhum dos dois, pois seus desvios padrão foram bastante baixos. Isso reforça a ideia de que a maioria das organizações é vítima de ataques oportunistas, que podem começar ou terminar em qualquer dia da semana. Com esse tipo de propagação, ter uma equipe de analistas treinados monitorando constantemente o ambiente é de suma importância.

Figura 6: Os invasores trabalham sete dias por semana, embora seja discutível que todo mundo goste de facilitar um pouco as coisas às sextas-feiras

Houve algumas revelações impressionantes no que chamamos de tempo de espera pré-ataque. O primeiro foi o tempo máximo de permanência. Em um caso, vimos evidências de atividade do invasor e malware não detectado anteriormente há quase nove anos. A imensa ressalva a isso é que não podemos provar que não houve nenhum timestomping envolvido ou outros fatores exacerbados que contribuíram para esse longo tempo de permanência. Como tal, decidimos nos concentrar nos tempos de permanência pré-ataque em que o máximo era inferior a dois anos. Neste conjunto de dados, encontramos 75 casos em que o tempo médio de permanência foi de 91 dias – melhor do que 4.000 dias ímpares, é claro, mas não o nível esperado de autoconsciência da empresa em relação às suas próprias redes.

Atribuição: Quanto mais as coisas mudam…

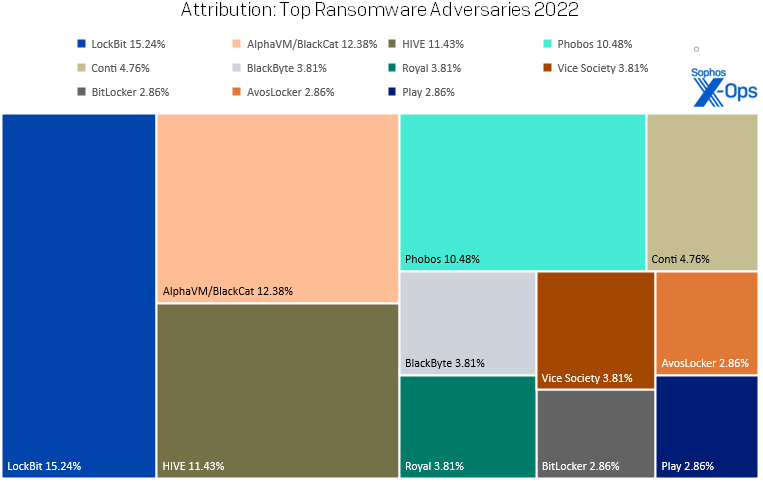

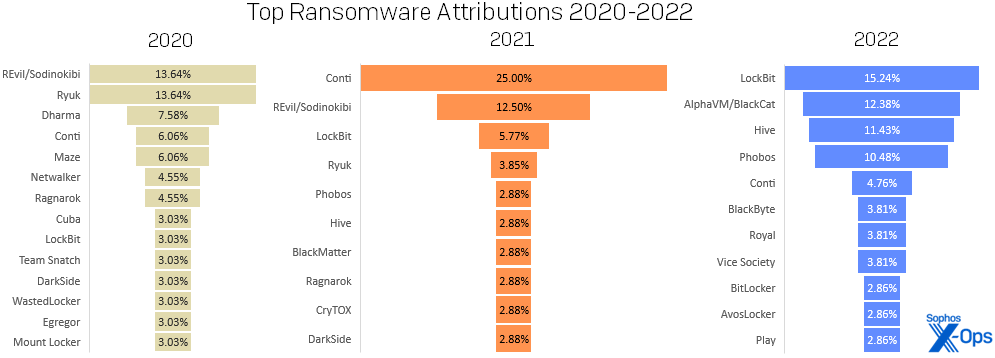

Todos os anos, publicamos uma tabela de classificação dos grupos de ransomware mais ativos em nosso conjunto de dados. Este ano, dos 104 casos de ransomware investigados, o LockBit ficou em primeiro lugar com 15,24% dos casos tratados, seguido de perto pelo BlackCat (13%), Hive (12%) e Phobos (11%). Ao analisar grupos ativos exclusivos, encontramos 34 gangues de ransomware ativas em 2022, contra 38 em 2021. Comparando os grupos ativos dos últimos dois anos, 13 permaneceram ativos em 2021 e 2022, enquanto os dois anos diferiram em 25 e 21 grupos exclusivos, respectivamente – reforçando a observação acima de que os jogadores mudam, mas o jogo continua o mesmo.

Figura 7: o placar de líderes do Top Ten de 2022 é um Top Eleven, com três famílias diferentes em dois empates separados de três vias para a posição

Um padrão que surgiu ao longo do tempo é que nenhuma listagem de grupo é permanente e qualquer grupo do passado pode chegar ao topo em um determinado ano – tudo o que é necessário é uma oportunidade (seja proveniente de conflitos intragrupo ou esforços externos de interrupção por lei execução ou outros meios) e algum espaço no topo. Dado que esses grupos são quase todos operações de ransomware como serviço (RaaS), não é surpresa que os afiliados se agreguem em torno de certos grupos conhecidos. Sucesso e notoriedade geram mais do mesmo.

Alguns grupos persistem discretamente ano após ano; por exemplo, grupos como Cl0p, Cuba e LockBit estão presentes no cenário do ransomware há muitos anos e continuam a atacar organizações até 2023. E, embora o LockBit tenha subido constantemente em nossa tabela de classificação, ele só encontrou seu caminho para o topo pelo volume absoluto e o desaparecimento do líder do ano passado, Conti. O Conti, que foi fechado no início de 2022 após a invasão terrestre russa na Ucrânia, ainda representava 5% dos casos de ransomware em 2022. Vimos uma situação semelhante no relatório do ano passado, onde o REvil operou com força total apenas no primeiro seis meses de 2021 antes de ser colocado offline, mas mesmo assim alcançou o segundo lugar.

Figura 8: Em 2021, Conti literalmente ofuscou as famílias de ransomware também administradas. Um ano depois, o Conti foi extinto, deixando outras famílias de ransomware para expandir sua participação no gráfico de 2022 e o número total de incidentes praticamente inalterado. (O número variado de famílias “dez principais” ano a ano representa uma série de laços para prevalência de infecção, especialmente em 2020.)

Dos 70 grupos diferentes de ransomware que investigamos nos primeiros três anos deste relatório, Conti é o número um no geral, seguido por LockBit e REvil. Tal foi a onipresença de Conti em 2021 que eles mantiveram seu primeiro lugar, apesar de sua morte em 2022.

Apesar do apelo de ter um nome para colocar no caos, os líderes empresariais são advertidos a não pensar demais na ascensão ou queda de qualquer grupo de ransomware. Sabemos que, além da Royal, que opera como um grupo fechado, os afiliados frequentemente fazem parte de vários programas de ransomware como serviço (RaaS) – e, como ficará claro quando examinarmos as ferramentas e técnicas, todos eles tendem a parecer o mesmo no final.

Artefatos: Armamento ofensivo, LOLbins e objetos aleatórios

Dividimos os artefatos (ferramentas e técnicas) que rastreamos em três categorias. O primeiro são ferramentas que podem ser um kit de segurança ofensivo legítimo ou ferramentas de hacking sob medida. O segundo são binários vivendo fora da terra (LOLBins) encontrados na maioria dos sistemas operacionais Windows. A terceira categoria é um conjunto de técnicas, malware, provedores de armazenamento em nuvem e outros artefatos difíceis de categorizar que identificamos em nossas investigações.

Este ano, vimos 524 ferramentas e técnicas exclusivas usadas por invasores — 204 ferramentas ofensivas/de hacking; 118 LOLBins; e 202 outros artefatos exclusivos, que incluem várias táticas reconhecidas na taxonomia ATT&CK do MITRE. Com uma diversidade tão grande de opções em jogo, concentrar os esforços de detecção em uma única ferramenta ou técnica é um esforço inútil. Em vez disso, as organizações devem limitar as ferramentas que podem estar presentes nos sistemas, limitar o escopo do que essas ferramentas podem fazer e auditar todo o uso de ferramentas aprovadas.

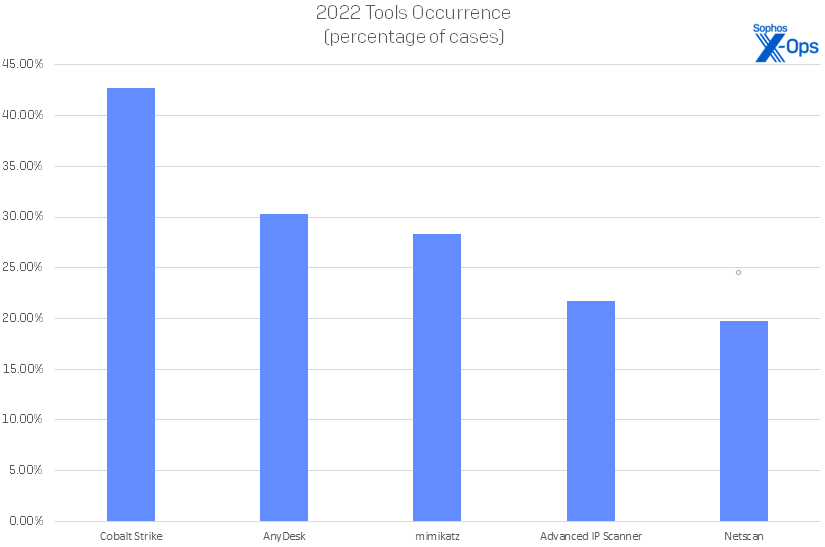

Como se tornou a norma para ferramentas ofensivas/hacking, Cobalt Strike (42,76%) liderou o caminho em 2022, seguido por AnyDesk (30,26%), mimikatz (28,29%), Advanced IP Scanner (21,71%) e Netscan (19,74%). ). (Um notável não-fator: o kit de ferramentas Brute Ratel sobre o qual tanto alarido foi feito no verão passado. Nossos investigadores viram evidências dele apenas duas vezes.) Certas categorias de ferramentas também são proeminentes; notavelmente, as ferramentas que permitem o controle remoto de computadores compõem 7 das 15 principais ferramentas. Alguns itens dessa categoria, como o Cobalt Strike, devem ser sempre bloqueados, enquanto outros, como o TeamViewer (14,47%), devem ser estritamente controlados e (potencialmente) seu uso auditado.

Figura 9: Em 2022, vimos cinco ferramentas usadas com mais frequência em ataques; esses cinco ocorreram em pelo menos 30 casos cada. No entanto, esta é literalmente a ponta de um iceberg para as empresas; outras 200 ferramentas foram localizadas pelo menos uma vez durante nossas investigações durante o ano.

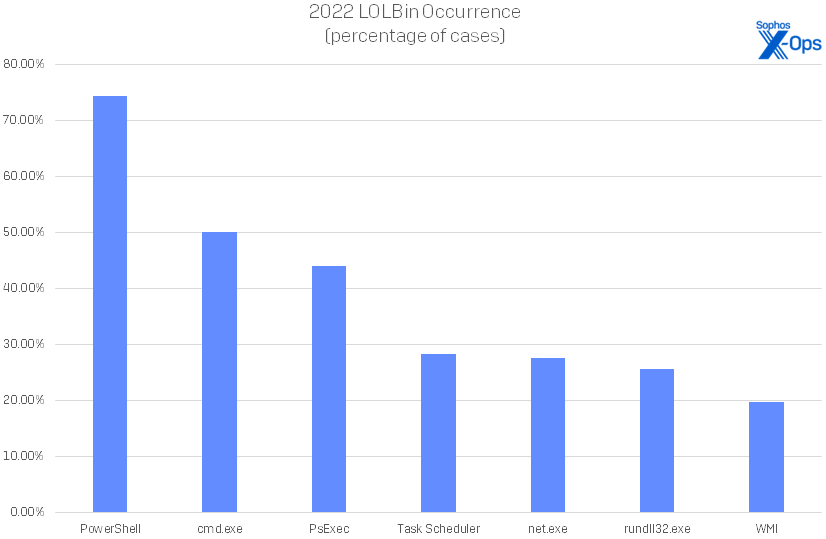

De maneira semelhante, o PowerShell (74,34%) lidera o caminho em LOLBins em 2022 – mais ou menos. (Tradicionalmente, excluímos o Remote Desktop Protocol (RDP) desses resultados devido à sua total onipresença em ataques; nosso próximo relatório Active Adversary, lançado em agosto, se aprofundará em como os profissionais de segurança da informação podem lidar de maneira útil com os riscos relacionados ao RDP.) O PowerShell é seguido por cmd.exe (50,00%), PsExec (44,08%), Agendador de Tarefas (28,29%) e net.exe (27,63%) para completar os cinco primeiros. Estes foram seguidos por rundll32.exe (25,66%) e WMI (19,74%) com presença menor, mas ainda notável.

Figura 10: Sete binários do Windows (sem incluir o RDP) foram significativamente abusados no número de casos de 2022, o que significa que os vimos em pelo menos 30 casos. Deve-se notar, no entanto, que 111 LOLBins adicionais foram vistos em uso pelo menos uma vez ao longo do ano, demonstrando que os invasores usarão o que estiver à mão durante um ataque.

A reação instintiva para bloquear ou desativar esses LOLBins não é um gerenciamento de risco útil. Ferramentas como net.exe e rundll32.exe são versáteis (e às vezes essenciais) e podem ser usadas para diversos propósitos; embora eles não possam ser praticamente bloqueados, é uma boa prática para sua liderança técnica desenvolver gatilhos para suas ferramentas XDR capturarem atividades envolvendo esses binários legítimos, mas frequentemente abusados. Outros binários menos comuns, como whoami.exe (16%), devem sempre gerar um alerta, mesmo em casos benignos.

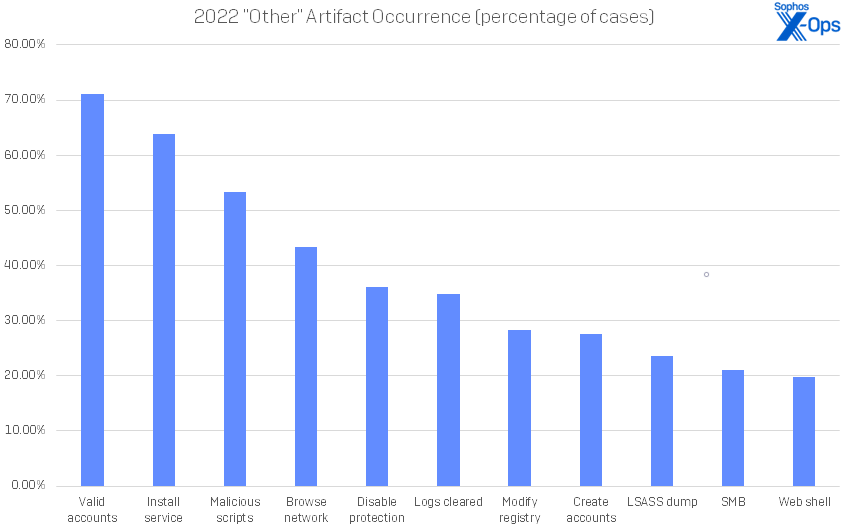

Por fim, a categoria genérica “outros” foi liderada pela técnica de Contas válidas (71,05%), categorizada pelo MITRE como T1078. Em segundo lugar ficou o System Services: Service Execution (também conhecido como instalação de um serviço, T1569.002, 63,82%); Intérprete de comandos e scripts (também conhecido como execução de um script malicioso, T1059, 53,29%), Descoberta de arquivos e diretórios (também conhecido como navegação na rede, T1083, 43,42%) e Prejuízo de defesas (também conhecido como desativação de proteções, T1562, 36,18%) completam o topo cinco. Técnicas como Remoção de Indicadores (também conhecido como limpar logs, T1070, 34,87%), Modificar Registro (T1112, 28,29%) e Criar Conta (T1136, 27,63%) geralmente acompanham a desativação de proteções para escapar das defesas. Web shells (19,74%) foram usados como um mecanismo de persistência, enquanto o RDP exposto (19,74%) permitiu fácil acesso às redes das vítimas.

Figura 11: Onze “outros” artefatos ocorreram em 30 ou mais casos em 2022. Novamente, no entanto, há uma cauda muito longa de “outros” artefatos menos comuns, com 191 itens únicos registrados em casos ao longo do ano.

Damos uma visão geral dos principais artefatos vistos em cada estágio da sequência MITRE ATT&CK na Figura 12.

| Stage of Attack | Presence of Artifact in Investigations | |||||

| Initial Access | External remote service | 44.74% | Exploit public-facing application | 33.55% | Valid accounts | 32.89% |

| Execution | PowerShell | 69.74% | cmd.exe | 48.03% | PsExec | 25.66% |

| Persistence | Valid accounts | 64.47% | Install service | 57.24% | Cobalt Strike | 30.26% |

| Privilege Escalation | Valid accounts | 68.42% | Modify local groups | 10.53% | Create accounts | 5.92% |

| Defense Evasion | Valid accounts | 71.05% | Disable protection | 34.87% | Logs cleared | 33.55% |

| Credential Access | mimikatz | 24.34% | LSASS dump | 23.03% | Brute force attack | 7.24% |

| Discovery | Browse network | 41.45% | net.exe | 21.05% | Netscan | 18.42% |

| Lateral Movement | RDP | 82.24% | SMB | 11.18% | PsExec | 7.24% |

| Collection | Browse Network | 21.71% | Rclone | 11.18% | WinRAR | 8.55% |

| Command and Control | Cobalt Strike | 37.50% | PowerShell | 19.74% | AnyDesk | 7.24% |

| Exfiltration | Mega (all TLDs) | 12.50% | Rclone | 11.84% | Megasync | 6.58% |

| Impact | Data encrypted for impact | 67.76% | “No impact” * | 32.89% | Resource hijacking / inhibit system recovery (tie) | |

Figura 12: Os três principais artefatos de investigação observados em cada um dos 12 dos 14 campos da Matriz MITRE ATT&CK. Os dois primeiros campos dessa matriz, Reconhecimento e Desenvolvimento de Recursos, estão fora do escopo das investigações de resposta a incidentes desse tipo e, portanto, não estão representados em nossos dados. Como os casos podem exibir mais de um de certos tipos de artefato (por exemplo, Execução), as porcentagens podem somar mais de 100 por cento

* “Sem impacto” indica que o impacto do incidente, variando de violação de rede a extorsão de dados, shells da Web, dados roubados e além, não se encaixa nas 13 subcategorias de impacto reconhecido do MITRE. O MITRE também não cobre preocupações não relacionadas à TI, como tempo gasto para remediar, danos à reputação, perda de produtividade, custos legais e de conformidade, etc.

Exfiltração, vazamento e roubo: adeus, dados

Embora possa ser que os ataques de exfiltração e extorsão estejam aumentando ligeiramente, a quantidade de roubo e vazamento de dados de todas as fontes, incluindo ataques de ransomware, ainda é impressionante. Houve 65 eventos de exfiltração de dados confirmados em nosso conjunto de dados em 2022. Em quase metade (42,76%) dos casos investigados, essa estatística sugere que seus dados têm quase a mesma chance de serem roubados durante um ataque, conforme mostrado na Figura 13.

| Exfiltration occurrence, 2022 cases | |

|---|---|

| No conclusive evidence | 47.37% |

| Yes | 42.76% |

| Possible | 5.26% |

| Staging detected | 3.29% |

| No exfiltration | 1.32% |

Figura 13: Ocorrências de exfiltração de dados no conjunto de dados de 2022. Observe que a exfiltração pode ser refutada conclusivamente em menos de 2% de todos os casos

Em ataques somente de ransomware, mais da metade (55%) envolveu exfiltração confirmada, enquanto outros 12% dos casos mostraram sinais de possível exfiltração ou preparação de dados. Dos casos em que os dados foram exfiltrados, metade (49%) provavelmente resultou em vazamentos confirmados, o que significa que conseguimos localizar evidências dos dados exfiltrados em um dos locais de vazamento.

Às vezes, quando os dados são roubados e mantidos para resgate, também podemos identificar o tempo entre o evento de exfiltração e a notificação de resgate. Esta é uma janela importante, porque fornece outro sinal claro de que você está sob ataque – mas precisa estar atento. O tempo médio entre o início da exfiltração e o evento de resgate foi de 2,14 dias. Isso é um pouco mais longo do que a medida do ano passado de 1,84 dias.

Por outro lado, observamos que pouco mais de 47% de todos os ataques não mostraram evidências conclusivas de exfiltração de dados. Essa não é, no entanto, a boa notícia que parece ser à primeira vista. O que é mais preocupante é que, em muitos casos, não é que os registros simplesmente não apresentem evidências, mas sim que estão incompletos ou ausentes. Portanto, é seguro concluir que muito mais dados podem ter sido roubados, já que muitos dos grupos de ransomware envolvidos nesses ataques são conhecidos por exfiltrar dados. Isso torna um argumento convincente para registro e análise de tráfego de rede abrangente e contínuo.

Infelizmente, não é possível saber nesses casos se mais dados vazaram, mesmo que nenhum pedido de resgate seja recebido. Resta a infeliz possibilidade de que os dados roubados tenham sido vendidos em particular para outro criminoso. Além disso, vários grupos de ransomware oferecem aos licitantes – não apenas à vítima – a opção de pagar pelo acesso aos dados roubados. O ponto principal é que na metade do tempo não sabemos se seus dados foram roubados ou se esses dados roubados vazaram e, crucialmente, você também não.

Conclusão

Seja qual for o tamanho da organização, país ou setor, ninguém está perfeitamente a salvo de ataques – mesmo que anos de exposição tenham entorpecido muitas empresas no básico de aplicação de patches, manutenção de dados de log úteis e planejamento de ransomware. Os avanços da indústria em tecnologia e serviços de detecção e resposta são promissores como uma forma de repelir os invasores e frustrar seus propósitos se eles conseguirem escapar das camadas iniciais de defesa. Como resultado, o tempo de permanência do invasor diminuiu significativamente no ano passado. No entanto, a complacência é perigosa: uma vez que os invasores tenham estabelecido uma base em sua rede, é provável que seus dados sejam exfiltrados, seja para serem vendidos de volta para você ou para o maior lance. Os líderes empresariais são aconselhados a levar em consideração esses possíveis resultados ao planejar como alocar seus esforços contínuos para proteger suas redes em 2023 e além.

Apêndice: Demografia e metodologia

Ao elaborar este relatório, optamos por restringir nosso foco a 152 casos que poderiam ser analisados de maneira significativa para obter informações úteis sobre o estado do cenário do adversário no final de 2022. Proteger o relacionamento confidencial entre a Sophos e nossos clientes é, obviamente, nossa primeira prioridade, e os dados que você vê aqui foram examinados em vários estágios durante este processo para garantir que nenhum cliente único seja identificável por meio desses dados – e que nenhum dado de cliente individual distorça o agregado de forma inadequada. Em caso de dúvida sobre um caso específico, excluímos os dados desse cliente do conjunto de dados.

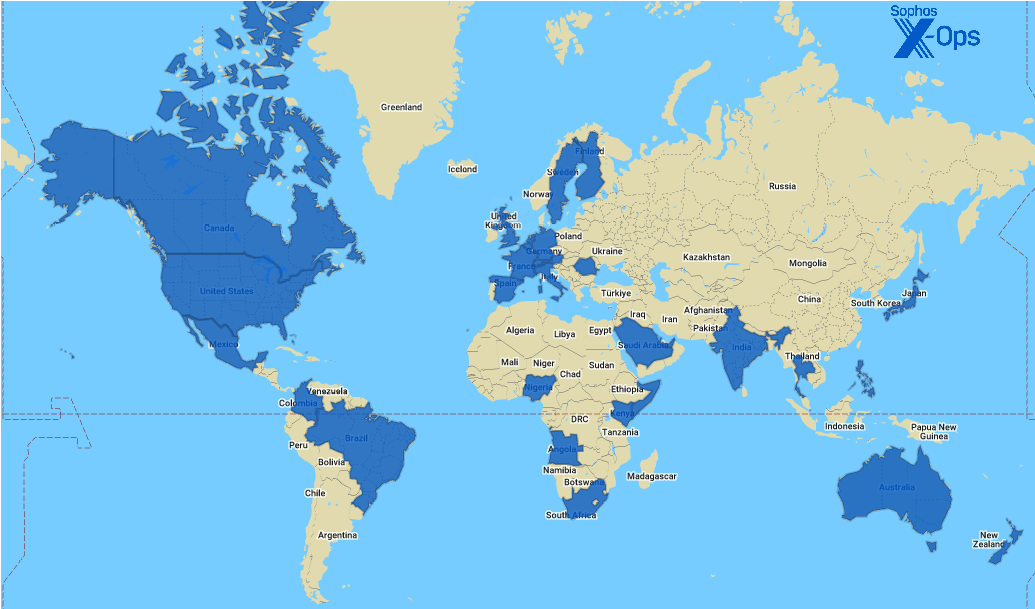

Nações

Figura 14: viagens de resposta a incidentes da Sophos

A lista completa das nações representadas neste relatório é a seguinte:

|

|

|

Indústrias

A lista completa de setores representados neste relatório é a seguinte:

|

|

|

Metodologia

Os dados deste relatório foram capturados ao longo de investigações individuais realizadas pela equipe de resposta a incidentes X-Ops da Sophos. Para este relatório inicial de 2023, reunimos informações de caso em todas as investigações realizadas pela equipe em 2022 e as normalizamos em 37 campos, examinando cada caso para garantir que os dados disponíveis fossem apropriados em detalhes e escopo para relatórios agregados conforme definido pelo foco do relatório proposto.

Quando os dados não eram claros ou indisponíveis, o autor trabalhava com casos individuais de RI para esclarecer dúvidas ou confusões. Incidentes que não puderam ser suficientemente esclarecidos para o objetivo do relatório, ou sobre os quais concluímos que a inclusão apresentava risco de exposição ou outro dano potencial ao relacionamento Sophos-cliente, foram deixados de lado. Em seguida, examinamos a linha do tempo de cada caso restante para obter mais clareza sobre questões como ingresso inicial, tempo de permanência, exfiltração e assim por diante. Retivemos 152 casos, e esses são a base do relatório.