Google acaba de revelar varias vulnerabilidades día cero que afectan a una amplia gama de teléfonos Android, incluidos algunos de sus propios modelos Pixel.

Estos fallos son un poco diferentes de las vulnerabilidades habituales de Android, que suelen afectar al sistema operativo Android (que está basado en Linux) o a las aplicaciones que lo acompañan, como Google Play o el navegador Chrome.

Los cuatro fallos de los que hablamos aquí se conocen como vulnerabilidades de banda base, lo que significa que existen en el firmware especial de red del teléfono móvil que se ejecuta en el llamado chip de banda base del teléfono.

En sentido estricto, banda base es un término utilizado para describir las partes primarias, o de frecuencia más baja, de una señal de radio individual, en contraste con una señal de banda ancha, que consiste en múltiples señales de banda base ajustadas en numerosos rangos de frecuencia adyacentes y transmitidas al mismo tiempo para aumentar la velocidad de transmisión de datos, reducir las interferencias, compartir más extensamente el espectro de frecuencias, complicar la vigilancia, o todo lo anterior. La palabra banda base,también se utiliza metafóricamente para describir el chip de hardware y el firmware asociado que se utilizan para gestionar el envío y la recepción reales de señales de radio en los dispositivos que pueden comunicarse de forma inalámbrica. (De forma algo confusa, la palabra banda base suele referirse al subsistema de un teléfono que se encarga de la conexión a la red de telefonía móvil, pero no a los chips y el software que gestionan las conexiones Wi-Fi o Bluetooth).

El módem de tu teléfono móvil

Los chips de banda base suelen funcionar independientemente de las partes “no telefónicas” de tu teléfono móvil.

Esencialmente, ejecutan un sistema operativo en miniatura propio, en un procesador propio, y trabajan junto con el sistema operativo principal de tu dispositivo para proporcionar conectividad de red móvil para hacer y responder llamadas, enviar y recibir datos, itinerancia en la red, etc.

Si eres lo bastante mayor como para haber utilizado Internet por línea telefónica, recordarás que tenías que comprar un módem (abreviatura de modulador y demodulador), que conectabas a un puerto serie de la parte posterior de tu PC o a una ranura de expansión dentro de él; el módem se conectaba a la red telefónica, y tu PC se conectaba al módem.

Pues bien, el hardware y software de banda base de tu teléfono móvil es, sencillamente, un módem integrado, normalmente implementado como un subcomponente de lo que se conoce como SoC del teléfono, abreviatura de sistema en chip.

(Puedes pensar en un SoC como una especie de “circuito integrado”, en el que componentes electrónicos separados que solían estar interconectados montándolos muy cerca en una placa base se han integrado aún más combinándolos en un único paquete de chips).

De hecho, seguirás viendo procesadores de banda base denominados módems de banda base, porque siguen encargándose de modular y demodular el envío y la recepción de datos hacia y desde la red.

Como puedes imaginar, esto significa que tu dispositivo móvil no solo corre el riesgo de ser atacado por ciberdelincuentes a través de fallos en el sistema operativo principal o en alguna de las aplicaciones que utilizas, sino también por vulnerabilidades de seguridad en el subsistema de banda base.

A veces, los fallos en la banda base permiten a un atacante no solo entrar en el propio módem desde Internet o la red telefónica, sino también en el sistema operativo principal (moviéndose lateralmente, o pivotando, como se dice en la jerga) desde el módem.

Pero incluso si los delincuentes no pueden pasar del módem y entrar en tus aplicaciones, es casi seguro que pueden hacer un enorme daño con solo implantar malware en la banda base, como husmear o desviar tus datos de red, fisgonear tus mensajes de texto, rastrear tus llamadas telefónicas y mucho más.

Peor aún, no puedes limitarte a mirar el número de versión de tu Android o los números de versión de tus aplicaciones para comprobar si eres vulnerable o estás parcheado, porque el hardware de banda base que tienes, y el firmware y los parches que necesitas para él, dependen de tu dispositivo físico, no del sistema operativo que estés ejecutando en él.

Incluso los dispositivos que son “iguales” en todos los aspectos obvios -vendidos bajo la misma marca, utilizando el mismo nombre de producto, con el mismo número de modelo y apariencia externa- pueden tener diferentes chips de banda base, dependiendo de qué fábrica los ensambló o en qué mercado se vendieron.

Los nuevos días cero

Los fallos descubiertos recientemente por Google se describen de la siguiente manera:

[Número de fallo] CVE-2023-24033 (y otras tres vulnerabilidades a las que aún no se han asignado identidades CVE) permitían la ejecución remota de código de Internet en la banda base. Las pruebas realizadas por [Google] Project Zero confirman que esas cuatro vulnerabilidades permiten a un atacante comprometer remotamente un teléfono a nivel de banda base sin interacción del usuario, y solo requieren que el atacante conozca el número de teléfono de la víctima.

Con una investigación y desarrollo adicionales limitados, creemos que los atacantes expertos podrían crear rápidamente un exploit operativo para comprometer los dispositivos afectados de forma silenciosa y remota.

En pocas palabras, un agujero de ejecución remota de código de Internet a banda base significa que los delincuentes podrían inyectar malware o spyware a través de Internet en la parte de tu teléfono que envía y recibe datos de red, sin poner sus manos en tu dispositivo real, atrayéndote a un sitio web fraudulento, persuadiéndote para que instales una aplicación dudosa, esperando a que pulses el botón equivocado en un aviso emergente, delatándose con una notificación sospechosa o engañándote de cualquier otra forma.

18 fallos, cuatro mantenidos en semisecreto

Había 18 fallos en esta última tanda, notificados por Google a finales de 2022 y principios de 2023.

Google dice que revela su existencia ahora porque ha transcurrido el tiempo acordado desde que se revelaron (el plazo de Google suele ser de 90 días, o casi), pero en el caso de los cuatro fallos anteriores, la empresa no revela ningún detalle, señalando que:

Debido a una combinación muy poco frecuente del nivel de acceso que proporcionan estas vulnerabilidades y la rapidez con la que creemos que podría elaborarse un exploit operativo fiable, hemos decidido hacer una excepción de política para retrasar la divulgación de las cuatro vulnerabilidades que permiten la ejecución remota de código de Internet a banda base.

Resumiendo: si te contáramos cómo funcionan estos fallos, facilitaríamos demasiado que los ciberdelincuentes empezaran a hacer cosas realmente malas a mucha gente implantando sigilosamente malware en sus teléfonos.

En otras palabras, incluso Google, que ha suscitado polémica en el pasado por negarse a ampliar sus plazos de divulgación y por publicar abiertamente código de prueba de concepto de días cero aún sin parches, ha decidido seguir el espíritu de su proceso de divulgación responsable del Project Zero, en lugar de ceñirse a la letra del mismo.

El argumento de Google para ceñirse en general a la letra y no al espíritu de sus normas de divulgación no es del todo disparatado. Al utilizar un algoritmo inflexible para decidir cuándo revelar los detalles de los fallos no parcheados, aunque esos detalles pudieran utilizarse para hacer el mal, la empresa argumenta que pueden evitarse las quejas de favoritismo y subjetividad, como por ejemplo: “¿Por qué la empresa X obtuvo tres semanas más para arreglar su fallo, mientras que la empresa Y no?”.

¿Qué hacer?

El problema con los fallos que se anuncian pero no se divulgan completamente es que resulta difícil responder a las preguntas: “¿Estoy afectado? Y si es así, ¿qué debo hacer?”.

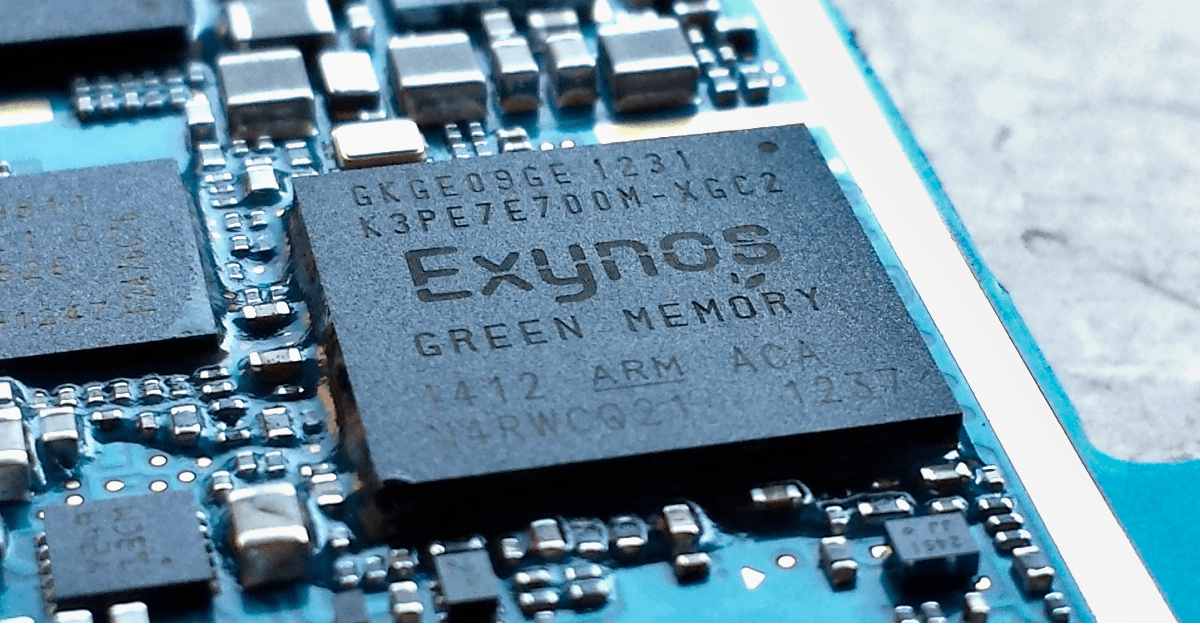

Al parecer, la investigación de Google se centró en dispositivos que utilizaban un componente de módem de banda base de la marca Samsung Exynos, pero eso no significa necesariamente que el sistema en chip se identificara o marcara a sí mismo como un Exynos.

Por ejemplo, los recientes dispositivos Pixel de Google utilizan el propio sistema en chip de Google, con la marca Tensor, pero tanto el Pixel 6 como el Pixel 7 son vulnerables a estos fallos de banda base aún semisecretos.

Como resultado, no podemos darte una lista definitiva de los dispositivos potencialmente afectados, pero Google informa:

Basándonos en la información de sitios web públicos que asignan chipsets a dispositivos, los productos afectados probablemente incluyan:

-

- Dispositivos móviles de Samsung, incluidos los de las series S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 y A04.

- Dispositivos móviles de Vivo, incluidos los de las series S16, S15, S6, X70, X60 y X30.

- Los dispositivos de las series Pixel 6 y Pixel 7 de Google.

- Cualquier vehículo que utilice el chipset Exynos Auto T5123.

Google afirma que el firmware de banda base tanto del Pixel 6 como del Pixel 7 fue parcheado como parte de las actualizaciones de seguridad de Android de marzo de 2023, por lo que los usuarios de Pixel deben asegurarse de que tienen los últimos parches para sus dispositivos.

Para otros dispositivos, los distintos proveedores pueden tardar distintos periodos de tiempo en enviar sus actualizaciones, así que comprueba los detalles con tu proveedor o proveedor de telefonía móvil.

Mientras tanto, parece que estos fallos pueden evitarse en la configuración de tu dispositivo, si:

- Desactivas las llamadas Wi-Fi.

- Desactivas la Voz sobre LTE (VoLTE).

En palabras de Google, “desactivar estos ajustes eliminará el riesgo de explotación de estas vulnerabilidades”.

Si no necesitas ni utilizas estas funciones, puedes desactivarlas de todos modos hasta que sepas con seguridad qué chip de módem hay en tu teléfono y si necesita una actualización.

Después de todo, aunque tu dispositivo resulte ser invulnerable o ya esté parcheado, no hay inconveniente en no tener cosas que no necesitas.

Imagen destacada de Wikipedia, por el usuario Köf3, bajo licencia CC BY-SA 3.0.

Dejar un comentario