** 本記事は、A little something for everyone on a patchwork Patch Tuesday の翻訳です。最新の情報は英語記事をご覧ください。**

マイクロソフト社は、10製品群 73件の脆弱性 (うち 6件は、Windows の深刻度 緊急) に対するパッチを公開しました。例年通り、最も多くの脆弱性に対処したのは Windows で、54 件の CVE を修正し、次いで Dynamics が 6 件の CVE を修正し、Office (4件)、Azure と SharePoint (各 2件)、MMPE (1件) と続く。また、今月は珍しく、Android (3件)、iOS (1件)、macOS (1件) と、他のプラットフォーム向けのパッチもあります。

パッチ公開の時点では、公に公開されているのは 1 件だけで、悪用が確認されているのは、2 件のようです。 1件は、CVE-2023-23397 で Outlook における (深刻度 重要) のスプーフィング問題、もう 1件もうつは、CVE-2023-24880 で Windows SmartScreen における 深刻度 警告 のセキュリティ機能のバイパスです。ただし、マイクロソフトは修正した問題のうち 7件は、近日中(つまり、今後30日以内) に、影響を受ける製品の最新版または旧版のいずれかで悪用される可能性が高いと注意を促しています。

そして、やはりサプライズは起こるものです。マイクロソフトは最近修正された問題に関する公開された概念証明は、1つではなく2つ存在することに現在直面しています。 1月の CVE-2023-21768 と2月の CVE-2023-21716 です。後者は、28日前にパッチがリリースされた際に「近いうちに悪用される可能性が低い」と見なされていました。

数字でみる

- マイクロソフトの CVE の合計:73

- アップデートで対処されるアドバイザリーの総数:0

- 公に公開されているもの:1

- 悪用されているもの:2

- 最新バージョンで悪用される可能性が高い:6

- 古いバージョンで悪用される可能性が高い:1

- Severity (深刻度)

- Critical (緊急):6

- Important (重要):66

- Moderate (警告):1

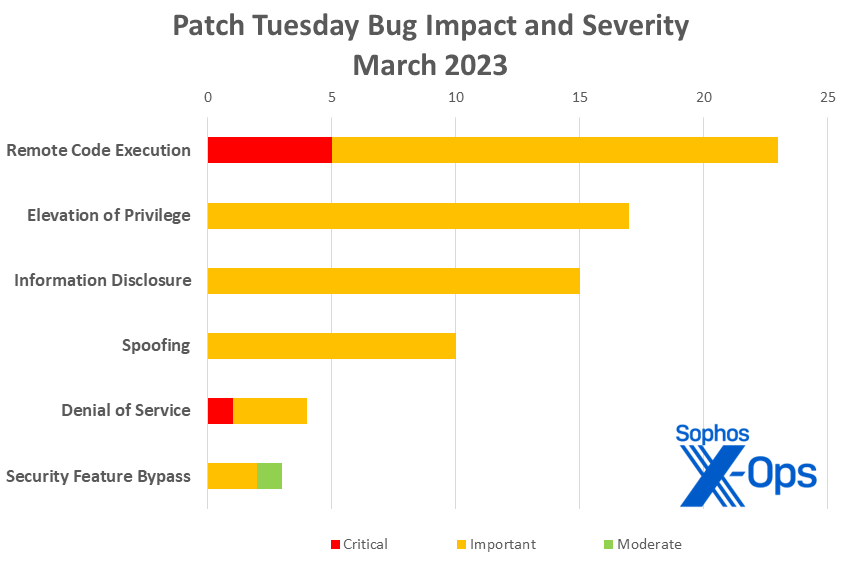

- Impact (影響)

- Remote Code Execution (リモートでコードの実行が可能):24

- Elevation of Privilege (特権昇格):17

- Information Disclosure (情報漏洩):15

- Spoofing (なりすまし):10

- Denial of Service (サービス拒否):4

- Security Feature Bypass (セキュリティ機能のバイパス):3

図1:先月に引き続き、2023年 3月のマイクロソフトからのパッチの中で、リモートコード実行の問題が最も大きな割合を占めています。

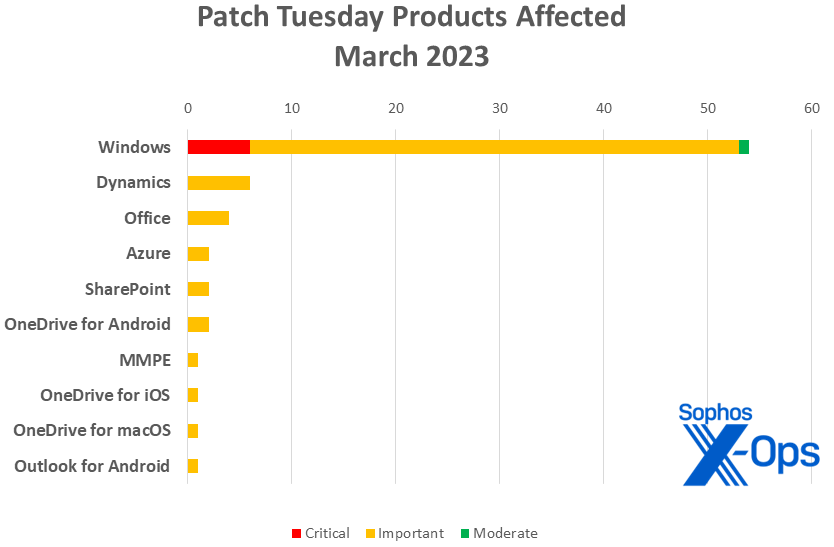

製品

- Windows:54

- Dynamics:6

- Office:4 (one shared with SharePoint)

- Azure:2

- SharePoint:2 (one shared with Office)

- OneDrive for Android:2

- MMPE (Microsoft Malware Protection Engine):1

- OneDrive for iOS:1

- OneDrive for macOS:1

- Outlook for Android:1

今月のリリースには、Visual Studioに影響を及ぼす4つ (CVE-2023-22490, CVE-2023-22743, CVE-2023-23618, CVE-2023-23946) の重要度 GitHub の CVE に関する情報も含まれています。マイクロソフトは、主に Visual Studio の最新ビルドがこれらの問題の影響を受けなくなったことを管理者に安心させるために、この 4つに関する情報を提供しました。これらの 4つの CVE は、月次統計には反映されていません。また、今月唯一の Edge のパッチ (CVE-2023-24892) は 深刻度 重要クラスのスプーフィング問題に対処しており、その他の 2つの問題 (CVE-2023-1017、CVE-2023-1018) は TPM のベンダー固有の実装に関連していると考えられています。

図2:2023年 3月の負荷は Windows パッチが 3 分の 2 を占め、深刻度 緊急クラスの問題をすべて含む

3 月の注目すべきアップデート

CVE-2023-23397 – Microsoft Outlook のスプーフィングの脆弱性

この問題は、マイクロソフトによって深刻度 重要に分類されているにもかかわらず、CVSS ベーススコアが 9.1 であり、すでに悪用が検出されている 2 件のうちの 1 つです。この脆弱性を悪用するには、攻撃者が悪意を持って細工した電子メールを送信し、被害者から攻撃者の制御下にある外部 UNC のロケーションへの接続を作成します。この接続により、被害者の Net-NTLMv2 ハッシュが攻撃者に漏洩し、攻撃者はこのハッシュを別のサービスに中継することで、被害者として認証することができます。残念ながら、これを引き起こすためにユーザーの操作は必要ありません。実際、熟練した攻撃者であれば、メールサーバーで取得・処理された時点で、(つまり、プレビューペインに到達する前、ましてや開封される前に) 脆弱性を誘発するメールを送信することができます。マイクロソフトは、この問題に関する詳細情報、ドキュメント、およびお客様のシステムが影響を受けているかどうかを評価するためのスクリプトを、MSRC ブログ や Exchange チームブログ で公開しています。

CVE-2023-24880 – Windows SmartScreen のセキュリティ機能のバイパスの脆弱性

3月のパッチコレクションで悪用が検出されたもう 1つの問題 (そして唯一公に公開された問題) は、SmartScreen における深刻度 警告の問題です。SmartScreen のレピュテーションチェックを回避しようとする防御者は、Mark of the Web (MotW) タグ付け防御を回避するファイルを作成し、インターネットから発信された画像を信頼できるものとして扱わせることができます。

CVE-2023-23411 – Windows Hyper-V のサービス拒否の脆弱性

別のユーザーの操作が不要な問題ですが、幸いなことにこの深刻度 緊急の Hyper-V の問題を成功させるには、攻撃者がローカル攻撃ベクトルを達成する必要があります。ただし、これが一度完了するとホストの可用性が完全に失われることになります。

CVE-2023-23392 – HTTP プロトコル スタックのリモートでコードが実行される脆弱性

パッチリリース後 30 日以内に悪用される可能性が高いとマイクロソフトが考えている問題の 1つであるこの深刻度緊急の RCE は、リモートで悪用可能で、ユーザー操作やシステム特権を必要としません。成功した攻撃者は、http.sys (HTTPプロトコルスタック) を使用してパケットを処理する標的のサーバーに悪意を持って細工したパケットを送信することでこれを悪用されます。興味深いことに、この問題はオペレーティングシステムの最新バージョン (Windows 11、Windows Server 2022) のみに影響します。

CVE-2023-23403, CVE-2023-23406, CVE-2023-23413, CVE-2023-24856, CVE-2023-24857, CVE-2023-24858, CVE-2023-24863, CVE-2023-24864, CVE-2023-24865, CVE-2023-24866, CVE-2023-24867, CVE-2023-24868, CVE-2023-24870, CVE-2023-24872, CVE-2023-24876, CVE-2023-24906, CVE-2023-24907, CVE-2023-24909, CVE-2023-24911, CVE-2023-24913

この20件のパッチの共通点は何でしょうか?PostScript です。20件すべてが PostScript プリンタドライバに関係しており、1件 (CVE-2023-23403) は PCL Class 6 プリンタドライバにも関係しています。9 つの脆弱性はリモートでコードが実行される可能性があり、10 個は情報漏洩を、1個は特権の昇格を許す可能性があります。マイクロソフトは、20 件すべての深刻度を重要と評価していますが、CVSS ベーススコアは、情報公開が中レベルの 5.4(CVE-2023-24857)、RCE が 2 件で、9.8 (CVE-2023-23406、CVE-2023-24867) となっており、その範囲は広いです。また、CVE-2023-24876 は今後 30 日以内に悪用される可能性が高いと判断されています。驚くべきことに、これらすべての発見を担当したのは、わずか 4 人の研究者です。Zhiniang (Edward) Peng、Zesen Ye、kap0k、そして (Microsoft MSRC チームから) Adel です。

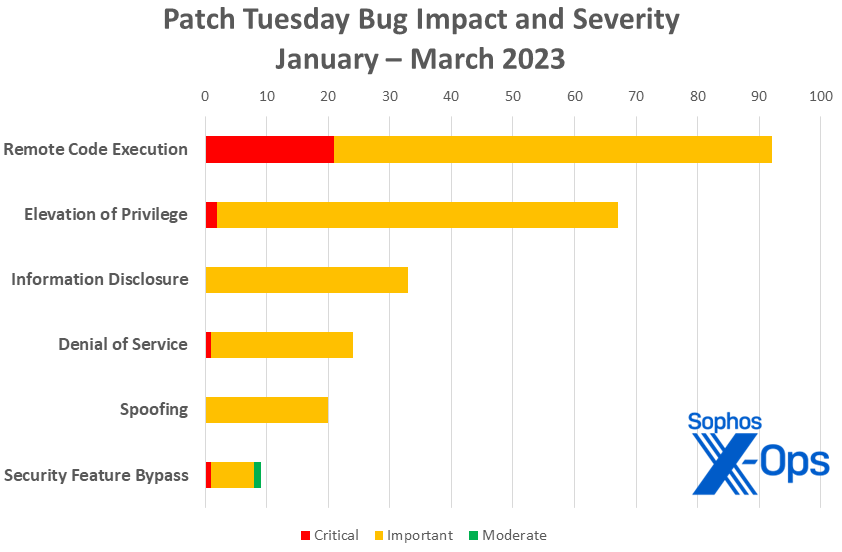

図3:年明けからリモートコード実行の脆弱性が全体のパッチ数で最も多く、深刻度緊急のパッチ数でもこれまでで最も多くなっている。なお、2023 年に対応したスプーフィング脆弱性の総数は、今月のリリースで倍増している

ソフォス製品での保護

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall | Sophos SG UTM |

| CVE-2023-23410 | Exp/2323410-A | Exp/2323410-A | Exp/2323410-A |

| CVE-2023-23416 | 2308191 (IPS) | 2308191 (IPS) | 61466 (IPS), 61467 (IPS) |

| CVE-2023-23397 | Exp/202323397-A | 61478 (IPS), 61479 (IPS) | 61478 (IPS), 61479 (IPS) |

Microsoft の更新プログラムが毎月自動的にシステムにダウンロードされるのを待ちたくない場合は、Windows Update カタログのウェブサイトから手動でダウンロードできます。winver.exe ツールを実行して、使用している Windows 10 または 11 のビルドを確認し、そのシステムのアーキテクチャとビルド番号に対応する累積更新プログラムパッケージをダウンロードしてください。