Cuando nos despertamos esta mañana, nuestra fuente de información sobre ciberseguridad estaba inundada de “noticias” de que Apple acababa de parchear un agujero de seguridad descrito como un “error espantoso”, un “fallo crítico” que podría dejar tus Mac “indefensos”.

Dado que solemos consultar nuestras listas de correo de boletines de seguridad,principalmente para ver si Apple ha soltado en secreto un nuevo aviso durante la noche nos sorprendió, por no decir que nos alarmó, el número de artículos sobre un informe de error que aún no habíamos visto.

De hecho, la cobertura parecía que Apple acababa de lanzar otra actualización, justo una semana después de su anterior “actualización para todo“.A su vez menos de dos semanas después de una misteriosa actualización para iOS 16, que resultó ser un ataque de día cero aparentemente utilizado para implantar malware a través de páginas web trampa, aunque Apple se olvidó de mencionarlo en su momento.

La “noticia” de esta mañana parecía dar a entender que Apple no solo había enviado otra actualización, sino que la había lanzado silenciosamente al no anunciarla en un correo electrónico de aviso, y ni siquiera incluirla en la página del portal de seguridad HT201222 de la propia empresa.

(Ten a mano ese enlace HT201222 si eres usuario de Apple: es un punto de partida útil cuando surgen confusiones sobre parches)

Es un error, pero no uno nuevo

La buena noticia, sin embargo, es que si seguiste nuestra sugerencia de hace una semana de comprobar que tus dispositivos Apple se habían actualizado (incluso si esperabas que lo hicieran por sí solos), ya tienes las correcciones que puedas necesitar para protegerte de este fallo “Aquiles”, más concretamente conocido como CVE-2022-42821.

No se trata de un nuevo fallo, sino de nueva información sobre un fallo que Apple corrigió la semana pasada.

Para ser claros, si los boletines de seguridad de Apple son correctos, este fallo no se aplica a ninguno de los sistemas operativos móviles de Apple, y o bien nunca se aplicó, o bien ya se había corregido, en la versión 13 Ventura de macOS.

En otras palabras, el fallo descrito solo era relevante para los usuarios de macOS 11 Big Sur y macOS 12 Monterey, nunca fue un día cero y ya ha sido parcheado.

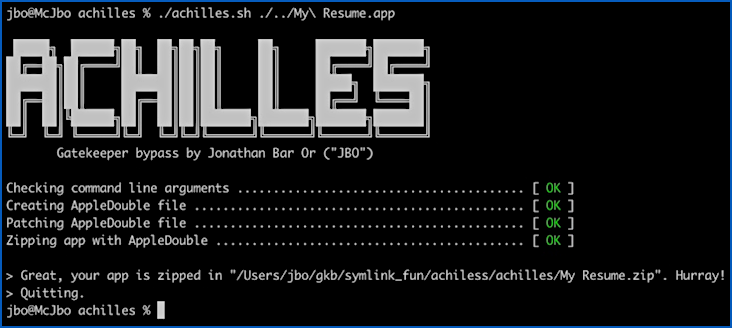

La razón de todo este alboroto parece ser la publicación ayer, ahora que el parche lleva disponible varios días, de un artículo de Microsoft titulado de forma bastante dramática Gatekeeper’s Achilles heel: Unearthing a macOS vulnerability.

Es cierto que hace una semana Apple solo ofreció un breve resumen de este fallo en sus propios avisos:

Impacto: una aplicación puede eludir las comprobaciones de Gatekeeper

Descripción: se ha solucionado un problema lógico con comprobaciones mejoradas.

CVE-2022-42821: Jonathan Bar Or de Microsoft

Explotar este fallo no es terriblemente difícil una vez que sabes qué hacer, y el informe de Microsoft explica lo que se necesita con bastante claridad.

Sin embargo, a pesar de algunos titulares, no deja tu Mac exactamente “indefenso”.

En pocas palabras, significa que una aplicación descargada que normalmente provocaría una advertencia emergente de que no procede de una fuente de confianza no sería marcada correctamente por el sistema Gatekeeper de Apple.

Gatekeeper no registraría la aplicación como una descarga, por lo que ejecutarla evitaría la advertencia habitual.

(Cualquier software antimalware activo y de supervisión del comportamiento basado en amenazas de tu Mac seguiría actuando, al igual que cualquier configuración de firewall o software de seguridad de filtrado web cuando la descargaste en primer lugar)

Es un error, pero no realmente “crítico

Tampoco se trata exactamente de un “fallo crítico”, como sugirió un medio de comunicación, sobre todo si se tiene en cuenta que las propias actualizaciones del martes de parches de Microsoft de diciembre de 2022 solucionaron un tipo de fallo muy similar que fue calificado simplemente de “moderado”.

De hecho, la vulnerabilidad similar de Microsoft era en realidad un agujero de día cero, lo que significa que se conocía y se abusaba de él fuera de la comunidad de ciberseguridad antes de que saliera el parche.

Describimos el fallo de Microsoft como:

CVE-2022-44698: vulnerabilidad de la función de seguridad de Windows SmartScreen

También se sabe que este fallo está siendo activamente explotado.

Un atacante con contenido malicioso que normalmente provocaría una alerta de seguridad podría eludir esa notificación e infectar así incluso a usuarios bien informados sin previo aviso.

En pocas palabras, el fallo de seguridad de Windows se debió a un fallo en el sistema de Microsoft denominado Mark of the Web (MOTW), que se supone que añade atributos ampliados a los archivos descargados para indicar que proceden de una fuente no fiable.

La evasión de seguridad de Apple se debió a un fallo en el sistema Gatekeeper, similar pero diferente, que se supone que añade atributos ampliados a los archivos descargados para indicar que proceden de una fuente no fiable.

¿Qué hacer?

Para ser justos con Microsoft, el investigador que reveló responsablemente el fallo de Gatekeeper a Apple, y que redactó el informe que acaba de publicarse, no utilizó las palabras “crítico” o “indefenso” para describir ni el fallo ni el estado en que ponía a tu Mac aunque llamar al fallo Aquiles y titularlo como talón de Aquiles fue probablemente un salto metafórico demasiado grande.

Al fin y al cabo, en la leyenda de la Antigua Grecia, Aquiles era casi totalmente inmune a las heridas en la batalla debido a que su madre lo sumergió en el mágico río Estigia cuando era un bebé.

Pero ella tuvo que sujetarle el talón en el proceso, dejándole con un único punto vulnerable que fue finalmente aprovechado por Paris para matar a Aquiles – definitivamente una vulnerabilidad peligrosa y un exploit crítico (además de ser un fallo de día cero, dado que Paris parece que sabía dónde apuntar de antemano).

Afortunadamente, en ambos casos (el propio fallo de día cero de Microsoft y el fallo de Apple detectado por Microsoft) los fallos de desviación de seguridad ya están parcheados.

Así pues, deshacerse de ambas vulnerabilidades (sumergiendo a Aquiles de nuevo en el río Estigia mientras sujeta su otro talón, que es probablemente lo que su madre debería haber hecho en primer lugar) es tan fácil como asegurarse de que tienes las últimas actualizaciones.

En los Mac, utiliza Menú Apple > Acerca de este Mac > Actualización de software…

En Windows: utiliza Configuración > Actualización de Windows > Buscar actualizaciones

Ya sabes de antemano lo que vamos a decir: no esperes, parchea ya.

Dejar un comentario