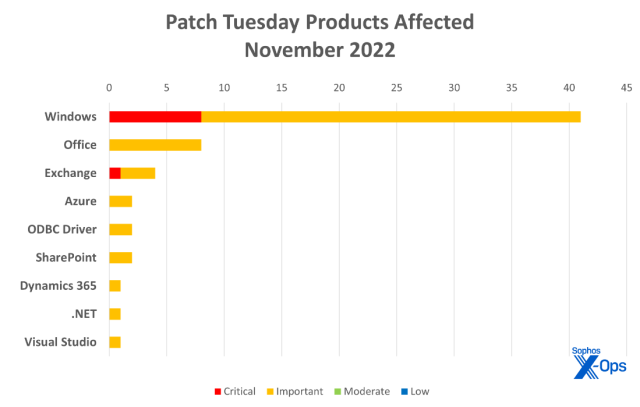

Microsoft publicó el martes parches con soluciones a 62 vulnerabilidades en nueve familias de productos de Microsoft. Esto incluye nueve problemas de clase crítica que afectan a Exchange y Windows. En meses anteriores, la mayoría de los CVE afectan a Windows, con un total de 41 CVE, seguido de ocho en Office y cuatro en Exchange.

Al igual que en octubre, los administradores de Azure tuvieron un respiro, con solo dos parches: uno de ejecución remota de código y otro de elevación de privilegios, ambos clasificados como importantes. SharePoint y el controlador de Conectividad de Base de Datos Abierta (ODBC) también tienen dos parches cada uno, mientras que hay un parche para Visual Studio, .NET y Dynamics 365.

Una vulnerabilidad (CVE-2022-41091, un fallo de derivación de Mark of the Web) ha sido revelada públicamente y está siendo explotada. Otras tres (CVE-2022-41073, una vulnerabilidad de Elevación de Privilegios en el Print Spooler; CVE-2022-41125, una vulnerabilidad de Elevación de Privilegios en el Aislamiento de Claves CNG; y CVE-2022-41128, una vulnerabilidad de Ejecución Remota de Código en Lenguajes de Scripting de Windows) han sido explotadas. Según Microsoft, todo lo demás no ha sido revelado ni explotado.

Cabe señalar que CVE-2022-41040 y CVE-2022-41082 (dos fallos en Exchange, conocidos como ProxyNotShell) no se encuentran entre los problemas enumerados en la publicación de este mes. Sin embargo, CVE-2022-41080 (vulnerabilidad de elevación de privilegios en Microsoft Exchange Server), un fallo crítico de elevación de privilegios, ha sido parcheado; Microsoft considera que su explotación es más probable en la última versión del software.

En cifras

- Total de CVE de Microsoft: 62

- Total de avisos incluidos en la actualización: 1

- Divulgados públicamente: 1

- Explotados: 4

- Explotación más probable en la última versión: 18

- Explotación más probable en la versión más antigua: 10

- Gravedad

- Crítica: 9

- Importante: 53

- Moderada: 0

- Baja: 0

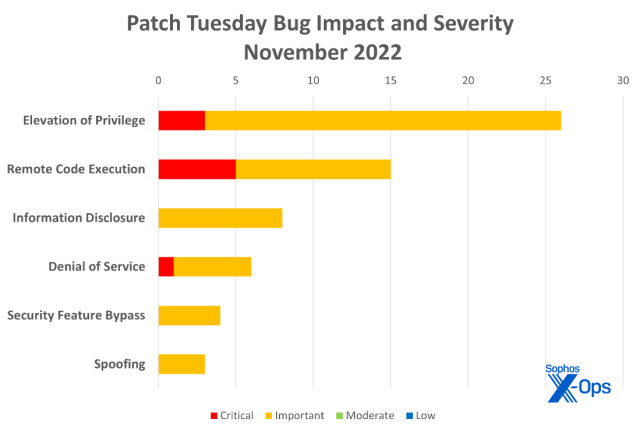

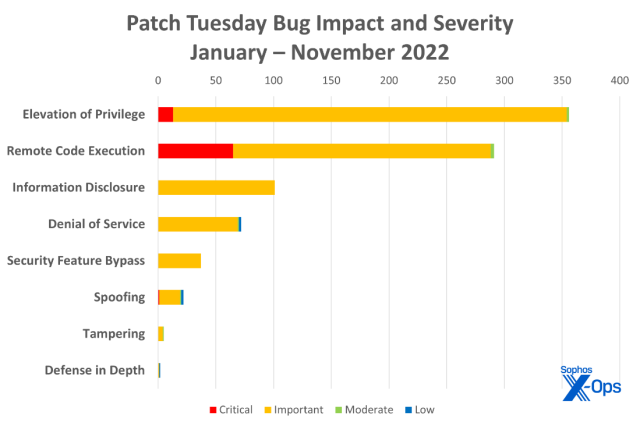

- Impacto

- Elevación de privilegios: 26

- Ejecución remota de código: 15

- Revelación de información: 8

- Negación de servicio: 6

- Suplantación de identidad: 3

- Anulación de funciones de seguridad: 4

- Productos:

- Microsoft Windows: 41

- Office: 8

- Exchange: 4

- SharePoint: 2

- Azure 2

- ODBC Driver: 2

- Visual Studio: 1

- .NET: 1

- Dynamics 365: 1

Vulnerabilidades destacadas

CVE-2022-41091 (vulnerabilidad de la función de seguridad de Windows Mark of the Web)

Hay dos de ellas en la publicación de este mes (la otra es CVE-2022-41049, notificada por el investigador Will Dormann), pero nos centraremos en la que ha sido revelada públicamente y supuestamente explotada. Mark of the Web (MOTW) es un mecanismo de seguridad de Windows: una etiqueta de flujo de datos alternativo (ADS) que se añade a los archivos que se originan en zonas no fiables. Como señalamos en nuestra reciente investigación sobre los atacantes que utilizan formatos de archivo e imagen de disco (probablemente como resultado de que Microsoft deshabilitara las macros por defecto en los documentos procedentes de Internet, basándose en MOTW), no es infalible. La información sobre al menos un bypass de MOTW en Windows circuló por Twitter en julio y se informó de que estaba siendo explotado en octubre.

CVE-2022-41125 (vulnerabilidad de Elevación de Privilegios en el Servicio de Aislamiento de Claves de Windows CNG)

Según Microsoft, se trata de una vulnerabilidad de elevación de privilegios que podría llevar a un atacante a obtener privilegios de SISTEMA, con una complejidad de ataque baja y sin necesidad de interacción del usuario. CNG Key Isolation es un servicio alojado en el proceso de la Autoridad de Seguridad Local (LSA) y forma parte de la pila de criptografía de Windows. Microsoft califica la gravedad como Importante.

CVE-2022-41088 (Vulnerabilidad de ejecución remota de código del protocolo de túnel punto a punto de Windows)

Se trata de una vulnerabilidad de ejecución remota de código, calificada como Crítica, con una puntuación CVSS 3.1 base de 8,1. Para explotarla con éxito, un atacante tendría que crear un paquete PPTP malicioso y enviarlo a un servidor PPTP, lo que podría dar lugar a la ejecución remota de código en ese servidor. La buena noticia es que no se ha revelado públicamente, ni se ha explotado. Microsoft califica la posibilidad de explotación como menos probable tanto en las versiones más antiguas como en las más recientes. También parece ser un ataque bastante complejo. Un atacante necesitaría ganar una condición de carrera para explotar el fallo. Hay dos vulnerabilidades similares en la versión de este mes, ambas calificadas como críticas y que afectan a PPTP (CVE-2022-41039 y CVE-2022-41044). En cada caso, un atacante no autenticado podría realizar una solicitud de conexión falsa a un servidor RAS, lo que llevaría a la ejecución remota de código.

CVE-2022-41128 (vulnerabilidad de ejecución remota de código en lenguajes de scripting de Windows)

Este problema afecta a JScript9 y se considera de gravedad crítica. Para hacer uso de ella, un atacante tendría que incitar a un usuario que ejecute una versión afectada de Windows a visitar un sitio web malicioso o un servidor compartido. El problema parece afectar a todas las versiones de Windows, incluidas las más antiguas, que recibirán el parche como parte de sus actualizaciones mensuales. El hallazgo se atribuye a Clément Lecigne, del Grupo de Análisis de Amenazas de Google, y se sabe que el fallo está siendo explotado activamente.

Protección de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2022-41113 | Exp/2241113-A |

(Por cierto, ¿te has preguntado alguna vez por los nombres de los comportamientos? Las convenciones de nomenclatura de Sophos coinciden con el marco MITRE ATT&CK. Los detalles están disponibles aquí).

Como todos los meses, si no quieres esperar a que tu sistema cargue las actualizaciones por sí mismo, puedes hacerlo manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación de tu sistema.

Dejar un comentario