Sí, el ransomware sigue existiendo.

No, no todos los ataques de ransomware se desarrollan de la manera esperada.

En la mayoría de los ataques actuales de ransomware intervienen dos grupos de delincuentes: una banda principal que crea el malware y gestiona los pagos de extorsión, y los “miembros” de un grupo poco unido de “afiliados” que irrumpen activamente en las redes para llevar a cabo los ataques.

Una vez que han entrado, los afiliados se pasean por la red de la víctima para conocer el terreno durante un tiempo, antes de atacar abrupta y a menudo devastadoramente todos los ordenadores que pueden, tan rápido como pueden, normalmente en el peor momento del día.

Los afiliados suelen embolsarse el 70 % del dinero del chantaje por los ataques que realizan, mientras que los ciberdelincuentes principales se llevan un 30 % similar al de iTunes por cada ataque realizado por cada afiliado, sin necesidad de entrar en los ordenadores de nadie.

Así es como se producen la mayoría de los ataques de malware.

Pero los lectores habituales de este blog sabrán que algunas víctimas, especialmente los usuarios domésticos y las pequeñas empresas, acaban siendo chantajeados a través de sus NAS, o dispositivos de almacenamiento conectados en red.

Almacenamiento en red plug-and-play

Los dispositivos NAS, como se les conoce coloquialmente, son servidores preconfigurados en miniatura, normalmente con Linux, que suelen conectarse directamente al router y actúan como simples y rápidos servidores de archivos para todos los miembros de la red.

No es necesario comprar licencias de Windows, ni configurar Active Directory, ni aprender a manejar Linux, ni instalar Samba, ni familiarizarse con CIFS y otros arcanos del sistema de archivos en red.

Los dispositivos NAS son un sistema de almacenamiento conectado a la red “plug-and-play”, y son populares precisamente por la facilidad con la que se pueden poner en marcha en la LAN.

Sin embargo, como puedes imaginar, en la actual era centrada en la nube, muchos usuarios de NAS acaban abriendo sus servidores a Internet, a menudo por accidente aunque a veces a propósito, con resultados potencialmente peligrosos.

En particular, si un dispositivo NAS es accesible desde la Internet pública, y el software integrado, o el firmware, en el dispositivo NAS contiene una vulnerabilidad explotable, podrías estar en verdaderos problemas.

Los ciberdelincuentes no sólo podrían huir con tus datos como trofeo, sin necesidad de tocar ninguno de los portátiles o teléfonos móviles de tu red, sino también modificar todos los datos de tu dispositivo NAS incluyendo la reescritura directa de todos tus archivos originales con equivalentes cifrados, siendo los ladrones los únicos que conocen la clave de descifrado.

En pocas palabras, los atacantes de ransomware con acceso directo al dispositivo NAS en tu LAN podrían descarrilar casi toda tu vida digital, y luego chantajearle directamente, sólo con acceder a tu dispositivo NAS, y sin tocar nada más en la red.

El ransomware DEADBOLT

Así es exactamente como operan los ciberdelincuentes del ransomware DEADBOLT.

No se molestan en atacar los ordenadores Windows, los portátiles Mac, los teléfonos móviles o las tabletas, sino que van directamente a tu depósito de datos principal..

(Probablemente apagues, “duermas” o bloquees la mayoría de tus dispositivos por la noche, pero tu dispositivo NAS probablemente funcione en silencio las 24 horas del día, todos los días, al igual que tu router).

Al centrarse en las vulnerabilidades de los productos del conocido proveedor de NAS QNAP, la banda DEADBOLT pretende bloquear a todos los demás miembros de la red, y luego exigir varios miles de dólares para “recuperar” tus datos.

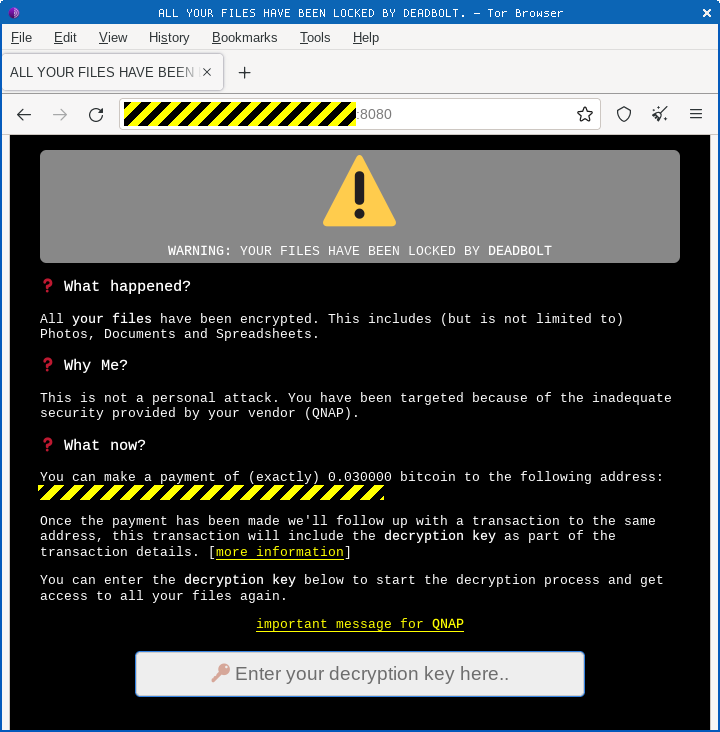

Después de un ataque, la próxima vez que intentes descargar un archivo del NAS o configurarlo a través de su interfaz web, puede que veas algo así:

En un ataque típico de DEADBOLT, no hay negociación por correo electrónico o mensajería instantánea: los delincuentes son contundentes y directos, como se ve arriba.

De hecho, por lo general nunca se llega a interactuar con ellos utilizando palabras.

Si no tienes ninguna otra forma de recuperar tus archivos codificados, como una copia de seguridad que no esté almacenada en línea, y te ves obligado a pagar para recuperar tus archivos, los delincuentes esperan que simplemente les envíes el dinero en una transacción de criptomonedas.

La llegada de tus bitcoins a su cartera sirve de “mensaje” para ellos.

A cambio, te “pagan” la suma de nada, siendo este “reembolso” la suma total de su comunicación contigo.

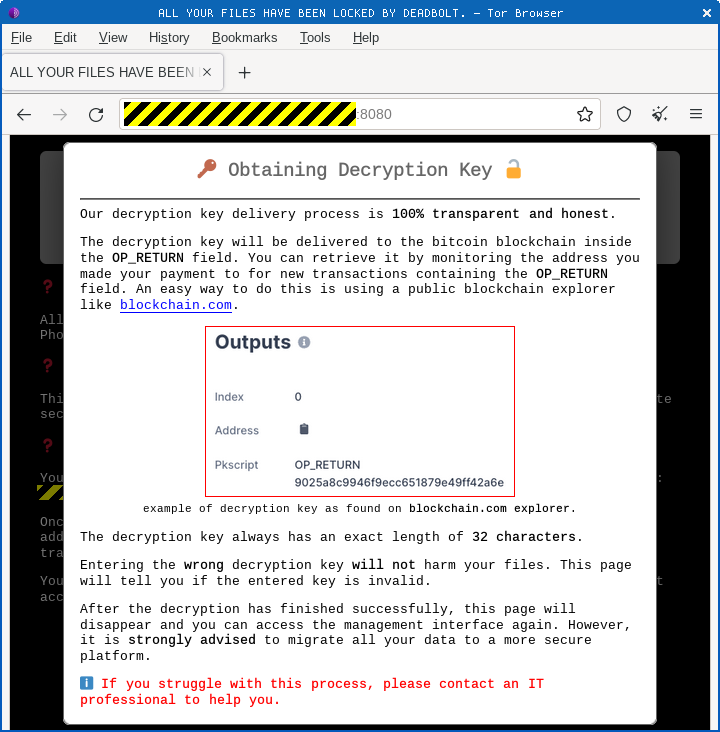

Este “reembolso” es un pago de 0 dólares, enviado simplemente como una forma de incluir un comentario de la transacción de bitcoin.

Ese comentario está codificado como 32 caracteres hexadecimales, que representan 16 bytes en bruto, o 128 bits, la longitud de la clave de descifrado AES que utilizarás para recuperar tus datos:

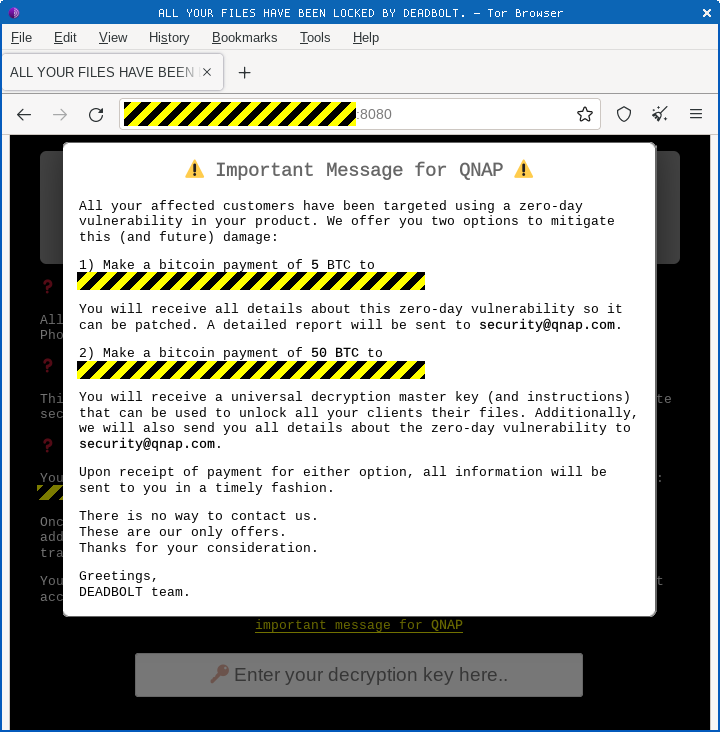

La variante de DEADBOLT que aparece en la imagen anterior incluía incluso una burla a QNAP, ofreciéndole la venta de una “clave de descifrado de talla única” que funcionaría en cualquier dispositivo afectado:

Es de suponer que los delincuentes esperaban que QNAP se sintiera lo suficientemente culpable por exponer a sus clientes a una vulnerabilidad de día cero como para pagar 50 BTC (actualmente unos 1.000.000 de dólares [2022-09-07T16:15Z]) para que todo el mundo se librara, en lugar de que cada víctima pagara 0,3 BTC (unos 6.000 dólares ahora) individualmente.

El regreso de DEADBOLT

QNAP acaba de informar de que DEADBOLT está volviendo a hacer de las suyas, ya que los delincuentes se aprovechan de una vulnerabilidad en una función del NAS de QNAP llamada Photo Station.

QNAP ha publicado un parche y, como es lógico, insta a sus clientes a que se aseguren de actualizarlo.

¿Qué hacer?

Si tienes un producto NAS de QNAP en cualquier lugar de tu red, y estás utilizando el componente de software Photo Station, puedes estar en riesgo.

El consejo de QNAP es:

- Obtén el parche. A través del navegador web, inicia sesión en el panel de control de QNAP en el dispositivo y elige Panel de control > Sistema > Actualización de firmware > Actualización en vivo > Buscar actualización. Actualiza también las aplicaciones de tu dispositivo NAS mediante App Center > Instalar actualizaciones > Todas.

- Bloquea el reenvío de puertos en tu router si no lo necesitas. Esto ayuda a evitar que el tráfico de Internet “llegue a través” de tu router para conectarse e iniciar sesión en ordenadores y servidores dentro de tu LAN.

- Desactiva el Plug and Play Universal (uPnP) en tu router y en las opciones de tu NAS si puedes. La función principal de uPnP es facilitar a los ordenadores de tu red la localización de servicios útiles como dispositivos NAS, impresoras y otros. Desgraciadamente, uPnP a menudo también hace que sea peligrosamente fácil (o incluso automático) para las aplicaciones dentro de tu red abrir el acceso a los usuarios fuera de tu red por error.

- Lee los consejos específicos de QNAP para asegurar el acceso remoto a su dispositivo NAS si realmente necesitas habilitarlo. Aprende a restringir el acceso remoto sólo a los usuarios cuidadosamente designados.

Dejar un comentario