Como ya sabes, la noticia ha salido en todos los medios y en las redes sociales, el conocido y muy utilizado gestor de contraseñas LastPass informó la semana pasada de una brecha de seguridad.

La brecha en sí ocurrió dos semanas antes, según la compañía, e involucró a atacantes que entraron en el sistema donde LastPass guarda el código fuente su software.

A partir de ahí, LastPass informó quelos atacantes “tomaron partes del código fuente y alguna información técnica propietaria de LastPass”.

No informamos de este incidente la semana pasada, porque no parecía que pudiéramos añadir mucho más al informe del incidente de LastPass: los ladrones rebuscaron en su código fuente propietario y en su propiedad intelectual, pero aparentemente no llegaron a ningún dato de clientes o empleados.

En otras palabras, vimos esto como un problema de relaciones públicas muy embarazoso para LastPass, dado que el propósito del producto de la compañía es ayudar a sus clientes a mantener sus cuentas en línea, pero no como un incidente que pusiera en riesgo las cuentas de los clientes.

Sin embargo, durante el pasado fin de semana hemos recibido varias consultas preocupadas de los lectores (y hemos visto algunos consejos engañosos en las redes sociales), así que hemos pensado en analizar las principales preguntas que hemos recibido hasta ahora.

Al fin y al cabo, recomendamos a nuestros lectores que consideren el uso de un gestor de contraseñas, aunque también hemos escrito sobre numerosos errores de seguridad en las herramientas de gestión de contraseñas a lo largo de los años.

Así que hemos reunido seis preguntas y respuestas para ayudarte a tomar una decisión informada sobre el futuro de los gestores de contraseñas en tu vida digital.

1. ¿Qué pasa si piratean mi gestor de contraseñas?

Es una pregunta perfectamente razonable: si pones todos los huevos en una sola cesta, ¿no se convierte esa cesta en un único punto de fallo?

De hecho, es una pregunta que nos han hecho tan a menudo que tenemos un vídeo específicamente para responderla:

2. Si uso LastPass, ¿debo cambiar todas mis contraseñas?

Si quieres cambiar algunas o todas tus contraseñas, no vamos a disuadirte de hacerlo.

(Una cosa útil de un gestor de contraseñas, como explicamos en el vídeo de arriba, es que es mucho más rápido, más fácil y más seguro cambiar las contraseñas, porque no estás atascado tratando de inventar y recordar docenas de nuevas y complicadas cadenas de texto a toda prisa).

Sin embargo, este incidente de seguridad no tiene nada que ver con que los ladrones hayan accedido a tus datos personales, y mucho menos a tus contraseñas, que de todas formas no se almacenan en los servidores de LastPass de forma utilizable. (Véase la pregunta 5.)

Este ataque no parece implicar una vulnerabilidad en el software de LastPass o un exploit que permita a los ciberdelincuentes atacar las contraseñas cifradas en tu bóveda de contraseñas, o implicar un malware que sepa cómo introducirse en el proceso de descifrado de contraseñas en tus propios ordenadores.

Además, no implica el robo de ninguna información personal identificable de clientes “de la vida real”, como números de teléfono, códigos postales o números de identificación individual que podrían ayudar a los atacantes a persuadir a los servicios en línea para que restablezcan tus contraseñas utilizando trucos de ingeniería social.

Por lo tanto, no creemos que sea necesario cambiar las contraseñas. (Por si sirve de algo, tampoco lo hace LastPass).

3. ¿Debo dejar LastPass y cambiar a un competidor?

Esa es una pregunta que tendrás que responder tú mismo.

Como hemos dicho antes, por muy embarazoso que sea este incidente para LastPass, parece que no se han violado datos personales ni se han robado datos relacionados con las contraseñas (cifrados o de otro tipo), sólo el código fuente y la información de propiedad de la empresa.

¿Abandonaste Chrome cuando se anunció el reciente exploit de día cero de Google? ¿O los productos de Apple tras el último problema de doble día cero? ¿O Windows después de cualquier actualización del martes de parches en la que se corrigieron los errores de día cero?

Si no es así, suponemos que estás dispuesto a juzgar la posible fiabilidad futura de una empresa en materia de ciberseguridad por la forma en que reaccionó la última vez que se produjo un fallo o una brecha, especialmente si el error de la empresa no te puso en peligro de forma directa e inmediata.

Te sugerimos que leas el informe del incidente de LastPass y las preguntas frecuentes, y que decidas sobre esa base si todavía te sientes inclinado a confiar en la empresa.

- ¿El código fuente robado significa que van a aparecer exploits?

Es una pregunta razonable, y la respuesta no es sencilla.

En general, el código fuente es mucho más fácil de leer y entender que su equivalente “binario” compilado, especialmente si está bien comentado y utiliza nombres significativos para cosas como las variables y las funciones dentro del software.

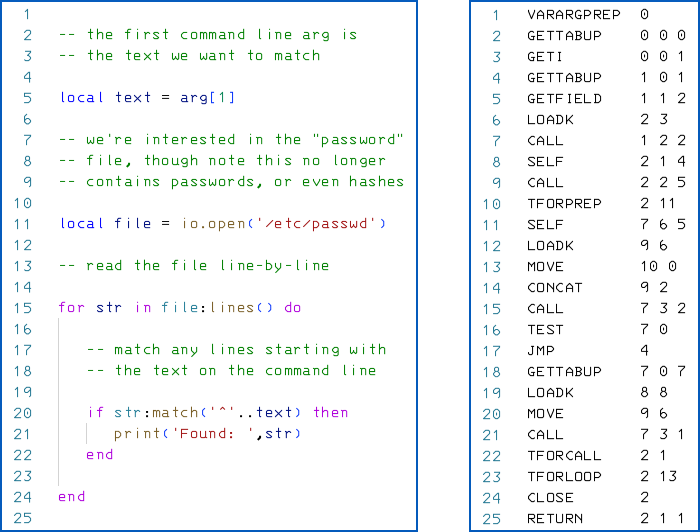

Como ejemplo algo sintético pero fácil de seguir, compara el código fuente de Lua de la izquierda con el bytecode compilado (como Java, Lua se ejecuta en una máquina virtual) de la derecha:

Derecha: Bytecode de Lua compilado, tal y como se ejecuta en tiempo de ejecución

En teoría, por lo tanto, el código fuente significa que debería ser más rápido y fácil determinar exactamente cómo funciona el software, incluyendo la detección de cualquier error de programación o de ciberseguridad, y por lo tanto las vulnerabilidades deberían ser más fáciles de encontrar, y los exploits más rápidos de idear.

En la práctica, es cierto que adquirir el código fuente para acompañar a los binarios compilados en los que estás tratando de hacer ingeniería inversa rara vez, o nunca, hará el trabajo más difícil, y a menudo lo hará más fácil.

Dicho esto, hay que recordar que Microsoft Windows es un sistema operativo de código cerrado y, sin embargo, muchos, si no la mayoría, de los agujeros de seguridad que se corrigen cada mes en los martes de parches fueron objeto de ingeniería inversa directamente a partir de binarios precompilados.

En otras palabras, mantener el código fuente en secreto nunca debería considerarse una parte vital de cualquier proceso de ciberseguridad.

También hay que recordar que muchos proyectos se basan explícitamente en hacer público su código fuente, no sólo para que cualquiera pueda examinarlo, sino también para que cualquiera que lo desee pueda utilizarlo, modificarlo y contribuir al bien de todos.

Sin embargo, incluso los principales proyectos de código abierto con licencias de uso liberales, y con muchos ojos en ese código fuente a lo largo de muchos años, han necesitado parches de seguridad críticos para errores que podrían haber sido detectados muchas veces, pero no lo fueron.

Por último, muchos proyectos de software propietario actuales (como el navegador Chrome de Google, el sistema operativo iOS de Apple, el firewall XG de Sophos y miles de herramientas de hardware y software de uso generalizado) utilizan, sin embargo, numerosos componentes de código abierto.

En pocas palabras, la mayoría de los proyectos contemporáneos de código cerrado incluyen partes significativas cuyo código fuente puede descargarse (porque la licencia lo exige), o puede deducirse (porque la licencia exige que se documente su uso, incluso si se han realizado posteriormente algunas modificaciones en el código).

En otras palabras, esta filtración de código fuente puede ayudar ligeramente a los posibles atacantes, pero casi con toda seguridad [a] no tanto como se podría pensar en un principio y [b] no hasta el punto de que se hagan posibles nuevos exploits que nunca se podrían haber descubierto sin el código fuente.

5. ¿Debo renunciar por completo a los gestores de contraseñas?

El argumento aquí es que si incluso una empresa que se enorgullece de proporcionar herramientas para bloquear sus secretos personales y corporativos de forma más segura no puede bloquear su propia propiedad intelectual de forma segura, seguramente eso es una advertencia de que los gestores de contraseñas son una “misión imposible”.

Después de todo, ¿qué pasa si los ladrones vuelven a entrar y la próxima vez no es el código fuente lo que consiguen, sino cada una de las contraseñas almacenadas por cada usuario?

Esa es una preocupación (casi podría llamarse un meme) que se ve regularmente en las redes sociales, especialmente después de una violación de este tipo: “¿Qué pasaría si los ladrones hubieran descargado todas mis contraseñas? ¿En qué estaba pensando al compartir todas mis contraseñas?”.

Esas serían preocupaciones genuinas si los gestores de contraseñas funcionaran guardando copias exactas de todas tus contraseñas en sus propios servidores, donde podrían ser extraídas por los atacantes o exigidas por las fuerzas del orden.

Pero ningún gestor de contraseñas en la nube funciona así.

En su lugar, lo que se almacena en sus servidores es una base de datos cifrada, o “blob” (abreviatura de objeto binario de gran tamaño) que sólo se descifra después de ser transferido a tu dispositivo, y después de que hayas proporcionado tu contraseña maestra localmente, tal vez con algún tipo de autenticación de dos factores involucrados para reducir el riesgo de compromiso local.

Ninguna de las contraseñas de tu bóveda de contraseñas se almacena de forma directamente utilizable en los servidores del gestor de contraseñas, y tu contraseña maestra no se almacena nunca, ni siquiera como un hash de contraseña salted-and-stretched.

En otras palabras, no hay que confiar en que una empresa de gestión de contraseñas fiable no filtre tus contraseñas en caso de violación de sus bases de datos, o que se niegue a revelarlas en caso de una orden judicial porque no podría revelarlas, aunque quisiera, dado que no guarda un registro de tu contraseña maestra, ni de ninguna otra contraseña, en ninguna base de datos de la que pudiera extraerlas sin tu acuerdo y colaboración.

(El sitio web de LastPass tiene una descripción y un diagrama, ciertamente bastante básico, de cómo tus contraseñas están protegidas del compromiso del lado del servidor a no ser descifradas excepto en tu propio dispositivo, bajo tu control directo).

6. Recuérdame otra vez: ¿por qué usar un gestor de contraseñas?

Resumamos los beneficios:

- Un buen gestor de contraseñas te simplifica el uso de las mismas. Convierte el problema de elegir y recordar docenas, o incluso cientos, de contraseñas en el problema de elegir una contraseña realmente fuerte, opcionalmente reforzada con 2FA. Ya no hay necesidad de tomar atajos utilizando contraseñas “fáciles” o que se puedan adivinar en cualquiera de tus cuentas, incluso en las que parecen no tener importancia.

- Un buen gestor de contraseñas no te permitirá utilizar la misma contraseña dos veces. Recuerda que si los delincuentes recuperan una de tus contraseñas, tal vez debido a un compromiso en un solo sitio web que utilizas, inmediatamente intentarán las mismas (o similares) contraseñas en todas las demás cuentas que se les ocurran. Esto puede magnificar en gran medida el daño causado por lo que de otro modo podría haber sido un compromiso de contraseña contenida.

- Un buen gestor de contraseñas puede elegir y recordar cientos, incluso miles, de contraseñas largas, pseudoaleatorias, complejas y completamente diferentes. De hecho, puede hacerlo con la misma facilidad con la que puedes recordar tu propio nombre. Incluso si te esfuerzas mucho, es difícil elegir una contraseña verdaderamente aleatoria e indescifrable, especialmente si tienes prisa, porque siempre existe la tentación de seguir algún tipo de patrón predecible, por ejemplo, mano izquierda y mano derecha, consonante y vocal, fila superior-media-inferior, o nombre de gato con -99 al final.

- Un buen gestor de contraseñas no te permitirá poner la contraseña correcta en el sitio equivocado. Los gestores de contraseñas no “reconocen” los sitios web sólo porque “parezcan correctos” y tengan los logotipos y las imágenes de fondo correctas. Esto ayuda a protegerte del phishing, cuando no te das cuenta de que la URL no es del todo correcta, y pones tu contraseña (e incluso tu código 2FA) en un sitio falso.

No saques conclusiones precipitadas

Así que, este es nuestro consejo sobre el tema.

Nos mantenemos neutrales sobre LastPass, y no recomendamos específicamente ningún producto o servicio de gestión de contraseñas, incluyendo LastPass, por encima o por debajo de cualquier otro.

Pero sea cual sea la decisión que tomes sobre si estarás mejor o peor adoptando un gestor de contraseñas nos gustaría asegurarnos de que la tomes por razones bien informadas.

Si tiene más preguntas, hazlas en los comentarios más abajo. Haremos todo lo posible por responderlas rápidamente.