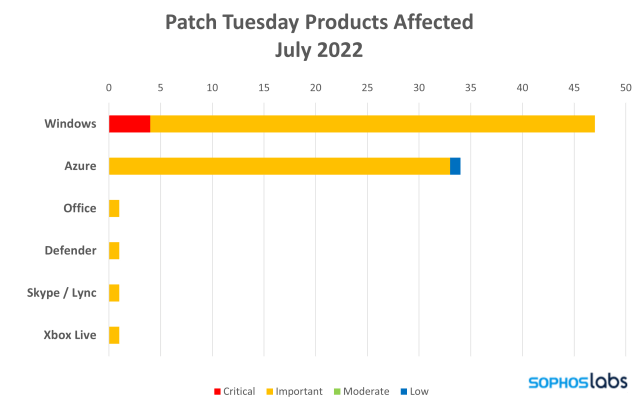

Microsoft publicó el martes parches para 85 vulnerabilidades en seis familias de productos de Microsoft. Todas ellas, excepto seis, tienen una calificación de gravedad importante, y una vez más la mayoría (47) afectan a Windows. Azure constituye la mayor parte del resto, con 34 parches y Edge, Office, Defender y Xbox Live reciben una actualización cada uno. Tres de los parches de divulgación de información de gravedad importante proceden de terceros: dos de AMD y uno de HackerOne. Una vulnerabilidad de elevación de privilegios de clase importante, que afecta a Windows, está actualmente siendo explotado activamente. También se incluye en la colección de este mes un aviso relacionado con la tan esperada función Windows Autopatch de Redmond.

Este mes sólo hay cuatro vulnerabilidades críticas, todas ellas para Windows, y todas ellas están catalogadas como poco probables de ser explotadas. El único problema identificado como realmente explotado, CVE-2022-22047, afecta al servicio de subsistema de tiempo de ejecución de cliente/servidor (CSRSS); se describe como un problema de elevación de privilegios de clase Importante de complejidad de ataque potencialmente baja, que requiere privilegios bajos y ninguna interacción del usuario, y que afecta tanto a las instalaciones del cliente como del servidor. Como tal, los administradores deberían considerar que vale la pena abordar este problema cuanto antes.

Los dos parches originados por AMD están relacionados con el propio boletín AMD-SB-1037 del fabricante de chips, publicado también el martes. Ese boletín aborda Retbleed, un ataque de ejecución especulativa que afecta a ciertos procesadores de AMD e Intel. Retbleed es, a su vez, una variación de un ataque de canal lateral de sincronización de la microarquitectura Spectre. Retbleed explota una defensa de seguridad llamada retponline, que fue desarrollada para contrarrestar los ataques de tipo Spectre, pero que se sabe que es potencialmente vulnerable a este tipo de ataque desde hace años. (Intel, que también es vulnerable, también está publicando información de asesoramiento esta semana. Los parches de Microsoft de hoy no incluyen esa información).

Aparte del gran volumen de parches de Azure, algunos problemas abordados en julio destacan por la proximidad de Black Hat. Entre los diversos investigadores que informan regularmente de los problemas a Microsoft, Cheng-Da “Orange” Tsai de Devcore, que a principios de este año reveló la serie de vulnerabilidades de Exchange que se convirtieron en ProxyLogon, se le atribuyen tres hallazgos de IIS de gravedad importante en la colección de parches de este mes. Hablará sobre la desestabilización de la tabla hash de IIS en la conferencia del próximo mes.

Los números

- Total de CVE de Microsoft: 82

- Total de CVE de terceros que también se incluyen en la actualización: 3

- Divulgados públicamente: 0

- Explotados públicamente: 1

- Explotación detectada: 1 (tanto en las versiones más antiguas como en las más recientes del producto)

- Explotación más probable: 5 (tanto en las versiones más antiguas como en las más recientes del producto)

- Gravedad

- Crítica: 4

- Importante: 80

- Baja: 1

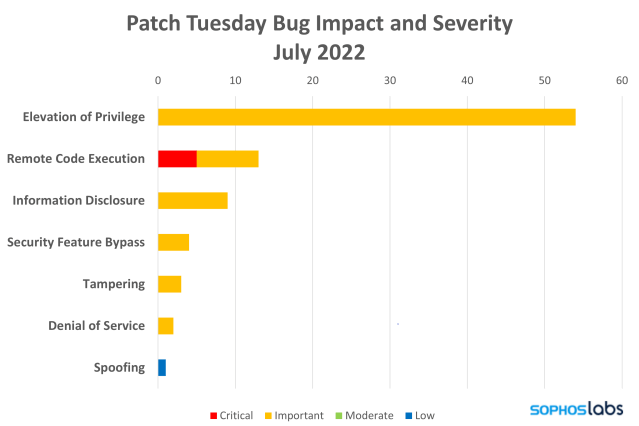

- Impacto

- Elevación de privilegios: 54

- Ejecución remota de código: 12

- Divulgación de información: 9

- Manipulación: 3

- Denegación de servicio: 2

- Suplantación de identidad: 1

- Productos

- Microsoft Windows: 47

- Azure: 34

- Microsoft Office: 1

- Defender: 1

- Skype / Lync: 1

- Xbox Live: 1

Vulnerabilidades notables

Elevación de privilegios en Windows CSRSS (CVE-2022-22047)

Esta es una de las tres vulnerabilidades de elevación de privilegios que afectan al subsistema de tiempo de ejecución del servidor cliente de Windows (CSRSS). Las tres se describen como de complejidad de ataque potencialmente baja, que requiere pocos privilegios y ninguna interacción del usuario, y afectan tanto a las instalaciones del cliente como del servidor. Y lo que es más importante, también es la única vulnerabilidad que se dice que está siendo explotada activamente en el momento de la publicación. Aunque no hemos visto ningún código de prueba de concepto a partir de la publicación y está calificada como “Importante”, estos factores hacen que sea una vulnerabilidad que los administradores deberían abordar más pronto que tarde y lo mejor es abordar las tres vulnerabilidades CSRSS a la vez.

Vulnerabilidad de manipulación de Microsoft Defender for Endpoint (CVE-2022-33637)

Como clase de vulnerabilidad, la manipulación está representada de forma mucho más prominente de lo habitual en julio, con tres problemas: dos que afectan a Windows y uno que sólo afecta a Microsoft Defender for Endpoint para Linux. La explotación exitosa de esta vulnerabilidad requeriría que un atacante se autenticara en el dispositivo de la consola de gestión y tuviera un token de integración específico.

Vulnerabilidad de la función de evasión de seguridad de BitLocker (CVE-2022-22048)

Está calificada como importante y requiere que un atacante tenga un ataque físico a la máquina objetivo, pero esta vulnerabilidad es capaz de eludir el cifrado de BitLocker en la máquina, incluso si está apagada. Están afectadas tanto las instalaciones de Windows del cliente como las del servidor.

Últimas actualizaciones de la pila de servicios (Aviso ADV990001)

Una actualización de la pila de servicio realiza cambios en el componente que instala las actualizaciones de Windows, así como en la CBS (pila de servicio basada en componentes), otro pilar fundamental del sistema operativo. Por lo general, este tipo de actualizaciones se emiten en respuesta a un problema o una vulnerabilidad recién descubiertos, aunque en este caso lo más probable es que se trate del lanzamiento de la función Windows Autopatch de Microsoft. Dado que la capacidad de instalar otros parches de seguridad puede depender de que la pila de mantenimiento esté actualizada, sugerimos que los administradores den prioridad a la función ADV990001. (Microsoft ofrece un resumen de las actualizaciones de la pila de mantenimiento para aquellos que no estén familiarizados con este componente que se actualiza con poca frecuencia).

Protección de Sophos

| CVE | Sophos Intercept X | Sophos XGS Firewall |

| CVE-2022-22047 | Exp/2222047-A | Exp/2222047-A |

Como todos los meses, si no deseas esperar a que tu sistema despliegue las actualizaciones, puedes descargarlas manualmente desde la web Windows Update Catalog. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando, luego descargua el paquete de actualización acumulativa para la arquitectura y el número de compilación de tu sistema.

Dejar un comentario