Vamos a contar esta historia principalmente a través de imágenes, porque una imagen vale más que 1024 palabras.

Este ciberdelito es un recordatorio visual de tres cosas:

- Es fácil caer en una estafa de phishing si tienes prisa.

- Los ciberdelincuentes no pierden el tiempo en poner en marcha nuevas estafas.

- El 2FA no es la panacea de la ciberseguridad, por lo que hay que estar atento.

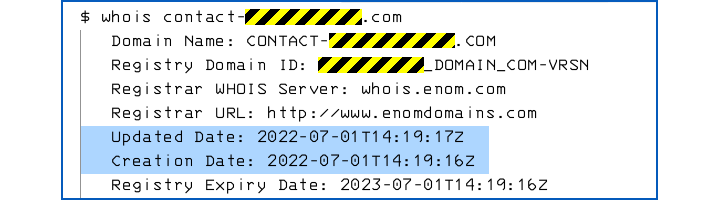

19 minutos

A las 15:19 del 1 de julio, hora del Reino Unido, los ciberdelincuentes que estaban detrás de esta estafa registraron un nombre de dominio genérico e intachable con la forma control-XXXXX.com, donde XXXXX era una cadena de dígitos de aspecto aleatorio, que parecía un número de secuencia o un ID de servidor:

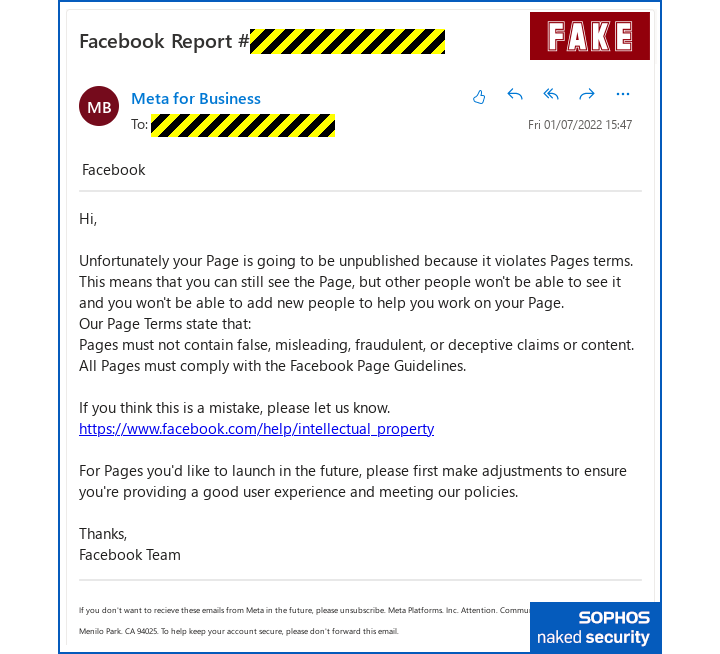

28 minutos más tarde, a las 15:47 (hora del Reino Unido), recibimos un correo electrónico con un enlace a un servidor llamado facebook.control-XXXX.com, en el que se nos informaba de que podría haber un problema con una de las páginas de Facebook de las que nos ocupamos:

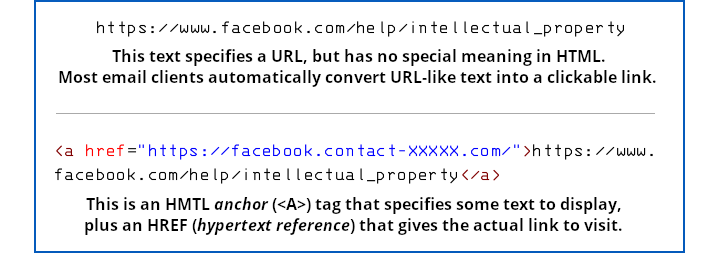

Como puedes ver, el enlace del correo electrónico, resaltado en azul por nuestro cliente de correo electrónico Oulook, parece ir directa y correctamente al dominio facebook.com.

Pero ese correo electrónico no es un correo de texto plano, y ese enlace no es una cadena de texto plano que represente directamente una URL.

En cambio, es un correo electrónico HTML que contiene un enlace HTML en el que el texto del enlace parece una URL, pero en el que el enlace real lleva a la página fraudulenta del delincuente:

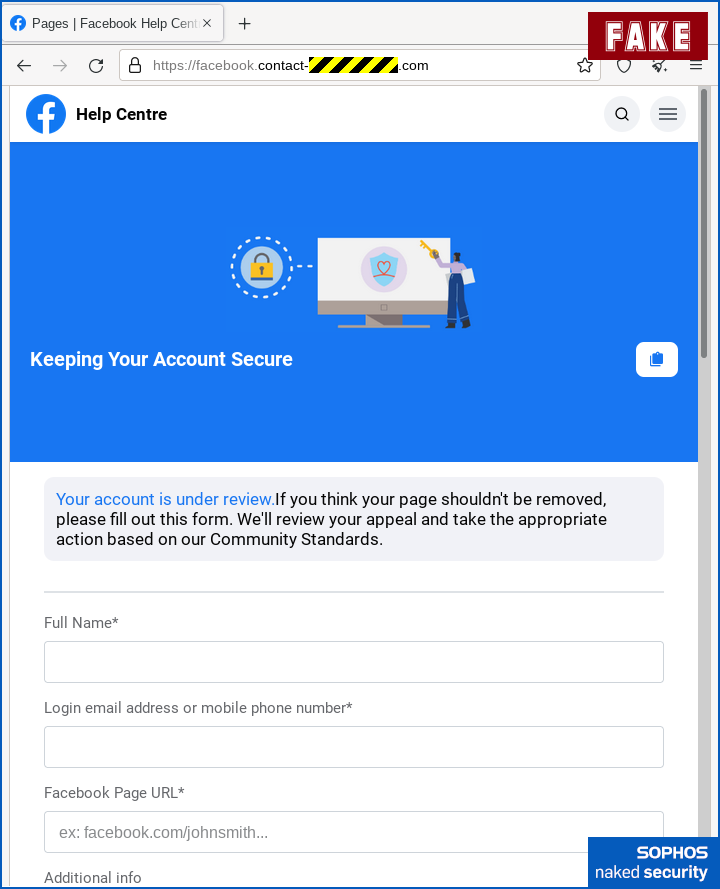

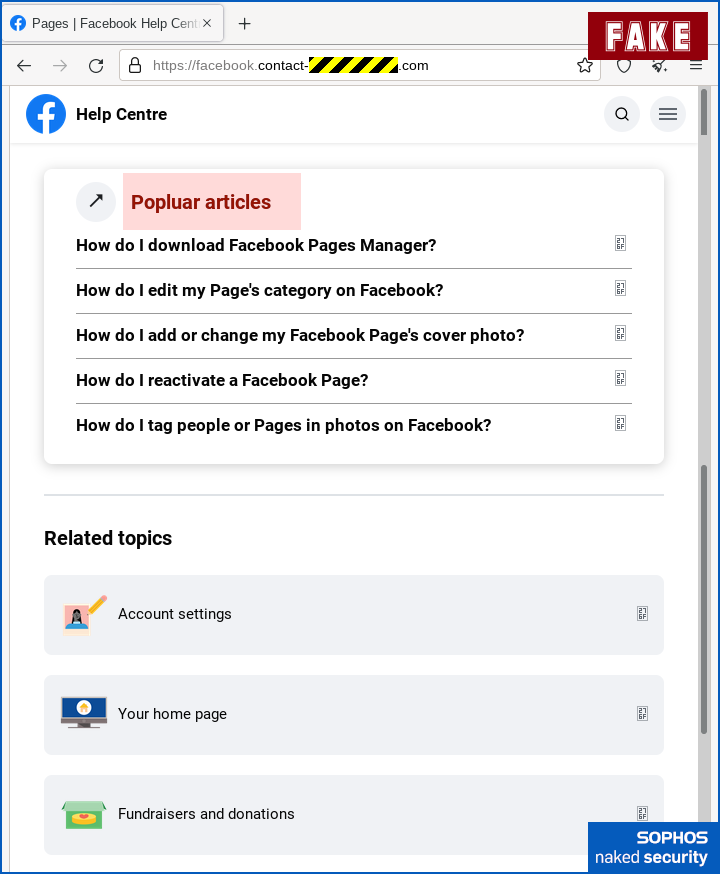

Como resultado, al hacer clic en un enlace que parecía una URL de Facebook nos llevó al sitio falso del estafador:

Aparte de la URL incorrecta, que se disimula con el hecho de que empieza con el texto facebook.contact, por lo que podría pasar por alto si se tiene prisa, no hay ningún error ortográfico o gramatical evidente.

La experiencia y la atención al detalle de Facebook significa que la empresa probablemente no habría omitido el espacio antes de las palabras “If you think”, y no habría utilizado el inusual texto ex para abreviar la palabra “ejemplo”.

Pero estamos dispuestos a apostar que muchos no han notado esos fallos, si no los hubiéramos mencionado aquí.

Si te desplazas hacia abajo (o tiene más espacio que nosotros para las capturas de pantalla), podrías haber detectado un error tipográfico más adelante, en el contenido que los ciberdelincuentes añadieron para intentar que la página pareciera útil.

O puede que no. Hemos resaltado el error ortográfico para ayudarte a encontrarlo:

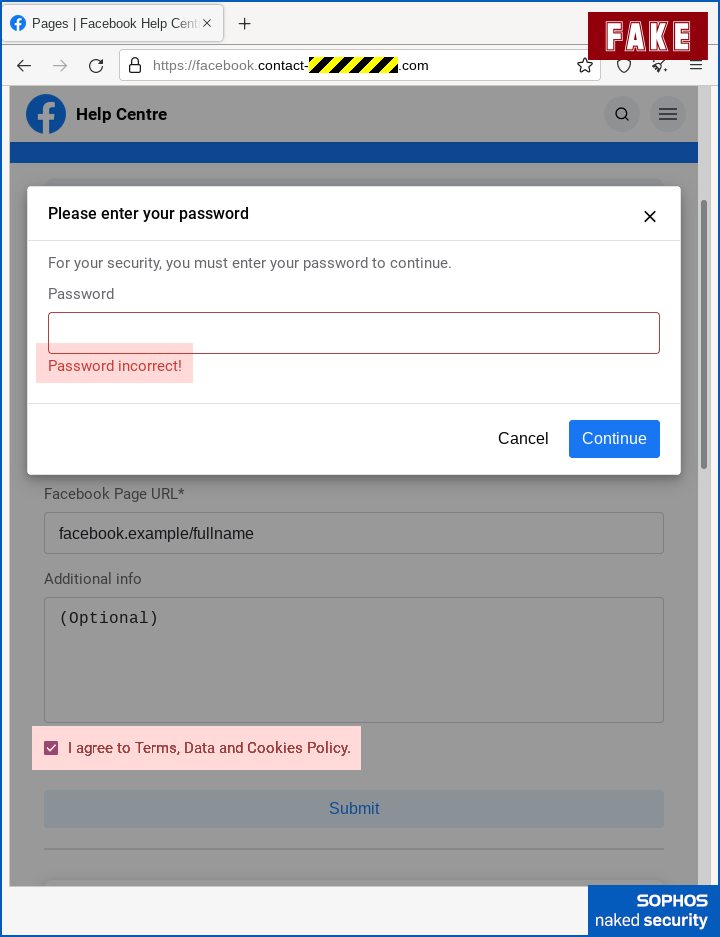

A continuación, los delincuentes nos pidieron nuestra contraseña, algo que normalmente no forma parte del flujo de trabajo de este tipo de sitios web, pero pedirnos que nos autentifiquemos no es del todo descabellado:

Hemos resaltado el mensaje de error “Contraseña incorrecta”, que aparece independientemente de lo que se escriba, seguido de una repetición de la página de la contraseña, que entonces acepta lo que se escriba.

Este es un truco muy común que se utiliza hoy en día, y suponemos que se debe a que hay un viejo consejo de ciberseguridad que sigue dando vueltas y que dice: “Poner deliberadamente la contraseña incorrecta la primera vez, lo que expondrá instantáneamente a los sitios de estafa porque no conocen tu contraseña real y por lo tanto se verán obligados a aceptar la falsa”.

Para ser claros, este NUNCA ha sido un buen consejo, sobre todo cuando tienes prisa, porque es fácil escribir una contraseña “incorrecta” que es innecesariamente similar a la real, como sustituir pa55word! por una cadena como pa55pass! en lugar de pensar en algo no relacionado como 2dqRRpe9b.

Además, como deja claro este sencillo truco, si tu “precaución” consiste en estar atento a un aparente fallo seguido de un aparente éxito, los estafadores acaban de engañarte con una falsa sensación de seguridad.

También destacamos que los ciberdelincuentes añadieron deliberadamente una casilla de consentimiento ligeramente molesta, sólo para dar a la experiencia un barniz de formalidad oficial.

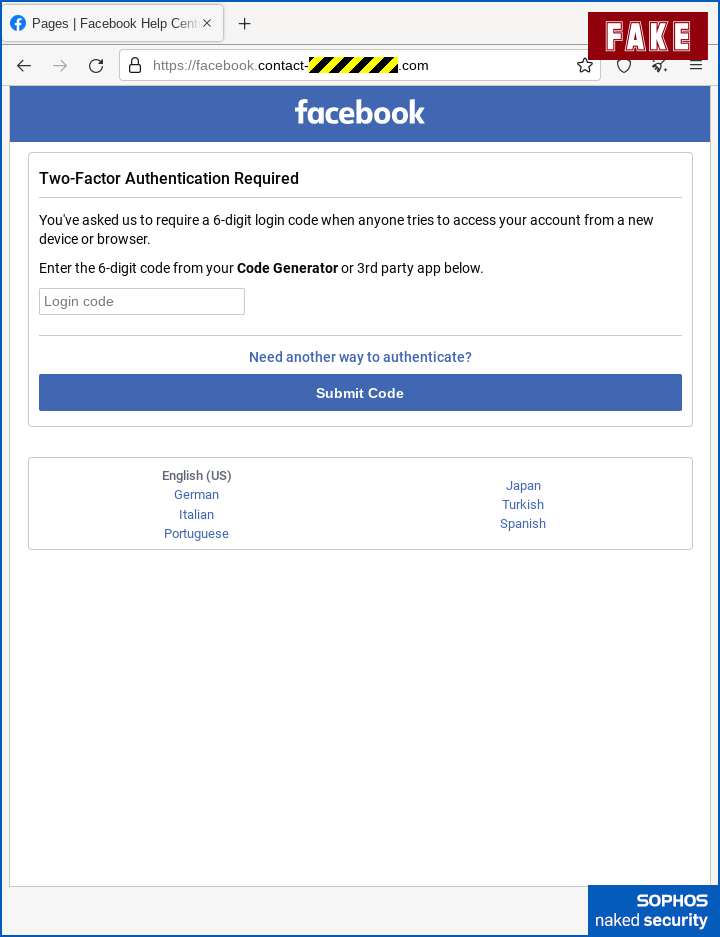

Ahora que has entregado a los estafadores tu nombre de cuenta y contraseña, te piden inmediatamente el código 2FA que muestra tu aplicación de autenticación, lo que teóricamente da a los delincuentes entre 30 segundos y unos minutos para utilizar el código de un solo uso en un intento fraudulento de inicio de sesión en Facebook:

Incluso si no utilizas una aplicación de autenticación, sino que prefieres recibir los códigos 2FA a través de mensajes de texto, los delincuentes pueden provocar un SMS a tu teléfono simplemente iniciando el inicio de sesión con tu contraseña y luego haciendo clic en el botón para enviarte un código.

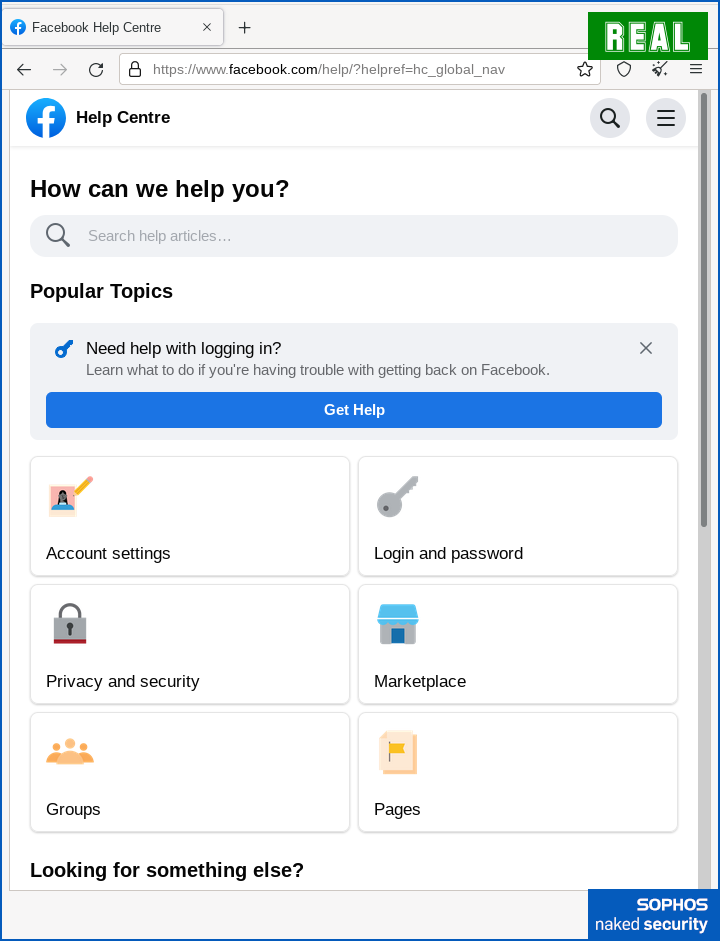

Por último, en otro truco común en estos días, los delincuentes suavizan el desmontaje, por así decirlo, redirigiéndote casualmente a una página legítima de Faceook.

Esto da la impresión de que el proceso ha terminado sin ningún problema del que preocuparse:

¿Qué hacer?

No caigas en este tipo de estafas.

- No utilices los enlaces de los correos electrónicos para llegar a las páginas oficiales de “apelación” en las redes sociales. Aprende dónde ir ti mismo, y mantén un registro local (en papel o en tus marcadores), para no tener que utilizar nunca los enlaces web de los correos electrónicos, sean auténticos o no.

- Comprueba cuidadosamente las URL de los correos electrónicos. Un enlace con un texto que parece una URL no es necesariamente la URL a la que te dirige el enlace. Para encontrar el verdadero enlace de destino, pasa el ratón por encima del enlace (o toca y mantén el enlace en tu teléfono móvil).

- Comprueba cuidadosamente los nombres de dominio de los sitios web. Cada carácter importa, y la parte comercial de cualquier nombre de servidor está al final (la parte derecha en los idiomas europeos que van de izquierda a derecha), no al principio. Si soy propietario del dominio dodgy.example, puedo poner al principio el nombre de la marca que quiera, como visa.dodgy.example o whitehouse.gov.dodgy.example. Esos son simplemente subdominios de mi dominio fraudulento, y tan poco fiables como cualquier otra parte de dodgy.example.

- Si el nombre del dominio no es claramente visible en tu teléfono móvil, considera la posibilidad de esperar hasta que puedas utilizar un navegador de escritorio normal, que suele tener mucho más espacio en la pantalla para revelar la verdadera ubicación de una URL.

- Considera utilizar un gestor de contraseñas. Los gestores de contraseñas asocian los nombres de usuario y las contraseñas de acceso a servicios y URL específicos. Si acabas en un sitio impostor, por muy convincente que parezca, tu gestor de contraseñas no se dejará engañar porque reconoce el sitio por su URL, no por su apariencia.

- No tengas prisa por introducir tu código 2FA. Utiliza la interrupción de tu flujo de trabajo (por ejemplo, el hecho de que tengas que desbloquear tu teléfono para acceder a la aplicación generadora de códigos) como una razón para comprobar esa URL una segunda vez, sólo para estar seguro, de estar seguro.

Recuerda que los estafadores de phishing se mueven muy deprisa hoy en día para poder secuestrar nuevos nombres de dominio tan rápido como puedan.

Lucha contra sus prisas tomándote tu tiempo.

Recuerda estos dos refranes: Para. Piensa. Conecta.

Y después de parar y pensar: En caso de duda, no lo hagas.

Dejar un comentario