Durante el fin de semana, varios investigadores de seguridad se dieron cuenta que un actor de amenazas desconocido ha estado difundiendo un documento de Word malicioso que parece invocar una vulnerabilidad no revelada anteriormente en Microsoft Office. La vulnerabilidad permite que el documento malicioso abra una URL y comience una cadena de infección.

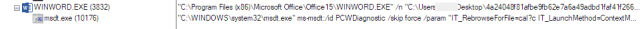

El proceso de infección aprovecha la utilidad de Windows msdt.exe, que se utiliza para ejecutar varios paquetes de solución de problemas de Windows. El documento malicioso que abusa de esta herramienta la invoca sin la interacción del usuario, y supuestamente puede ejecutarse incluso si sólo se obtiene una “vista previa” del documento en el Explorador de Windows (pero sólo si se trata de un archivo RTF).

El investigador Kevin Beaumont ha publicado un estudio de cómo se desarrolla el ataque (lo ha llamado “Follina”) y ha enlazado a otros ejemplos de documentos maliciosos que los investigadores han encontrado en los últimos días, algunos de los cuales se remontan a marzo.

Cómo funciona el exploit

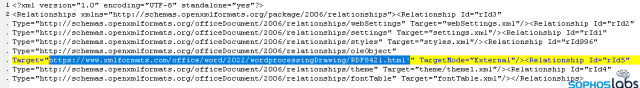

El script del documento de Word malicioso llama a un archivo HTML desde una URL remota. Los atacantes eligieron utilizar el dominio xmlformats[.]com, probablemente porque tiene un aspecto muy similar al dominio legítimo openxmlformats.org utilizado en la mayoría de los documentos de Word.

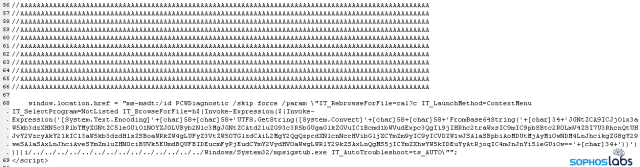

Ese archivo HTML contiene un bloque de código con características extrañas: 6324 bytes basura (61 líneas de filas comentadas de 100 caracteres “A”), seguidas de un script ligeramente ofuscado que, en un momento dado, descargó y ejecutó una carga útil.

Según mis compañeros de los laboratorios, es posible que no hayamos visto la cadena completa de acontecimientos relacionados con las muestras que se han hecho públicas. Pero hay medidas de mitigación que puedes tomar de inmediato para evitar que se utilice contra ti (o contra las máquinas que administras).

Detección y orientación

Como el correo parece ser un vector de amenaza, los productos de Sophos detectarán el archivo adjunto bajo el nombre de detección CXmail/OleDl-AG, cuando esté incrustado en un mensaje. Además, hemos lanzado la detección Troj/DocDl-AGDX para las variantes conocidas de los maldocs (y el HTML que traen). El equipo de detección de comportamiento también está actualizando nuestras reglas para mejorar nuestra protección en profundidad y vigilar la actividad.

Seguiremos trabajando en esto y estaremos atentos a muestras adicionales o al abuso de este novedoso exploit, y planeamos publicar más información sobre el fallo en los próximos días.

Agradecimientos

SophosLabs agradece los esfuerzos de Richard Cohen, Gabor Szappanos, Ronny Tijink y Michael Wood, que han coordinado los esfuerzos internos para rastrear y contrarrestar el fallo Follina, y a los investigadores externos que lo han puesto en conocimiento de la comunidad de seguridad.

Dejar un comentario