El martes de parches de mayo de 2022 es relativamente bajo en peligrosidad. Microsoft parchea 74 vulnerabilidades esta vez. La gran mayoría están calificadas como Importantes, afectando 60 de los 74 fallos a Windows.

Curiosamente, dos de las vulnerabilidades críticas de este mes son problemas de elevación de privilegios relacionados con Active Directory y Kerberos. Dada la posibilidad de que vulnerabilidades como éstas sean explotadas como parte de ataques de movimiento lateral en ataques de red, éstas deberían ser tratadas con prioridad, junto con los otros seis fallos críticos, que caen en la combinación más típica de vulnerabilidad crítica de ejecución remota de código.

En cifras

- Total de nuevos CVE de Microsoft: 74

- Divulgados públicamente: 3

- Explotados públicamente: 1

- Explotación más probable: 11 (tanto antiguas como nuevas)

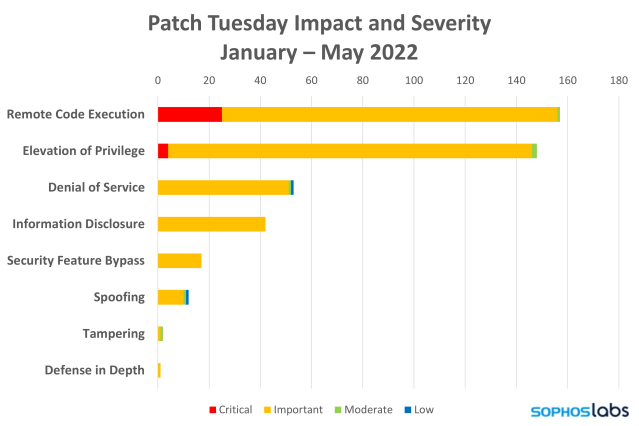

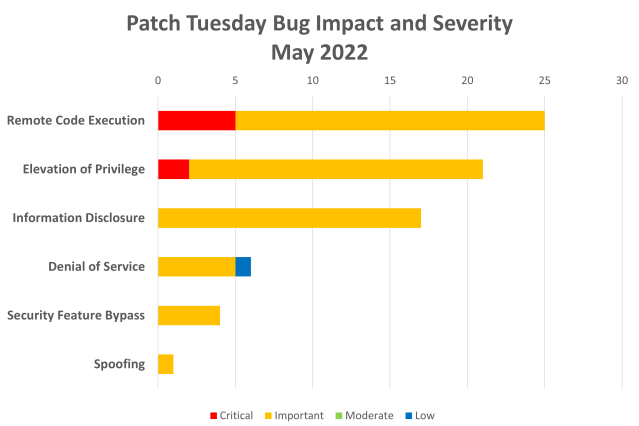

- Gravedad:

- Crítico: 7

- Importante: 66

- Baja: 1

- Impacto:

- Ejecución remota de código: 25

- Elevación de privilegios: 21

- Revelación de información: 17

- Negación de servicio: 6

- Evasión de funciones de seguridad: 4

- Suplantación de identidad: 1

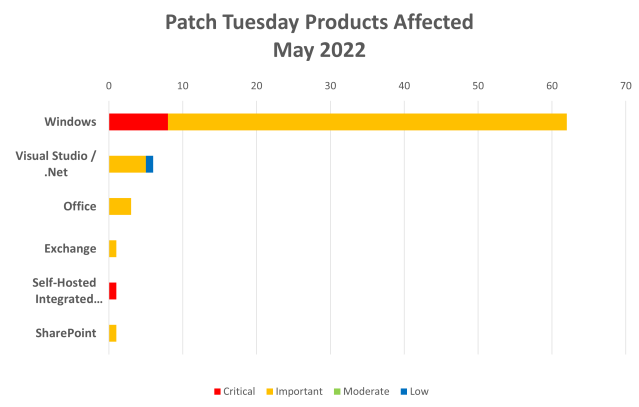

- Productos

- Microsoft Windows: 62

- Visual Studio y .NET: 6

- Microsoft Office: 3

- Microsoft Exchange: 1

- Self-Hosted Integrated Runtime: 1

- SharePoint: 1

Vulnerabilidades destacables

Vulnerabilidad de denegación de servicio en Windows Hyper-V

Esta vulnerabilidad, CVE-2022-22713, es destacable ya que está listada como “Publicly Disclosed but not Exploited” en el momento de su publicación. También aparece como “Explotación menos probable”. Es una de las tres vulnerabilidades de este mes relacionadas con Hyper-V. Las tres vulnerabilidades de Hyper-V están clasificadas como Importantes. Las otras dos son una elevación de privilegios (EoP) y una evasión de funciones de seguridad.

CVE-2022-26923 Vulnerabilidad de elevación de privilegios en los servicios de dominio de Active Directory y CVE-2022-26931 Vulnerabilidad de elevación de privilegios en Windows Kerberos

Estas dos vulnerabilidades son destacables como vulnerabilidades EoP calificadas como “Críticas”. La vulnerabilidad de Active Directory, CVE-2022-26923, también es destacable como una de las vulnerabilidades de “Explotación más probable” de este mes. Aunque se trata de vulnerabilidades EoP y no de ejecución remota de código (RCE), definitivamente vale la pena darles prioridad debido a los riesgos que podrían ser utilizadas como parte de un ataque de red para obtener el control del entorno de Active Directory y crear cuentas de alto privilegio que pueden ser utilizadas para mantener la persistencia, participar en el movimiento lateral y lanzar ataques adicionales en la red.

Vulnerabilidades de ejecución remota de código LDAP

Estas vulnerabilidades destacan como vulnerabilidades RCE que afectan a LDAP, que forma parte de la infraestructura de Active Directory. Este mes hay un total de 10 RCEs de LDAP, todas calificadas como importantes. Ninguna de ellas ha sido divulgada o explotada públicamente y están marcadas como “Explotación menos probable”. También vale la pena observar estas vulnerabilidades junto con las vulnerabilidades de Active Directory y Kerberos mencionadas anteriormente. También vale la pena recordar el grupo de vulnerabilidades LDAP, Active Directory y DNS del mes pasado.

En conjunto, las publicaciones de parches de estos dos últimos meses indican que las organizaciones deben tener especial cuidado en probar y priorizar los parches para sus servidores e infraestructura de Active Directory.

Protección de Sophos

| Vulnerabilidad | Sophos Intercept X | Sophos XGS Firewall |

| CVE-2022-26925 | AV: ATK/PetitP-A | AV: ATK/PetitP-A |

| CVE-2022-29104 | AV: Exp/2229104-A | AV: Exp/2229104-A |

Como todos los meses, si no quieres esperar a que tu sistema se actualice automáticamente, puedes descargarlas manualmente desde la web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación de tu sistema.

Dejar un comentario