Probabilmente avrete già sentito parlare del principio KISS: Keep It Simple and Straightforward.

Nella sicurezza informatica, il principio KISS è una lama a doppio taglio.

Da un lato il KISS migliora la sicurezza quando il tuo team IT evita di esprimersi con il suo gergo e semplifica la comprensione di attività complesse ma importanti, dall’altro riduce la sicurezza quando i criminali evitano errori banali che tradirebbero il loro gioco.

Ad esempio, la maggior parte delle truffe di phishing che riceviamo sono facili da individuare perché contengono almeno uno, e spesso diversi, errori molto evidenti.

Loghi errati, grammatica incomprensibile, totale ignoranza sulla nostra identità online, strani errori di ortografia, punteggiatura assurda!!!! o scenari bizzarri (no, il tuo spyware di sorveglianza sicuramente non ha catturato video dal vivo attraverso il nastro isolante nero che abbiamo incollato sulla nostra webcam) …

…tutti questi ci portano istantaneamente e infallibilmente al pulsante [Elimina].

Se non conosci il nostro nome, non conosci la nostra banca, non sai quali lingue parliamo, non conosci il nostro sistema operativo, non sai come si scrive “rispondi subito”, se non ti rendi conto che Riyadh non è una città in Austria, non ci farai cliccare.

Come abbiamo spesso esortato su Naked Security, se spammer, truffatori, phisher o altri criminali informatici commettono il tipo di errore che rivela il loro gioco, assicurati di fargliela pagare eliminando i loro messaggio all’istante.

KISS, chiaro e semplice

A volte, tuttavia, riceviamo esempi di phishing che, dobbiamo ammettere a malincuore, sono al di sopra della media.

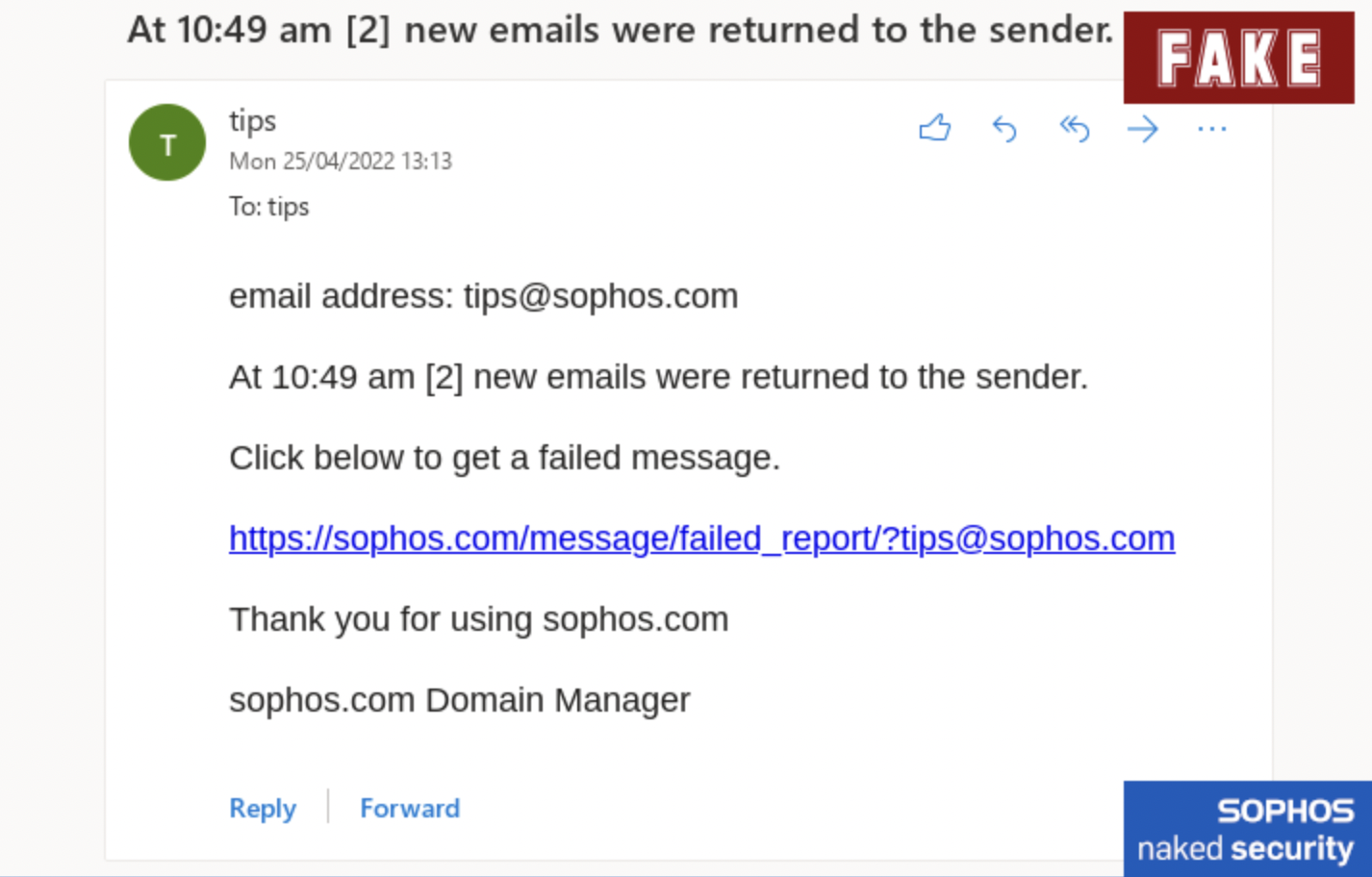

Anche se ci auguriamo che tu possa individuarli facilmente, potrebbero comunque avere buone possibilità di attirare la tua attenzione perché sono abbastanza credibili, proprio come questo:

Alle 10:49 [2] nuove e-mail sono state rispedite al mittente.

Fare clic di seguito per ricevere un messaggio non riuscito.

https://sophos.com/message/failed_report/?tips@sophos.com

Grazie per aver utilizzato sophos.com

sophos.com Domain Manager

OK, la grammatica e l’utilizzo dell’italiano non sono del tutto corretti e il nostro team IT saprebbe che non c’è da fidarsi …

… ma se fossimo un’azienda più piccola e avessimo esternalizzato i nostri servizi IT e di posta elettronica, questo tipo di messaggio potrebbe non essere così fuori luogo.

Inoltre, questi truffatori hanno utilizzato il trucco semplice ed efficace di creare un collegamento cliccabile in cui il testo del collegamento stesso sembra un URL, come se fosse il tuo software di posta elettronica che converte automaticamente un URL di solo testo in un elemento cliccabile.

Naturalmente, l’e-mail non è un testo normale; è HTML, quindi il link offensivo è effettivamente codificato in questo modo…

<a href=”somewheredodgy”>https://sophos.com/nothereatall</a>

…allo stesso modo, ma in modo molto più convincente, di un collegamento e-mail come…

Fai clic <a href=”someweredodgy”>qui</a> per visualizzare il messaggio.

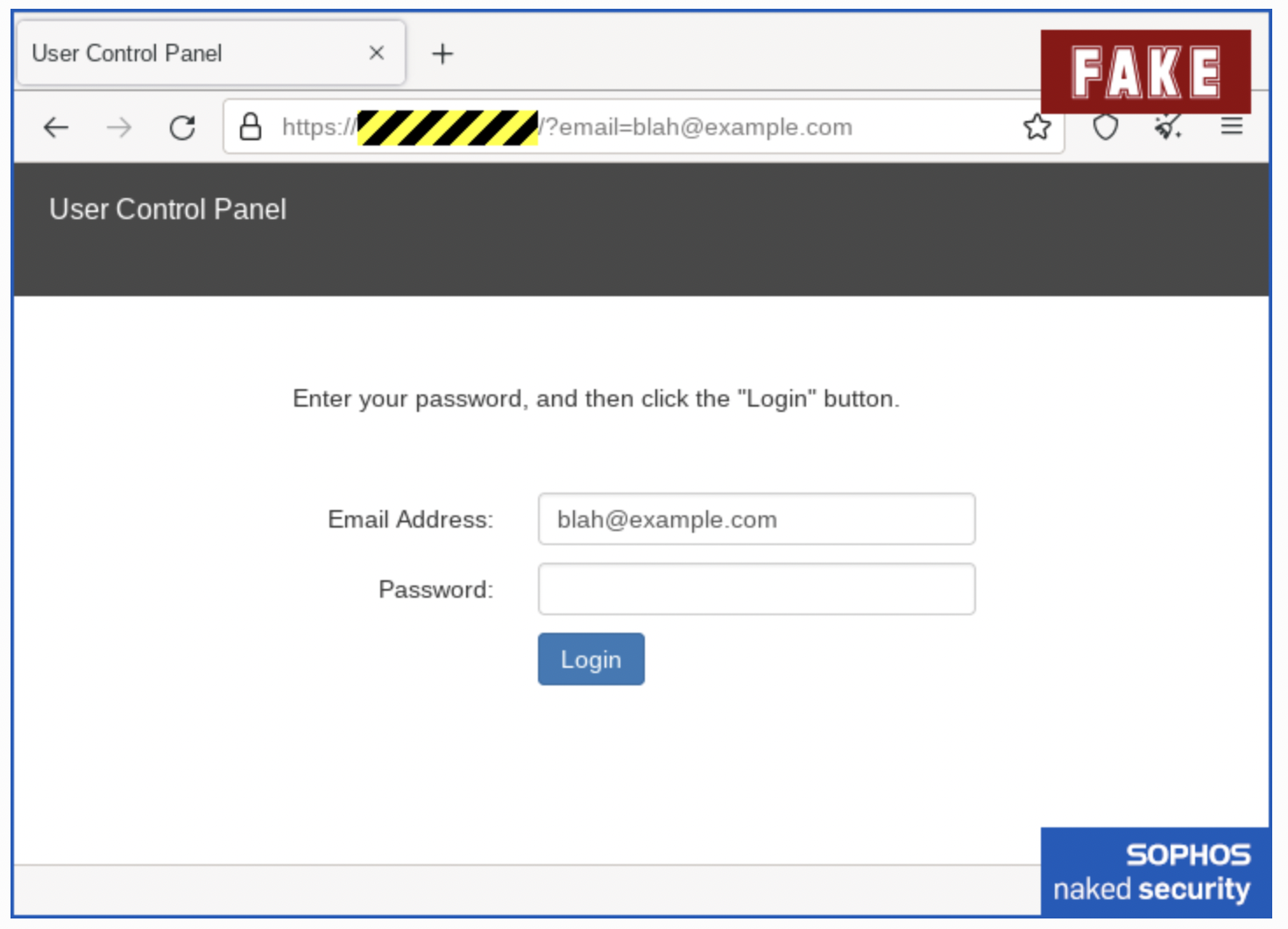

Il link non ti porta a un sito reale, ovviamente; viene deviato su un server che è stato impostato per questa specifica truffa o violato dai truffatori per fungere da portale temporaneo per la raccolta dei loro dati.

Fortunatamente, a questo punto la truffa aderisce al principio KISS con troppo entusiasmo, basandosi su un modulo web così spoglio da essere insolito, ma non contiene ancora errori evidenti a parte l’inaspettato nome del server nella barra dell’indirizzo.

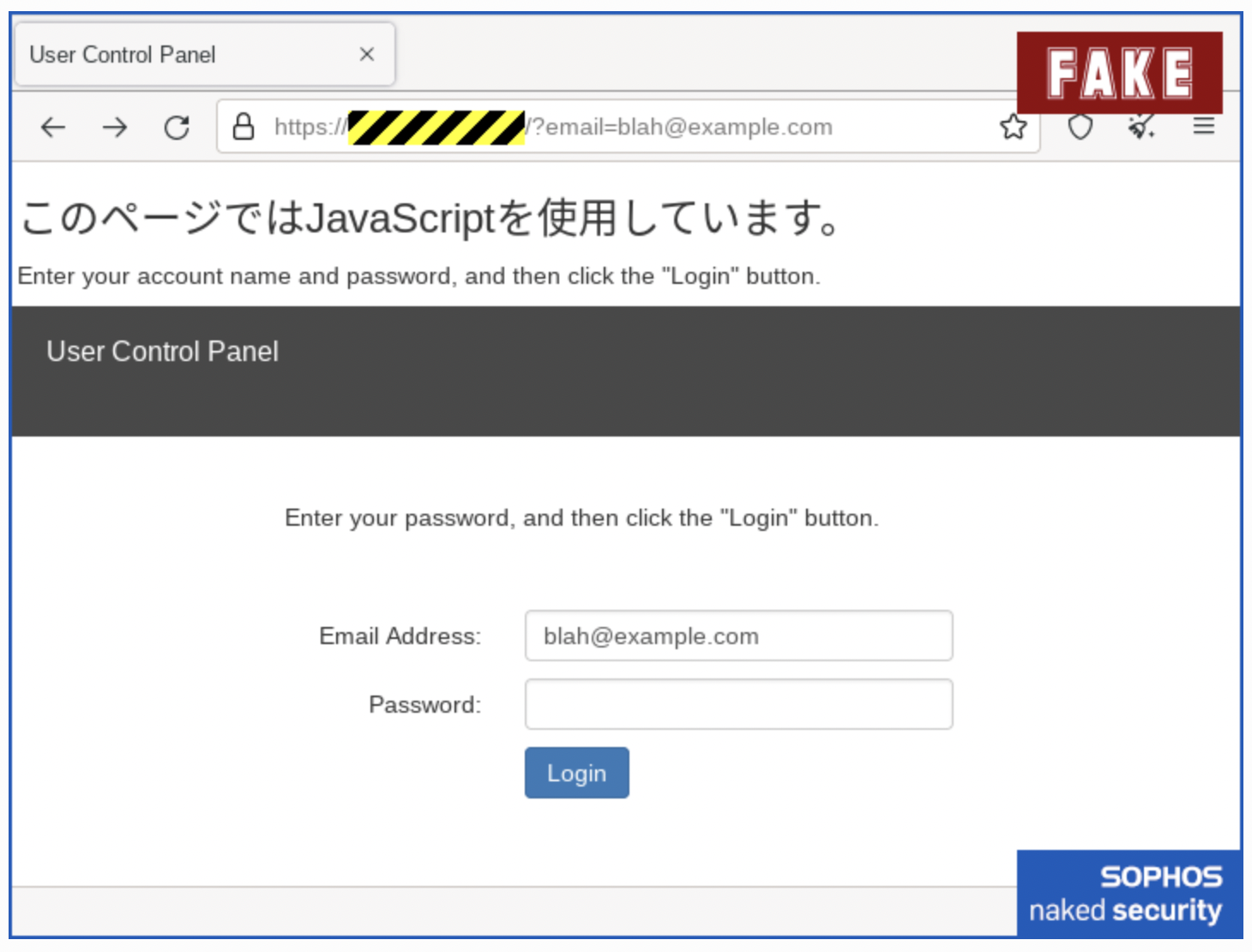

In modo divertente, poiché la società di hosting utilizzata dai criminali ha sede in Giappone, la disattivazione di JavaScript genera un messaggio di errore di cui supponiamo che ai truffatori non importi (o forse non siano stati in grado di modificare), visto che ti rimandano un avviso JavaScript in giapponese.

Ironia della sorte, il modulo web funziona perfettamente senza JavaScript, quindi se dovessi compilare il modulo e fare clic su [Accedi], i truffatori raccoglierebbero comunque il tuo nome utente e password.

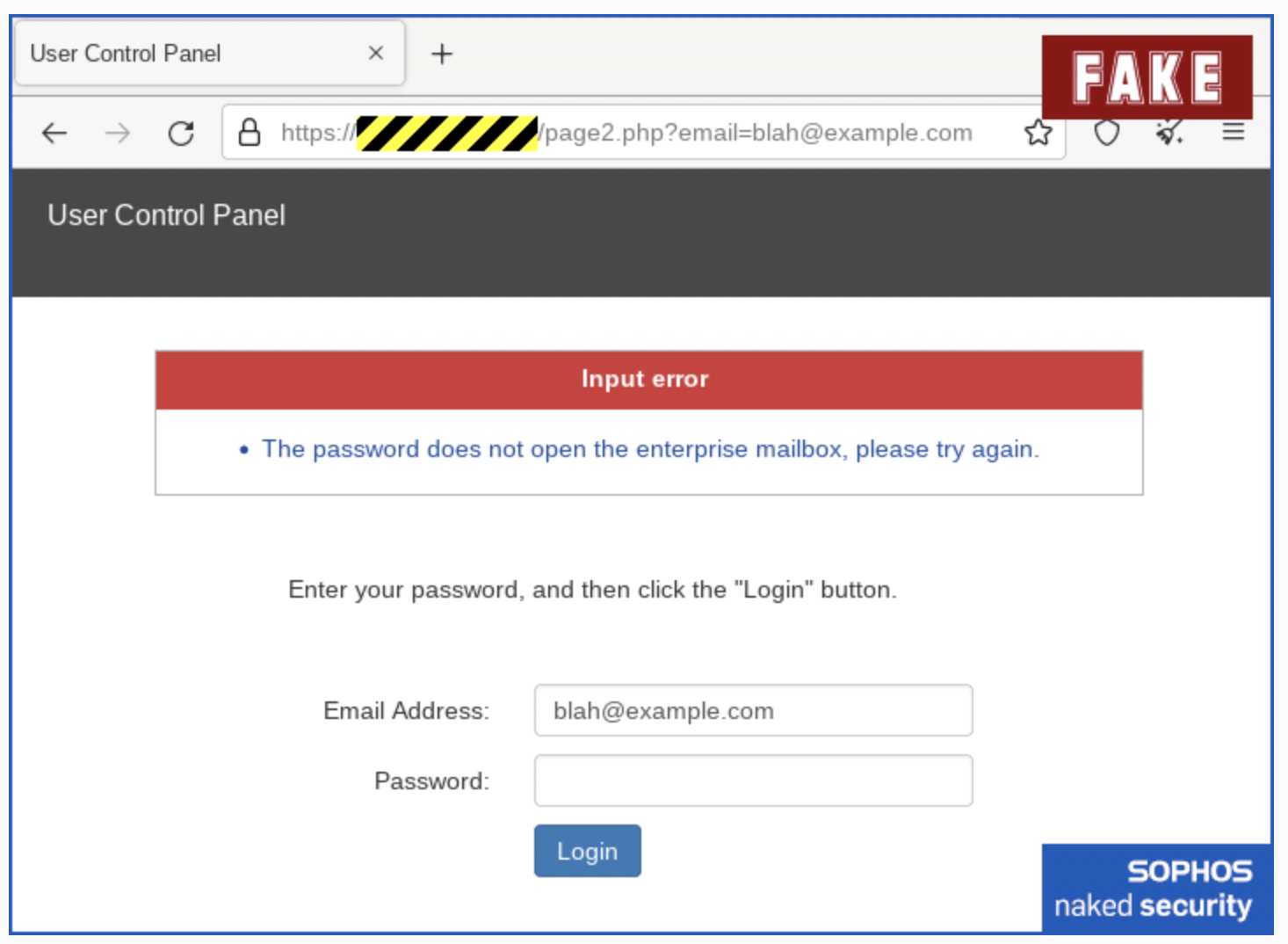

Come spesso vediamo, la pagina truffa evita di dover simulare un accesso credibile presentandoti semplicemente un messaggio di errore, fino a quando non ti arrendi, contatti il tuo team IT o entrambe le cose.

Cosa fare?

- Non fare clic su collegamenti “che offrono aiuto” nelle e-mail o in altri messaggi. Impara in anticipo come trovare messaggi di errore e altre informazioni sulla consegna della posta nel tuo servizio di webmail tramite l’interfaccia webmail stessa, così puoi semplicemente accedere come al solito. Fai lo stesso per i social network e i siti di distribuzione dei contenuti che utilizzi. Se conosci già l’URL giusto da utilizzare, non devi mai fare affidamento su alcun collegamento nelle e-mail, indipendentemente dal fatto che tali e-mail siano reali o false.

- Pensa prima di fare clic. L’e-mail sopra non è palesemente falsa, quindi potresti essere propenso a fare clic sul collegamento, soprattutto se hai fretta. Ma se fai clic per errore, prenditi qualche secondo per fermarti e ricontrollare i dettagli del sito, il che renderebbe chiaro che sei nel posto sbagliato.

- Usa un gestore di password se puoi. I gestori di password ti impediscono di inserire la password giusta nel sito sbagliato, perché non possono suggerire una password per un sito che non hanno mai visto prima.

- Segnala le email sospette al tuo team IT. Anche se sei una piccola impresa, assicurati che tutto il tuo personale sappia dove inviare le email sospette (ad es. cybersec911@example.com). Raramente i truffatori inviano una sola e-mail di phishing a un dipendente e raramente si arrendono se il loro primo tentativo fallisce. Prima qualcuno lancia l’allarme, prima puoi avvisare tutti gli altri.

Quando si tratta di dati personali, siano essi nome utente, password, indirizzo di casa, numero di telefono o qualsiasi altra cosa che ti piace tenere per te, ricorda questa semplice regola: se hai qualche dubbio, non rivelarli.