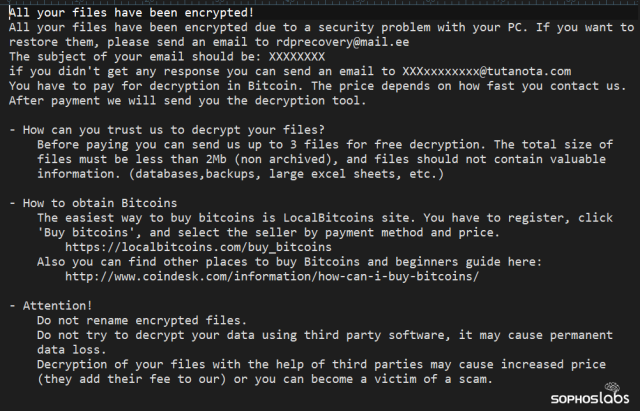

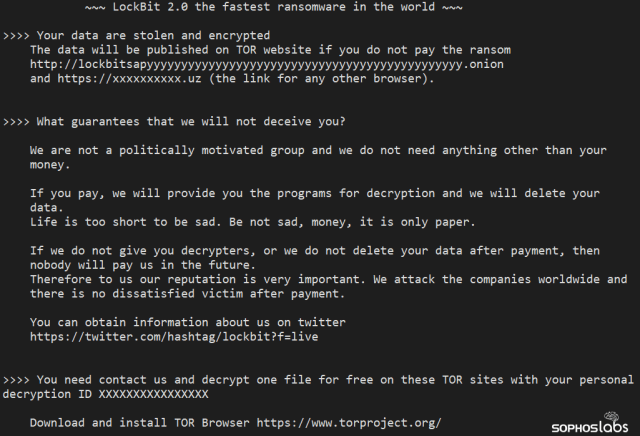

En un ataque en el que grupos de actores de amenazas desconocidos pasaron al menos cinco meses husmeando dentro de la red de una agencia gubernamental regional de EEUU, los datos de registro de comportamiento sugieren que dos o más de estos grupos estuvieron activos antes de que el grupo final desplegara una carga útil de ransomware Lockbit a principios de este año.

A lo largo del período en que los atacantes estuvieron activos en la red del objetivo, instalaron y luego utilizaron el navegador Chrome para buscar (y descargar) herramientas de hacking en el ordenador del “paciente cero”, un servidor, donde realizaron su acceso inicial. Aunque los atacantes borraron muchos registros de eventos de las máquinas que controlaban, no los eliminaron todos.

Sophos fue capaz de reconstruir la narrativa del ataque a partir de esos registros no intervenidos, que proporcionan una visión detallada de las acciones de un atacante no especialmente sofisticado, pero sí con éxito.

Por ejemplo, los registros muestran que los atacantes instalaron varias herramientas comerciales de acceso remoto en los servidores y ordenadores de sobremesa accesibles. Parecían preferir la herramienta de gestión de TI ScreenConnect, pero más tarde cambiaron a AnyDesk en un intento de evadir nuestras contramedidas. También encontramos registros de descarga de varias herramientas de escaneo RDP, de explotación y de fuerza bruta de contraseñas, y registros de usos exitosos de esas herramientas, por lo que el escritorio remoto de Windows también estaba en el menú.

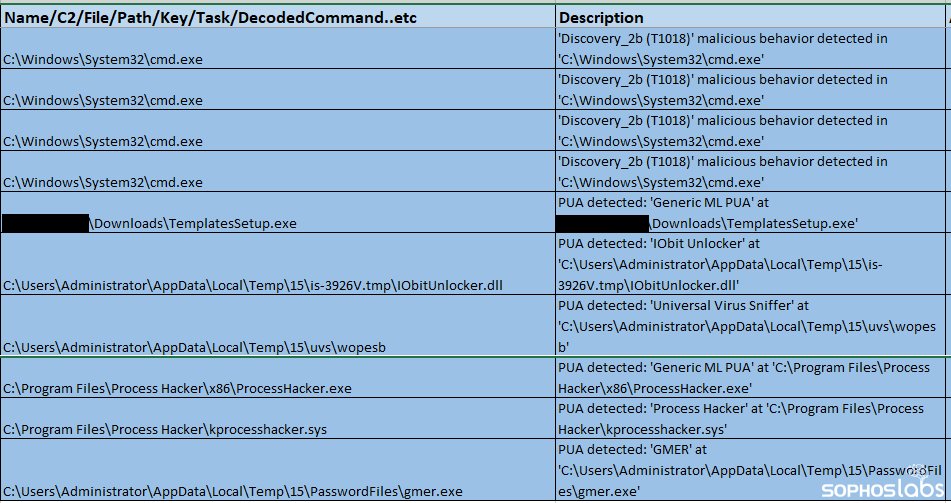

Además de varios scripts personalizados y archivos de configuración utilizados por las herramientas de hacking que los atacantes instalaron, encontramos una amplia variedad de otro software malicioso, desde forzadores brutos de contraseñas, a criptomineros, a versiones piratas de software comercial de cliente VPN. También había pruebas de que los atacantes utilizaban herramientas gratuitas como PsExec, FileZilla, Process Explorer o GMER para ejecutar comandos, mover datos de una máquina a otra y matar o subvertir los procesos que obstaculizaban sus esfuerzos.

Lo más importante es que los técnicos que gestionan la red objetivo dejaron desactivada una función de protección después de haber realizado el mantenimiento. Como resultado, algunos sistemas quedaron vulnerables al sabotaje de los atacantes, que deshabilitaron la protección de endpoints en los servidores y en algunos ordenadores de sobremesa. Sin protección, los atacantes instalaron ScreenConnect para disponer de un método de acceso remoto de reserva, y luego se movieron rápidamente para exfiltrar archivos de los servidores de archivos de la red al proveedor de almacenamiento en la nube Mega.

Con el tiempo, descubrimos que las tácticas de los atacantes cambiaban, en algunos casos de forma tan drástica que parecía que un atacante con habilidades muy diferentes se había unido a la contienda. La naturaleza de la actividad recuperada de los registros y archivos del historial del navegador en el servidor comprometido nos dio la impresión de que los actores de la amenaza que primero irrumpieron en la red no eran expertos, sino novatos, y que más tarde pueden haber transferido el control de su acceso remoto a uno o más grupos diferentes y más sofisticados que, finalmente, entregaron la carga útil del ransomware.

Reconstruyendo el ataque a partir de los registros

Los atacantes suelen borrar los datos de registro para ocultar sus huellas, y este incidente no fue una excepción: los atacantes borraron manualmente casi todos los datos de registro aproximadamente un mes antes de que los investigadores los descubrieran. Sin embargo, una investigación forense más profunda indica que el compromiso inicial ocurrió casi medio año antes de que los investigadores abrieran su caso. El método de entrada no era nada espectacular: puertos RDP abiertos en un firewall que estaba configurado para proporcionar acceso público a un servidor.

Durante un tiempo, fue una invasión relativamente tranquila. Los atacantes tuvieron un golpe de suerte cuando la cuenta que utilizaron para entrar a través de RDP no sólo era un administrador local en el servidor, sino que también tenía permisos de administrador de dominio, lo que le daba la capacidad de crear cuentas de nivel de administrador en otros servidores y escritorios.

A través de búsquedas en los registros del historial de navegadores y aplicaciones que permanecieron intactos, los analistas de Sophos pudieron construir una imagen de una red mal equipada para resistir este tipo de ataque, y de unos atacantes que parecían haber hecho poca preparación para lo que iban a hacer más allá de conseguir el acceso inicial.

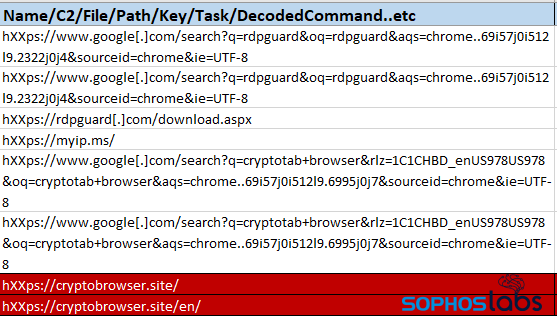

Al realizar el análisis posterior al ataque, los analistas de Sophos determinaron que los atacantes utilizaron los servidores que controlaban dentro de la red del objetivo para realizar búsquedas en Google de diversas herramientas de piratería.

En algunos casos, seguir los resultados de la búsqueda de estas herramientas llevó a los atacantes a una variedad de sitios de descarga sospechosos. Las redes publicitarias cuyos banners aparecen en estos sitios parecen haber generado anuncios emergentes que ofrecían la descarga de una aplicación potencialmente no deseada mientras los atacantes reunían torpemente una selección de herramientas de ataque, enturbiando aún más el panorama y dejando el servidor infectado con adware, y el historial del navegador atestado de redirecciones.

Los rastros forenses dejados parecen mostrar la imagen de un atacante novato haciendo un poco de entrenamiento en el trabajo – intentando la instalación de herramientas (después de buscarlas en Google), abriendo archivos de texto al azar, y ejecutando un número sorprendente de pruebas de velocidad, pero no avanzando hacia un objetivo particular u operando con gran urgencia.

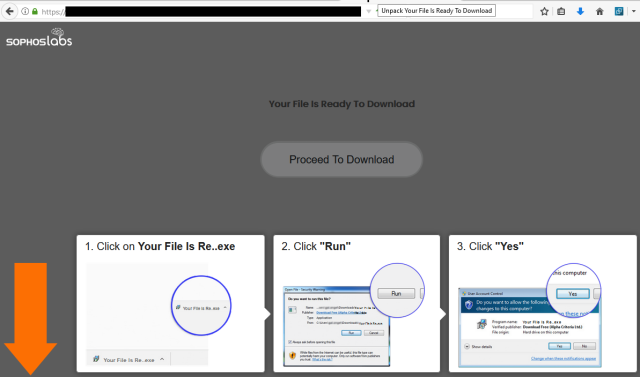

Los datos de registro que han sobrevivido indican que el atacante dejaba el servidor sin preocuparse durante días, inesperadamente (y de forma contraintuitiva) durante los períodos de vacaciones en Estados Unidos. Cuando estaba en el sistema, el atacante parecía depender en gran medida de la variedad de los servicios públicos de intercambio de archivos, cuyos anuncios imitan los enlaces o botones de descarga de archivos en un intento de atraer a los visitantes para que hagan clic en su anuncio en lugar de en el botón de descarga real de la página, un anuncio que normalmente redirige al visitante a un grupo rotativo de sitios que envían software basura.

Algunas de las pruebas demuestran que el atacante hizo clic sin querer en uno de estos anuncios de botones de descarga falsos, o sufrió anuncios popup o popunder que empujaron descargas no deseadas hacia el atacante, que luego instaló el adware, tal vez pensando que era la verdadera copia pirata de una herramienta de hacking que pensaban que estaban descargando. Estas autoinfecciones involuntarias creaban un ruido adicional en los registros.

A diferencia de muchos actores de amenazas que preconfiguran scripts de ataque que, por ejemplo, escanean las redes para determinar una lista de objetivos y luego ejecutan esos scripts para entregar cargas útiles a las máquinas internas, los atacantes durante meses parecían contentarse simplemente con hurgar y ocasionalmente crear una nueva cuenta en la máquina inicial, o en otra. Algunos de los ataques se originaron en la carpeta del escritorio de la cuenta de usuario que los atacantes comprometieron inicialmente, pero otros involucraron cuentas de nivel de administrador que los atacantes crearon con nombres como ASP.NET o SQL.NET.

Pivotando a un ataque más serio

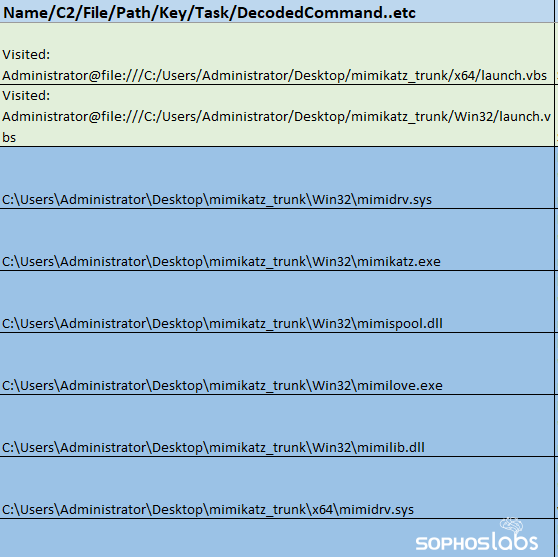

Sin embargo, en el quinto mes de la infiltración, el comportamiento del atacante cambió radicalmente. Después de un paréntesis de tres semanas, los registros indican que un atacante se conectó remotamente e instaló la herramienta de detección de contraseñas Mimikatz. Las protecciones de Sophos lo vieron y limpiaron un primer intento de infección. Desgraciadamente, el departamento de TI no hizo caso de la advertencia, y el posterior intento del atacante de ejecutar Mimikatz a través de una cuenta comprometida tuvo éxito. (Los atacantes también intentaron recopilar credenciales utilizando una herramienta diferente llamada LaZagne).

La aplicación de volcado de credenciales hizo su trabajo, y en un par de días, los atacantes tenían un archivo password.txt en el escritorio de las cuentas de nivel de administrador que habían creado en el servidor comprometido. Esto marca un punto de inflexión en la investigación; en este punto, hay que asumir que cualquier cuenta que haya iniciado sesión en el servidor afectado está realmente comprometida, con las credenciales expuestas.

Y ocurrió algo más: el mismo día que apareció el archivo passwords.txt, alguien decidió hacer un poco de limpieza. El actor de la amenaza inicial, o un actor de la amenaza más reciente, visitó sitios web en busca de instrucciones para desinstalar un minero de monedas malicioso que, anteriormente, se había instalado en el servidor asediado.

Buscar en los datos de registro es un movimiento convencional para un atacante, incluso uno con menos tiempo de permanencia que el atacante en este caso. Borrar los registros elimina información forense útil sobre la intrusión. El atacante utilizó una cuenta comprometida para borrar los registros de WitnessClientAdmin, Windows PowerShell y System. Al final del ataque, no habría registros de eventos anteriores a unas cinco semanas antes del final en el sistema.

El atacante también descubrió la instalación de Sophos en los endpoints y trató (sin éxito) de eliminarlo también, utilizando diversas herramientas como GMER e IOBit Uninstaller. A través de otra cuenta comprometida, el atacante instaló una variedad de herramientas populares de fuerza bruta y proxy, incluyendo NLBrute.

Una lista parcial de las herramientas maliciosas descubiertas en el sistema comprometido incluye lo siguiente. Hay que tener en cuenta que no todas estas herramientas son intrínsecamente maliciosas, ni sorprende encontrarlas en una máquina no infectada.

| Advanced Port Scanner | Busca dispositivos de red |

| AnyDesk | Aplicación de escritorio remoto |

| LaZagne | Permite a los usuarios ver y guardar las credenciales de autenticación |

| Mimikatz | Permite a los usuarios ver y guardar las credenciales de autenticación |

| Process Hacker | Herramienta polivalente para supervisar los recursos del sistema |

| Putty | Emulador de terminal, consola serie, transferencias de archivos en red |

| Remote Desktop Passview | Revela las contraseñas almacenadas en un archivo .rdp por la utilidad RDP de Microsoft |

| ScreenConnect | Aplicación de escritorio remoto |

| SniffPass | Herramienta de supervisión de contraseñas; escucha en el adaptador de red |

| WinSCP | Cliente SFTP/FTP para copiar archivos entre máquinas locales y remotas |

De repente, más de cuatro meses después del compromiso inicial, no sólo los comportamientos de los atacantes son repentinamente más nítidos, más centrados, sino que las ubicaciones de los visitantes maliciosos se han ampliado, con rastros de direcciones IP que indican conexiones tanto de Estonia como de Irán. En última instancia, la red comprometida albergaría visitantes maliciosos desde direcciones IP que se geolocalizan en Irán, Rusia, Bulgaria, Polonia, Estonia y… Canadá. Pero estas direcciones IP pueden haber sido nodos de salida de Tor.

Irónicamente, justo en ese momento, el departamento de TI del objetivo notó que los sistemas estaban “actuando de forma extraña”, reiniciándose repetidamente, posiblemente por orden directa del actor de la amenaza, poco después de destruir los registros de eventos. El departamento de TI comenzó su propia investigación y finalmente desconectó cinco docenas de servidores mientras construía una segmentación de red diseñada para proteger los dispositivos buenos conocidos de los otros. Sin embargo, para reducir las distracciones, el departamento de TI desactivó la protección contra manipulaciones de Sophos.

Las cosas se pusieron frenéticas después de eso. Los últimos diez días de la infección estuvieron llenos de movimientos y contraataques por parte de los atacantes y del departamento de TI. Al octavo día, el equipo de Sophos entró en escena. Hasta el final del último mes natural del ataque, se produjo un flujo constante de actividades de puesta en escena, ya que los atacantes volcaron las credenciales de las cuentas, ejecutaron herramientas de enumeración de la red, comprobaron sus habilidades de RDP y crearon nuevas cuentas de usuario, presumiblemente para darse opciones en caso de ser interrumpidos en ataques posteriores. Los registros se borraron varias veces y las máquinas se reiniciaron durante este periodo.

El primer día del sexto mes del ataque, el atacante hizo su gran movimiento, ejecutando Advanced IP Scanner y comenzando casi inmediatamente el movimiento lateral a múltiples servidores sensibles. Las protecciones de Sophos derribaron varios intentos nuevos de instalación de archivos maliciosos, pero las credenciales comprometidas permitieron al atacante burlar esas protecciones.

En cuestión de minutos, el atacante o los atacantes tenían acceso a un montón de archivos sensibles de personal y de compras, y los atacantes estaban trabajando duro haciendo otro volcado de credenciales.

Al día siguiente, el objetivo se comprometió con Sophos. Los analistas del laboratorio identificaron la dirección 91.191.209.198:4444 como una dirección de teléfono de casa con shellcode relacionado, ahora detectado como ATK/Tlaboc-A y ATK/Shellcode-A. A lo largo de varios días, el equipo de TI y los analistas de Sophos recopilaron pruebas y cerraron rápidamente los servidores que proporcionaban acceso remoto a los atacantes, y trabajaron para eliminar el malware de las máquinas que no habían sido cifradas.

Afortunadamente para el objetivo, en al menos unos pocos equipos, los atacantes no completaron su misión, ya que encontramos archivos que habían sido renombrados con un sufijo de archivo relacionado con el ransomware, pero que no habían sido cifrados. La limpieza en esos casos sólo implicó cambiar el nombre de los archivos para restaurar sus sufijos anteriores.

Orientación y detección

En el transcurso de la investigación, un factor parecía destacar: el equipo informático del objetivo tomó una serie de decisiones estratégicas que permitieron a los atacantes moverse libremente y acceder a los recursos internos sin impedimentos. El despliegue de MFA habría dificultado el acceso de los actores de la amenaza, al igual que una regla de firewall que bloqueara el acceso remoto a los puertos RDP en ausencia de una conexión VPN.

Responder a las alertas, o incluso a las advertencias sobre la reducción del rendimiento, habría evitado que varias etapas del ataque dieran sus frutos. Desactivar funciones como la protección contra manipulaciones en el software de seguridad de los endpoints parecía ser la palanca crítica que los atacantes necesitaban para eliminar completamente la protección y completar su trabajo sin obstáculos.

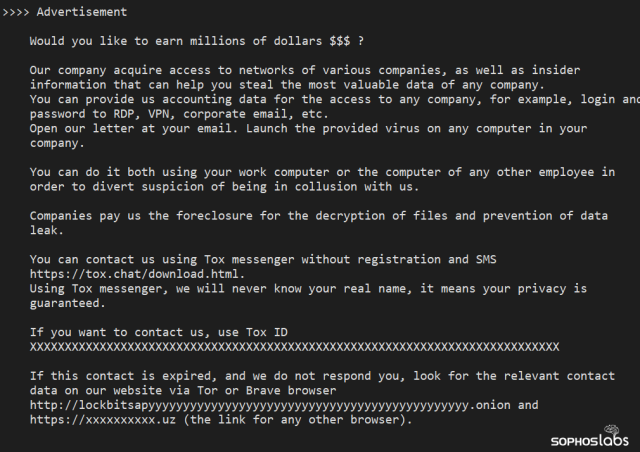

Los actores de la amenaza del ransomware añadieron un anuncio de búsqueda de ayuda en su nota de rescate. Nuestra recomendación es que las personas con acceso a información sensible se abstengan de cometer delitos ayudando a los actores de la amenaza ransomware.

Los binarios de ransomware desplegados en este ataque se detectan con CryptoGuard y las diversas herramientas de ataque de doble propósito utilizadas en el ataque se detectan como sigue. No se detectan todos los archivos de forma rutinaria, ya que muchas de estas utilidades tienen un propósito administrativo informático legítimo.

| Utilidad | Hash SHA-256 | Definición de Sophos |

| Advanced Port Scanner | 6684e1df360db67719f65bcd39467cc88bbd7bb910636d03071245b622e7cfa3

87bfb05057f215659cc801750118900145f8a22fa93ac4c6e1bfd81aa98b0a55 |

|

| AnyDesk | 4a9dde3979c2343c024c6eeeddff7639be301826dd637c006074e04a1e4e9fe7 | |

| Mimikatz | db385ea6858db4b4cb49897df9ec6d5cc4675aaf675e692466b3b50218e0eeca

3d0e06086768500a2bf680ffbed0409d24b355887169b821d55233529ad2c62a 0d31a6d35d6b320f815c6ba327ccb8946d4d7f771e0dcdbf5aa8af775576f2d1 |

ATK/Mimikatz-AE

ATK/Mimikatz-BE |

| NLBrute | 83d7f6eaf7fe075503ea6a0bc726633c34595a6eae7edd7deab95ab4d4a66fd5 | Mal/Generic-R + Mal/VMProtBad-A |

| Process Hacker | 46367bfcf4b150da573a74d91aa2f7caf7a0789741bc65878a028e91ffbf5e42 | |

| ScreenConnect | 89904c4d3b1ebbdfd294b1a87940400a2db2ead01b3d6e3e2e151481faae95bd

ffbb5241ed488b98725013185c80f40156d32884a87d6898d53e2aef28f1c3f8 |

Todos los demás IOC compartibles relacionados con este ataque se muestran arriba. Sophos sólo comparte los indicadores y las muestras que no pueden vincularse a un objetivo específico para proteger la privacidad del objetivo.

Agradecimientos

SophosLabs desea agradecer las contribuciones de los analistas Melissa Kelly, Peter Mackenzie, Ferenc László Nagy , Mauricio Valdivieso, Sergio Bestulic, Johnathan Fern, Linda Smith y Matthew Everts por su trabajo de reconstrucción del ataque.

Dejar un comentario