A finales de enero, publicamos un artículo sobre las tendencias que Sophos estaba viendo en relación con la gente que escanea y ataca la vulnerabilidad Log4Shell en el software Apache Log4J, según los datos obtenidos de los clientes de Sophos Firewall.

En un comentario, un lector en Twitter, @DrewHjelm, nos preguntó sobre la distribución de los escaneos entre los proveedores de alojamiento y los hosts sospechosos. Esta era una pregunta muy interesante, así que decidimos ver si teníamos la información necesaria para responder a Drew.

Los datos que hemos utilizado son una muestra basada en los clientes que participan en la telemetría de Sophos, y este número puede variar. Sin embargo, sigue siendo muy útil. Utilizamos porcentajes para ver los números de sistemas autónomos (ASN) de origen de los escaneos e intentos de ataque, y tanto los conjuntos de datos de diciembre de 2021 como los de enero de 2022 son lo suficientemente grandes para hacernos una idea de lo que está ocurriendo.

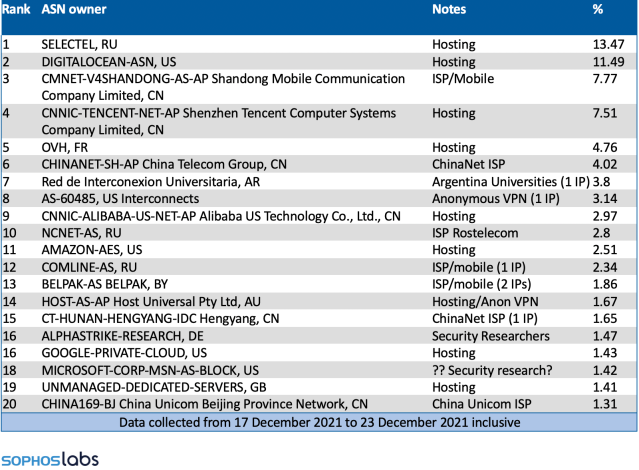

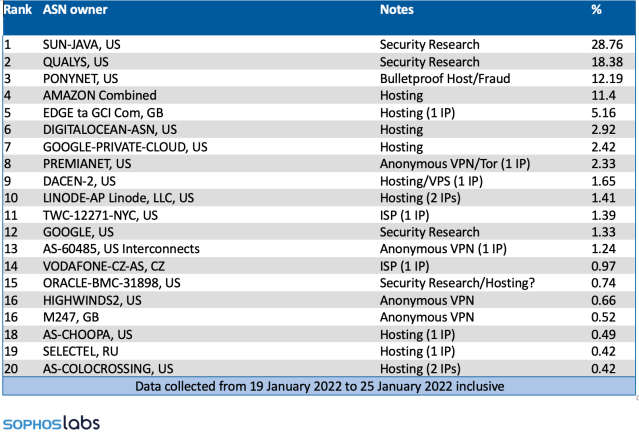

Nos fijamos en dos semanas en particular. El primer conjunto de datos abarca desde el 17 de diciembre de 2021 hasta el 23 de diciembre de 2021, y examina quiénes escaneaban durante el pico de ataques en las semanas posteriores al descubrimiento del fallo. El segundo conjunto de datos abarca desde el 19 de enero de 2022 hasta el 25 de enero de 2022, que es aproximadamente un mes más tarde y los datos más actuales que teníamos a mano cuando comenzamos la tarea.

Se ha especulado mucho sobre quién está generando todo este tráfico. La herramienta de software Apache Log4J está tan ampliamente desplegada, en tal cantidad de productos y servicios, que tanto los delincuentes como los atacantes de estado-nación serían tontos si dejaran pasar la oportunidad de asegurarse un punto de apoyo dentro de una organización que lo tenga instalado en alguna parte. Los investigadores de seguridad también han estado analizando el volumen para evaluar el riesgo de que esos atacantes tengan éxito y para supervisar el progreso de la implementación de parches.

También hemos visto un número limitado de ataques automatizados a mayor escala dirigidos a VMware Horizon y dispositivos IoT por Mirai y otras redes de bots. El investigador de seguridad Dr. Vesselin Bontchev respondió a nuestra publicación original en Twitter, señalando que estaba observando sobre todo escáneres y botnets que atacaban su red.

Fuentes de escaneo en diciembre de 2021

Entonces, ¿qué hay en los datos? Bueno, en esa semana de diciembre, con un número limitado de firewalls compartiendo telemetría, observamos 1.497 direcciones IP únicas procedentes de 234 ASN únicas. Las 20 principales ASN se indican en la tabla por el porcentaje de tráfico generado. Este conjunto de datos tiene una cola muy larga.

Con muy pocas excepciones, los 20 principales son en su mayoría proveedores de alojamiento, VPS o cloud. En mi experiencia, esto representa una mezcla de pentesters, ciberdelincuentes y estados nacionales. Los pocos restantes son investigadores de seguridad o IP conocidos por albergar VPN anónimas, lo que demuestra que la ola inicial fue, en última instancia, una fiebre de recopilación de información y explotación antes de que muchos tuvieran la oportunidad de evaluar y parchear su vulnerabilidad.

Las fuentes de escaneo en enero de 2022

Ahora podemos ver el segundo conjunto de datos. Estos datos se recopilaron desde el 19 de enero de 2022 hasta el 25 de enero de 2022 e incluyen una mayor cantidad de firewalls. Como se señaló anteriormente, esto no debería alterar los porcentajes.

A pesar del gran aumento en el volumen de telemetría, contiene solo 268 direcciones IP únicas (en comparación con 1497 en diciembre) de 93 ASN (234 en diciembre). Este es un cambio dramático en las operaciones, desde el servicio gratuito para todos que observamos antes de las vacaciones de Navidad hasta grupos mucho más selectos de escáneres y atacantes.

Como investigador de seguridad, estas diferencias son muy interesantes. En primer lugar, el panorama cambió significativamente hacia la investigación de seguridad que es una VPN anónima identificable y conocida o servicios de alojamiento cuestionables a prueba de balas.

¿El fin de la hora del aficionado?

Nuestra impresión es que los aficionados y los ciberdelincuentes menos hábiles han pasado a dedicarse a tareas más interesantes. ¿Qué queda? Una cohorte ruidosa e implacable de atacantes potencialmente peligrosos, combinada con investigadores de seguridad demasiado ávidos que crean el ruido suficiente para dificultar que los SOC y los equipos rojos encuentren la señal.

Además, la cola es MUCHO más corta a pesar de que se trata de un conjunto de datos mucho mayor. Es probable que hayamos llegado a un punto en el que los tipos de sondas enviadas por los investigadores de seguridad y los bots como Mirai se puedan tamizar y clasificar entre las alertas utilizando las reglas de YARA, para empezar a identificar los intentos genuinos de explotación de las manos en el teclado.

Como hemos dicho antes, este software está integrado en demasiados sistemas como para que no sea un favorito de los pentesters y los ciberdelincuentes durante muchos años. Ahora que la actividad se ha calmado, podemos empezar a perfeccionar nuestras defensas y alertas para dar caza a los verdaderamente peligrosos.

Lo que no debemos olvidar es que los sistemas internos de nuestras redes, sin protección ni parches, ofrecen oportunidades para la escalada de privilegios y la ejecución remota de código, aunque “remoto” signifique otro sistema interno en el que alguien haya conseguido entrar. Las organizaciones que han eliminado el riesgo de los sistemas orientados a Internet necesitan ahora aplicar el mismo escrutinio a nivel interno para asegurarse de que esto no sea su futura perdición.

La amenaza ha cambiado, pero no ha desaparecido.

Dejar un comentario