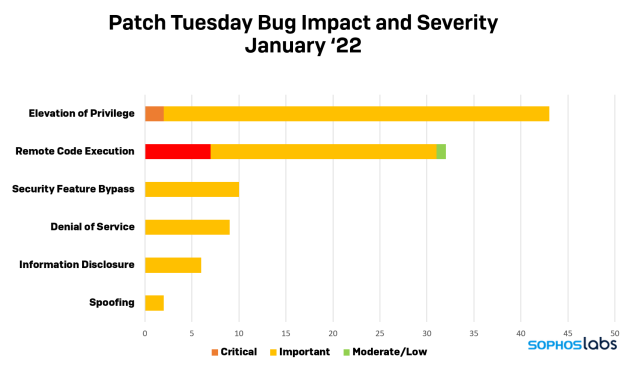

El volumen de correcciones publicadas en el primer martes de parches de 2022 alcanza los tres dígitos, con nueve correcciones críticas para algunos de los paquetes de software más populares de Microsoft. Mientras que los 43 errores de Elevación de Privilegios (EoP) de este mes representan la categoría con la mayor proporción de reparaciones, siete de las nueve correcciones críticas de este mes pertenecen a la categoría de Ejecución Remota de Código (RCE), el tipo de fallo más peligroso.

Entre los productos que se han beneficiado de esta actualización se encuentran varias aplicaciones de Office (Word, Excel y Sharepoint), componentes de Windows comúnmente parcheados como el subsistema gráfico, el cliente de Escritorio Remoto, el navegador Edge (Chromium), Windows Defender y el núcleo de Windows. Pero este mes también encontramos parches para una serie de paquetes de software menos comúnmente actualizados, como los paquetes de código abierto cURL, Libarchive y BIND para Windows, y el Sistema de Archivos Resilientes de Windows (ReFS).

Como todos los meses, si no quieres esperar a que su sistema descargue las actualizaciones por sí mismo, puedes descargarlas manualmente desde la web Catálogo de Microsoft Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para tu sistema y número de compilación concreto.

Correcciones críticas

Microsoft considera que las actualizaciones de nueve de estos paquetes son de importancia crítica, pero sólo uno de esos fallos (un RCE que afecta a la utilidad cURL) se ha hecho público (en la lista de correcciones relacionadas con la seguridad de la versión 7.81.0 o en el vídeo de lanzamiento), y afortunadamente, en el momento de escribir este artículo, ninguno ha sido explotado (todavía) por ciberdelincuentes.

Las demás correcciones se han realizado en los servicios de dominio de ActiveX y en el IdeOpticalDriver de la máquina virtual (EoP), y en DirectX (2), Excel, Exchange Server, Windows Media, la pila de protocolos HTTP y, como se ha mencionado, cURL (RCE).

Las correcciones que entran en la categoría “importante” de Microsoft afectan al componente de intercambio de claves criptográficas de Windows IKE Extension, a un par de errores de desviación de características de seguridad que afectan a las funciones de control de aplicaciones y protección de credenciales de Windows Defender y a EoPs que afectan al controlador del sistema de archivos de registro común de Windows y al seguimiento de eventos.

Estas son algunas de las actualizaciones que nos han llamado la atención este mes, ya sea porque tienen un riesgo de explotación superior a la media, o porque corrigen un paquete de software fuera de lo común.

RCE en cURL

CVE-2021-22947

La herramienta de línea de comandos cURL es una de las utilidades de recopilación de datos más utilizadas en cualquier plataforma, y mucho más en Windows. La herramienta está disponible en una gran variedad de plataformas, desde el extinto BeOS hasta Windows, y se utiliza habitualmente para recuperar información basada en la web o interactuar con APIs basadas en la web. Es una herramienta tan útil que Microsoft incluye una versión de la misma con al menos algunas builds de Windows 10. Según la web de cURL, la herramienta ha corregido 42 problemas relacionados con la seguridad desde la copia de la versión 7.55.0 que encontré en mi instalación reciente de la versión 21H1 de Windows 10, por lo que parece una actualización muy esperada.

Evasión de funciones de seguridad en Windows Defender

CVE-2022-21906, -21921

Los fallos que afectan a Windows Defender se centran en dos importantes características del producto: Credential Guard y Application Control. Credential Guard impide que los programas maliciosos roben contraseñas de las ubicaciones habituales de almacenamiento de contraseñas guardadas, mientras que Application Control restringe los programas que pueden ejecutarse en el núcleo de Windows. Credential Guard funciona en la mayoría de las versiones de Windows 10 y 11, pero Application Control (WDAC) sólo está disponible en versiones específicas de Windows. No hace falta decir que un bypass de cualquiera de estas características de seguridad en una herramienta diseñada para mantener un ordenador a salvo precisamente de este tipo de bypass sería problemático.

Anulación de la función de seguridad en el arranque seguro

CVE-2022-21894

El proceso de Secure Boot ayuda a garantizar la integridad del código en el dispositivo de almacenamiento de arranque, por lo que cualquier compromiso de este proceso podría permitir a un atacante modificar una unidad de arranque de una manera que podría romper la confianza en su integridad. En la práctica, un atacante podría impedir el arranque de la máquina o podría añadir su propio código al proceso de arranque. En cualquier caso, es algo con lo que no se querría que un actor malicioso se metiera. Este parche estará disponible para todas las versiones de Windows desde Windows 8.1 hasta Windows 11.

RCEs en el Sistema de Archivos Resiliente de Windows (ReFS)

CVE-2022-21892, -21928, -21958, -21959, -21960, -21961, -21962, -21963

El ReFS, lanzado por primera vez en Windows Server 2012, es una importante actualización (pero no un reemplazo) del ya obsoleto sistema de archivos NTFS. Por un lado, las particiones ReFS no son arrancables, pero son capaces de manejar archivos extremadamente grandes y capacidad de almacenamiento. Por ejemplo, los discos ReFS pueden manejar archivos individuales de hasta 1 yobibyte, cuatro órdenes de magnitud más grandes que 1TB. Un investigador anónimo encontró no menos de ocho vulnerabilidades de ejecución remota de código y proporcionó un código de prueba a Microsoft. El ataque requiere presencia física (es decir, la inserción de una unidad USB maliciosa o el montaje de un disco duro virtual (VHD) en un ordenador objetivo), lo que limita la superficie de ataque. Aunque esto se aplica principalmente a las grandes matrices de almacenamiento que se suelen ver en los centros de datos, las correcciones se publicarán para todas las versiones de Windows 10 y 11, y las versiones de Server a partir de 2016.

RCE en la pila del protocolo HTTP

CVE-2022-21907

La pila de protocolos HTTP de Microsoft es un componente utilizado para alojar páginas web en un servidor Windows. Un atacante no autenticado podría enviar un paquete especialmente diseñado a un servidor objetivo que esté usando la pila de protocolo HTTP (http.sys) para procesar paquetes, y presumiblemente engañarlo para que ejecute código en su nombre. Las notas de Microsoft sobre este error indican que priorizarán el envío de esta actualización a los servidores (las versiones 2019, 20H2 y 2022 están afectadas), pero el parche también formará parte del paquete de actualización principal para las máquinas de escritorio de Windows 10 y 11. Solo en Windows Server 2019 y Windows 10 build 1809, el código vulnerable no se carga por defecto, sino solo cuando se ha configurado una determinada clave del registro. Con errores como ProxyLogon/ProxyShell todavía en amplio abuso, este es uno que no querrás esperar para actualizar.

Protección de Sophos

SophosLabs está trabajando en varias detecciones nuevas en respuesta a este aviso. Las detecciones que se indican a continuación complementan las capacidades de protección y mitigación de exploits genéricos existentes en nuestros productos. Es posible que Sophos lance firmas de protección adicionales después de la publicación de este artículo.

| CVE | SAV |

| CVE-2022-21887 | Exp/2221887-A |

| CVE-2022-21919 | Exp/2221919-A |

Dejar un comentario