Quando si tratta di rilevamento e risposta alle minacce, un numero crescente di aziende è alla ricerca di provider di MDR (rilevamento e risposta gestiti). Infatti, secondo ESG Research , “il 51% utilizza un provider di MDR per aiutare a integrare i dati di telemetria per il rilevamento e la risposta alle minacce”.

I provider di MDR, come Sophos Managed Threat Response (MTR), presentano una serie di vantaggi rispetto a un programma di sicurezza esclusivamente interno. Il più grande vantaggio di tutti è spesso l’esperienza. Questa serie di articoli mira a sfruttare quell’esperienza in modo che tu possa apprendere alcuni dei segreti dei nostri operatori di sicurezza, a partire dalla caccia alle minacce.

Gli analisti della sicurezza sono costantemente alla ricerca di minacce e di qualsiasi attività sospetta che potrebbe richiedere ulteriori interventi. Tuttavia, non tutte le cacce alle minacce sono uguali. In Sophos le suddividiamo in due categorie principali:

- Caccia alle minacce guidata

- Caccia alle minacce senza guida

Indipendentemente dal fatto che la ricerca sia guidata o meno, qualsiasi minaccia rilevata dovrebbe essere valutata e neutralizzata dal team di sicurezza.

Caccia alle minacce guidata

Gli analisti della sicurezza dovrebbero monitorare le loro proprietà 24/7/365 alla ricerca di comportamenti dannosi e sospetti. Nella nostra organizzazione qualsiasi rilevamento che necessita di ulteriori indagini viene esaminato da un analista delle minacce umano che può fare riferimento al contesto aziendale e al ragionamento umano per qualsiasi situazione. Osserverà il comportamento, considererà il contesto aziendale precedentemente stabilito, svilupperà un’ipotesi e quindi agirà in base ad essa. L’ipotesi potrebbe essere quella di affrontare attivamente il potenziale incidente o di indagare più a fondo per consolidare ulteriormente le proprie conoscenze sul problema in questione.

Per completare il ciclo, l’analista attenderà ed esaminerà per vedere quali sono i risultati di tale ipotesi e verifica. Se sono necessarie ulteriori indagini, questo ciclo verrà ripetuto fino a quando non potrà essere presa una decisione. Se l’evento si è evoluto in un incidente attivo, l’analista passerà alla modalità di risposta completa per combattere attivamente la minaccia.

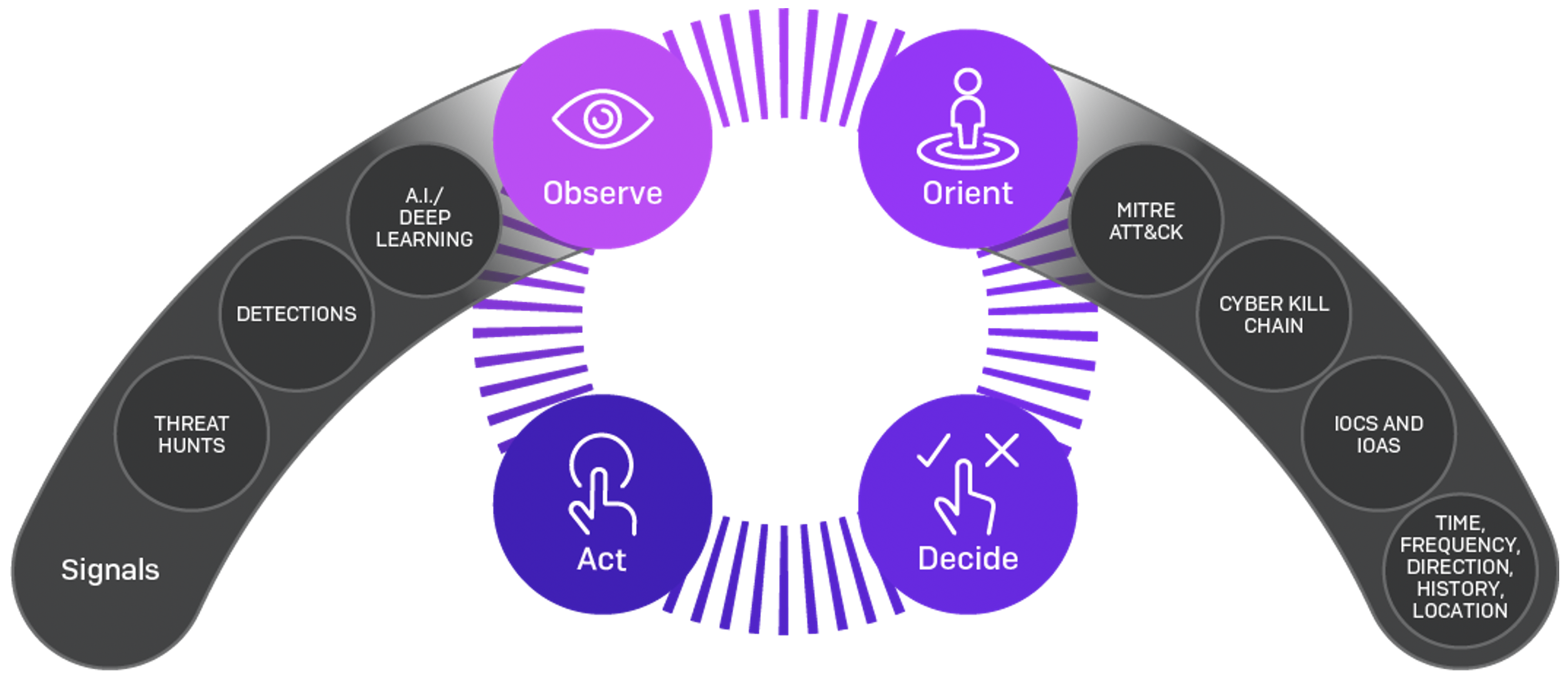

Gli analisti della sicurezza esperti spesso utilizzano un framework per condurre le loro indagini. Ad esempio, il team di Sophos MTR utilizza una metodologia investigativa nota come OODA loop. Ciò consente loro di impegnarsi nel ciclo sopra menzionato per garantire che tutti i risultati siano testati e dimostrati:

Il ciclo OODA è un concetto militare che consente al nostro team di seguire un ciclo di ragionamento per comprendere appieno l’evento e il comportamento circostante. Si può quindi sfruttare questa conoscenza e utilizzare il processo decisionale e l’intuizione umana per capire se l’attività dannosa è presente all’interno dell’ambiente di un cliente. L’analista può in seguito agire sulla base di questa indagine.

Ora, riassumiamo tutto questo in uno scenario esemplificativo. Il cliente a cui ci riferiremo disponeva di circa 800 dispositivi ed era monitorato da Sophos MTR.

L’innesco

L’unica indicazione che qualcosa stava andando storto nel sistema interessato era un’esecuzione apparentemente benigna di ProcDump (uno strumento del tutto legittimo utilizzato dagli amministratori per catturare lo spazio di memoria di un’applicazione, di solito per la risoluzione di un problema); tuttavia, in questo caso il segnale evidenziato da Sophos Endpoint indicava che ProcDump stava tentando di scaricare la memoria di lsass.exe.

LSASS è il Local Security Authority Subsystem Service in Microsoft Windows ed è responsabile dell’applicazione dei criteri di sicurezza e della gestione degli accessi ai sistemi Windows. Se qualcuno dovesse scrivere la sua memoria su disco, potrebbe recuperare i nomi utente e le password degli utenti.

La protezione degli endpoint di Sophos Intercept X ha bloccato questo tentativo come un evento di “furto di credenziali”, tuttavia questo avviso era un segnale abbastanza forte da giustificare una caccia completa alle minacce. Sulla base di questo, è stato creato automaticamente dal sistema MTR un caso che è stato assegnato agli analisti delle minacce MTR per intraprendere un’azione.

La caccia

Dopo l’evento iniziale di furto di credenziali, l’analista MTR ha tracciato l’albero dei processi da ProcDump per cercare di identificare eventuali indicatori aggiuntivi. Da questo ha potuto scoprire che l’attaccante stava anche tentando di utilizzare Meterpreter per elevare i propri privilegi utente. L’attaccante aveva anche lasciato una traccia di traffico Command and Control (C2) che stava comunicando a un indirizzo IP esterno sconosciuto in un modo simile a quello che l’analista aveva già visto appartenere a strumenti di ricognizione e persistenza come Cobalt Strike.

A questo punto era chiaro che c’era un avversario attivo sulla rete e l’analista MTR ha subito inviato una segnalazione al cliente – in linea con la modalità di risposta MTR scelta – per continuare la caccia a fianco del team MTR.

Maggiori informazioni su questo caso di studio possono essere trovate qui: MTR Casebook: Un avversario attivo colto sul fatto.

Caccia alle minacce senza guida

Mentre la caccia guidata richiede che uno dei nostri sensori rilevi o generi un “segnale” di interesse; una caccia senza guida è molto più organica. Anche se potremmo ancora utilizzare i nostri algoritmi di intelligenza artificiale per elaborare la grande quantità di dati che ingeriamo, la caccia alle minacce senza guida è quasi sempre gestita da un analista umano di minacce fin dall’inizio.

Piuttosto che fare affidamento su quel segnale sistematico iniziale per avvisarci che qualcosa deve essere preso in esame, eseguiamo in modo proattivo query sulle proprietà di un cliente o di più clienti. Ciò può verificarsi per diversi motivi, non limitati a:

- Un cliente Sophos dello stesso settore è stato preso di mira in un modo particolare e vogliamo essere certi che gli stessi attori delle minacce non stiano tentando di attaccare nessuno dei nostri altri clienti MTR Advanced.

- I SophosLabs hanno informato il team MTR di un attacco significativo rivolto ai clienti, nello stesso mercato o con proprietà simili, a uno o più clienti MTR Advanced.

- Si è verificato un evento significativo nel panorama della sicurezza e vogliamo accertare se qualcuno dei nostri clienti è interessato. Nel panorama attuale in cui le minacce zero-day stanno diventando più sofisticate e diffuse, questo è purtroppo fin troppo comune.

Per saperne di più sul servizio Sophos MTR, visita il nostro sito Web o leggi i nostri casi di successo e le nostre ricerche.