Hace más de ocho años y medio, escribimos sobre la acusación de Estados Unidos contra tres sospechosos de ciberdelincuencia.

La troika era buscada por supuestamente operar un “servicio” de crimeware bancario conocido como Gozi, basado en un malware zombi que usaba una técnica conocida como inyección HTML para engañar a las víctimas para que revelaran información personal relacionada con sus operaciones bancarias online.

Como explicamos en ese momento [texto original ligeramente editado]:

Agregar o modificar el contenido del formulario de inicio de sesión online de un banco es complicado si deseas realizar las modificaciones en el lado del servidor o mientras el contenido está en tránsito. […]

Pero si puedes instalar malware en el PC de la víctima, puedes usar lo que se conoce como un ataque MiTB o “manipulador del navegador”.

Luego, esperas hasta que se haya entregado de forma segura un formulario de transacción online adecuado y se haya descifrado para mostrarlo en el navegador. Solo entonces inyectas contenido en el HTML para modificar el formulario, por ejemplo, para solicitar información de seguridad adicional que normalmente no sería necesaria en ese momento.

Finalmente, extraes los datos adicionales introducidos por la víctima enviándolos a otro lugar que no sea el banco.

Al dejar los campos genuinos en el formulario web y permitir que los datos de las partes genuinas del formulario fluyan al sitio bancario habitual como de costumbre, los ataques de inyección de HTML generalmente no interfieren con la transacción original.

Eso significa que no hay un mensaje de error revelador o una transacción fallida que los delincuentes deban disfrazar, y no hay una URL falsa reveladora en la barra de direcciones que un usuario pueda detectar.

Usando los datos robados, los delincuentes de Gozi podrían entonces vaciar la cuenta bancaria de la víctima, y el Departamento de Justicia de EEUU (DOJ) señaló en ese momento que había al menos 17.000 infecciones de malware Gozi solo en EEUU, Incluidas 160 en la NASA.

Parece que los científicos no son solo personas de interés para los ciberdelincuentes por los últimos planes de aviones espaciales, los detalles de sus cuentas bancarias también son valiosos.

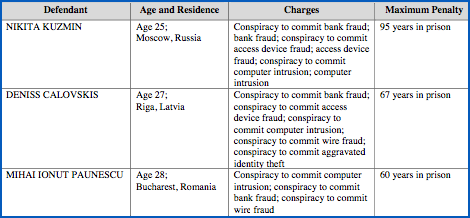

Los tres acusados fueron acusados de desempeñar diferentes roles en la estafa, que se detalla en la hoja de cargos de 2013 de la siguiente manera:

Se decía que Kuzmin era lo que podría llamarse el director de operaciones del “negocio”, contratando codificadores para escribir el malware Gozi y operando el negocio Crimeware-as-a-Service (CaaS) basado en él.

Čalovskis era el experto en inyección de HTML, codificando las modificaciones HTML utilizadas para engañar a las víctimas y robar la información de su cuenta.

Paunescu, supuestamente, ejecutó lo que se conoce como “hosts a prueba de balas” para la empresa: servidores que se operan intencionalmente para que sean difíciles de identificar y eliminar por los defensores de la ciberseguridad.

En 2016, Kuzmin, a quien suponemos fue capturado en los EEUU, a pesar de ser ruso y que había estado detenido durante más de tres años mientras se prolongó su caso, finalmente se declaró culpable y fue sentenciado a “tiempo cumplido”, lo que significa que sus 37 meses en prisión preventiva se consideraron encarcelamiento suficiente.

También se le pidió que devolviera un poco menos de 7.000.000 de dólares, lo que da una idea de cuánto dinero pudieron robar.

Čalovskis estuvo en Letonia y luchó con éxito la extradición a los EEUU hasta 2015, después de haber convencido a un tribunal de Letonia de que su probable sentencia sería considerada irrazonablemente dura según los estándares de Letonia.

(El Departamento de Justicia enumera habitualmente las sentencias máximas en sus informes, 67 años en el caso de Čalovskis, como se muestra arriba, a pesar de que las sentencias máximas rara vez se imponen).

Para 2015, sin embargo, los dos países aparentemente habían llegado a un “acuerdo de razonabilidad” por el cual Čalovskis, si era extraditado, no apelaría su condena o sentencia si no fuera a recibir más de dos años.

Al final, eso es lo que sucedió, cuando Čalovskis fue enviado a los EEUU, se declaró culpable y admitió: “Sabía que lo que estaba haciendo iba en contra de la ley”.

Después de 21 meses de prisión, él también fue condenado a “tiempo cumplido” mientras esperaba la extradición y la sentencia, un período de menos de dos años, según lo acordado de antemano.

Solo Paunescu permaneció fuera de las garras del Departamento de Justicia, aparentemente a salvo de la extradición por parte de un tribunal rumano.

Hasta esta semana, es decir, cuando fue detenido en el Aeropuerto Internacional de Bogotá por las autoridades colombianas, quienes de inmediato se pusieron en contacto con el servicio diplomático estadounidense para ver si deseaba iniciar los trámites de extradición.

No estamos seguros de si Paunescu fue arrestado al entrar o al salir, los informes solo indican que “lucía una barba espesa y una camiseta roja”.

(Una camiseta de Wu-Tang Clan, aparentemente, según una imagen con el logo del Fiscal General de Colombia).

tienda cajas fuertes

Después de 8 años ya iba siendo hora! muchas gracias por informarnos! saludos

Reparación persianas

Totalmente de acuerdo con el comentario anterior. Ya era hora. Enhorabuena al equipo de policía.