Hace casi diez años, cuando el “bug bounty” se generalizó con el lanzamiento de Bugcrowd y HackerOne, miles acudieron en masa a estos servicios para ganar unos cuantos dólares. El problema es que para ganar dinero real necesitas habilidades bien perfeccionadas. La fruta madura ya se ha recogido. Además, es poco probable que puedas engañar a organizaciones lo suficientemente sofisticadas como para lanzar un programa de recompensas con afirmaciones falsas.

Las organizaciones con un programa simplemente filtran dichos informes y dirigen a los remitentes al programa explicando por qué estos tipos de informes no cualifican para el pago. Sin embargo, quienes no tienen programas probablemente no estén preparados para lidiar con estos “avisos de seguridad”. Es posible que sobrestimen la gravedad del riesgo sobre el que informan y les resulte más difícil explicar porqué no pagan por los informes de errores, y mucho menos por algo de poca gravedad.

Escribí hace unas semanas sobre el “beg bounty” y parece haber tocado la fibra sensible de algunos de nuestros lectores. Algunos ingenieros de seguridad me enviaron sus propias experiencias y supe de un par de ejemplos más presentados por el equipo de seguridad de Sophos. El concepto de “beg bounty” (pedir una recompensa por informes inocuos o sin sentido) parece estar llegando a un punto álgido.

Apunta a cualquiera, prueba cualquier cosa

Este crecimiento parece estar impulsado por lo mismo que impulsa muchas otras modas en Internet, la influencia de las redes sociales. Hay todo un grupo de personas en las redes que comparten sus experiencias sobre ganar dinero a través de programas legítimos, como cazarrecompensas de errores. Esto ha llevado a un gran número de personas a estar interesadas en ganar dinero de esta manera.

Algunos de estos cazarrecompensas han acumulado un número de seguidores razonablemente grande y están usando esa fama para lanzar servicios de prueba de penetración y formación. Para aprovechar al máximo sus seguidores, a menudo les sugieren que comiencen a buscar y enviar cualquier cosa, todo lo que pueda hacer que el destinatario pague. Insinúan que es la cantidad, no la calidad, lo que lo garantizará el éxito.

Búsquedas de bots y cifrados

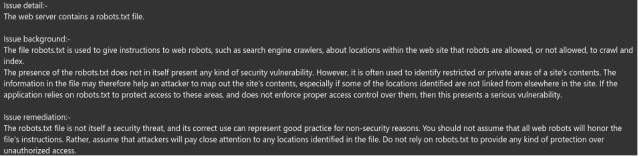

Una de las presentaciones más ridículas que he visto llegó la semana pasada. Esta persona parece pensar que tener un archivo robots.txt, para decirle a los robots de búsqueda lo que no desea que se indexe en los motores de búsqueda, es una vulnerabilidad.

Otro “mendigo” se dirigió recientemente a una gran empresa de medios de Francia. Según la correspondencia, es poco probable que entendieran quién era la empresa objetivo, pero comenzaron la conversación proclamando que habían descubierto que el sitio web del objetivo era vulnerable a “cifrados débiles”.

Incluyeron una captura de pantalla y un enlace a un informe de Qualys SSL Labs. Si bien los cifrados son de hecho débiles, es exagerado considerar esto como una vulnerabilidad per se.

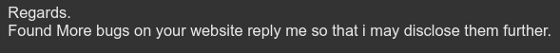

El mensaje se envió desde una cuenta de Gmail y finaliza diciendo: “Saludos. Encontré más errores en su sitio web, respóndame para que pueda informarle mejor”.

En un mensaje de seguimiento, continúan diciendo: “Hemos encontrado más errores / vulnerabilidades en su sitio web. Por favor, aclare si hay algún pago si se lo revelamos”.

El destinatario respondió agradeciendo el aviso y explicando que no pueden pagar a individuos, solo a empresas y solo si el error merece una compensación.

El informante respondió pidiendo dinero directamente en ese momento: “Lo entendemos, pero mi equipo trabajó muy duro para encontrar estos errores en su sitio web. Hemos encontrado más. Si puede pagarnos una pequeña muestra de agradecimiento entre 100 y 150 dólares, le enviaremos todos nuestros informes”.

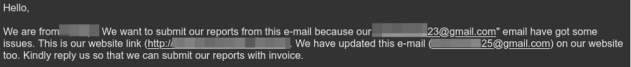

Después de explicar de nuevo que solo pagan a empresas, el informante indica a la persona de TI un sitio web, que en su mayoría es texto cortado y pegado de Wikipedia en un CMS básico. La empresa no parece ser una empresa legítima.

Una vez más, el representante de TI explica que necesita una factura de la empresa y les da la dirección postal para que envíen la factura para que se considere el pago. El cazador responde unos días después pidiendo una suscripción de dos días a su publicación (?).

Curiosamente, parece que Google había suspendido la cuenta del informante justo después de que se comunicaran con la persona de la empresa víctima. Cuando el informante se pone en contacto con la organización nuevamente, usa otra cuenta de Gmail con el número al final incrementado en dos.

También debemos señalar que la persona que informa sobre los cifrados TLS débiles, no tiene ningún cifrado en el sitio web de su “empresa”.

Antes de que pudiera terminar de investigar a esta persona, otra persona envió un mensaje a la misma empresa ofreciendo “llamar su atención sobre algunas de las vulnerabilidades en su sitio”. Veo a dónde nos lleva esto y sospecho que el resultado solo será más tiempo perdido.

No alimentes a los trolls, no fomentes el “beg bounty”, y siempre es DNS. Esas pueden ser las tres máximas de TI para vivir en 2021.