Probablemente estés familiarizado con los programas de “recompensas por errores” (bug bounty), donde una organización ofrece recompensas a los investigadores de seguridad que revelan éticamente las vulnerabilidades de su software. Las organizaciones definen que tipo de errores recompensarán. Por lo general, cuanto más grave es la falla, mayor es la recompensa.

Sin embargo, si, como yo, has trabajado para una empresa de software, entonces, independientemente de si tenías o no un programa de recompensa por errores, es probable que recibieras lo que se conoce como “mendigar recompensa” (beg bounty). ¿Qué son y por qué son una amenaza?

Las características del beg bounty

El beg bounty abarca desde divulgaciones honestas y éticas que comparten toda la información necesaria e insinúan que agradecerían una recompensa, hasta la extorsión pura y dura que exige el pago sin proporcionar suficiente información para determinar la validez de la demanda.

Al igual que en otras áreas de la ciberseguridad, las ideas pasan de los expertos a los imitadores. A mediados de 2020, comencé oír hablar de pequeñas empresas a las que investigadores de seguridad les habían informado sobre vulnerabilidades en su sitio web. ¿Debería preocuparme? ¿Qué debo hacer? ¿Me han atacado? Sabiendo que estas empresas no tenían un programa de recompensas por errores y, de hecho, probablemente ni siquiera sabían qué código ejecutaba su sitio web, parecía extraño que un investigador legítimo estuviera perdiendo el tiempo con el pez más pequeño del estanque.

Como investigador de amenazas, mi respuesta a cada situación es: “¿Me pueden enviar una muestra?”. Afortunadamente, pude recopilar algunas muestras de mis amigos de Kobalt, una empresa que gestiona la ciberseguridad para pequeñas y medianas empresas.

En todos los ejemplos, el “informe de vulnerabilidad” se envió a una dirección de correo electrónico disponible abiertamente en el sitio web del destinatario. No fue difícil concluir que los mensajes eran una combinación de:

- Escaneo automatizado en busca de vulnerabilidades básicas o configuraciones incorrectas

- Seguido por un humano para cortar y pegar los resultados del escaneo en una plantilla de correo electrónico

- Averiguar dónde enviar el informe para intentar recibir una recompensa

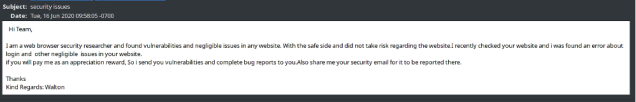

Ejemplo 1

Este ciertamente se encuentra más del lado de la extorsión y menos del lado de la utilidad. Dejando de lado el hecho de que el autor probablemente no sea un hablante nativo de.

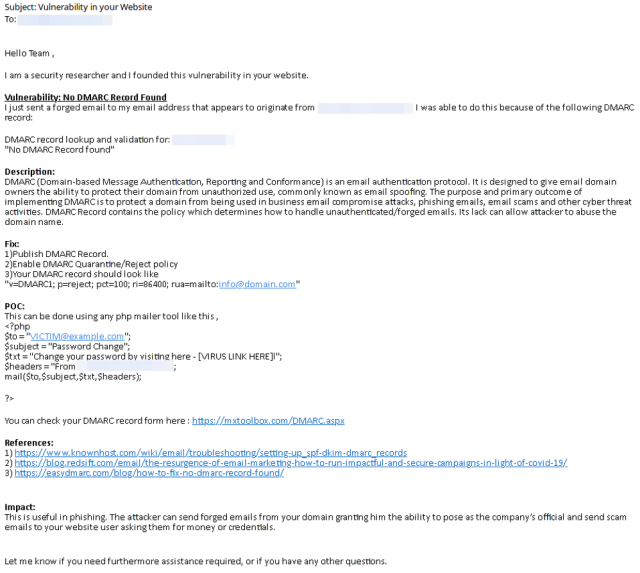

Ejemplo 2

Este ejemplo comienza con una declaración objetivamente incorrecta. Afirman haber encontrado una “vulnerabilidad en su sitio web” y luego continúan explicando que no tienes un registro DMARC para la protección contra la suplantación de correo electrónico. Eso no es una vulnerabilidad ni está en su sitio web. Si bien la publicación de registros DMARC puede ayudar a prevenir ataques de phishing, no es una política fácil de implementar ni ocupa un lugar destacado en la lista de tareas de seguridad de la mayoría de las organizaciones.

Sin duda, esto es una mejora con respecto a la explicación del problema y proporciona una solución sin amenazas ni demandas. Si bien no se ha solicitado y se presenta como más importante y aterrador de lo que es, es útil y quizás haya posibilidades que te intereses por el tema.

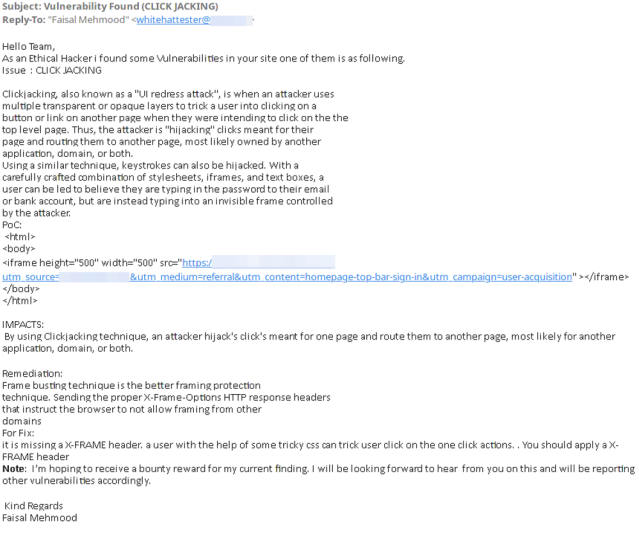

Ejemplo 3

Este comienza sugiriendo con optimismo que el remitente es un “hacker ético”. Tengo mis propios problemas con este término, ya que sugiere que ser un hacker es de alguna manera poco ético o moralmente pernicioso. Soy hacker desde hace más de 30 años y estoy bastante orgulloso de ello. Nunca he contratado a un “fontanero ético” o un “cerrajero ético”, por lo que no me queda claro por qué mi profesión parece requerir el modificador “ético”.

Como en el ejemplo anterior, este “hacker ético” proporciona una prueba de concepto (PoC), explica el impacto y cómo solucionar el problema. El texto explicativo está claramente cortado y pegado de sitios web que enseñan cómo realizar este tipo de pruebas/ataques básicos.

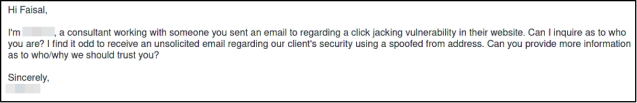

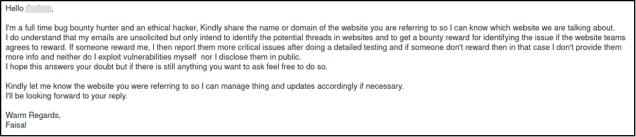

Decidí involucrarme con el tercer ejemplo, ya que parecía ser el más legítimo de los tres.

En 24 horas recibí una respuesta de “Faisal”. No estoy seguro de si ese es el nombre real de la persona, pero la correspondencia sugiere que esta persona probablemente tiene buenas intenciones y es quien dice ser.

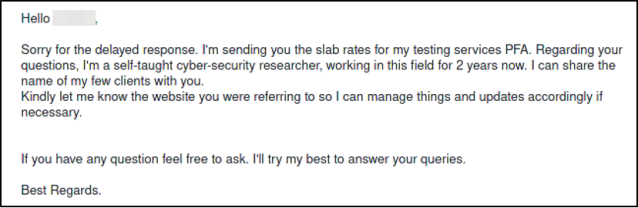

Es un poco exagerado llamarse a sí mismo un cazarrecompensas de errores a tiempo completo cuando te diriges a sitios web de empresas que no ofrecen programas de recompensas por errores, pero esta persona parece sincera y, debido a las diferencias culturales, puede percibir que esto es una actividad de marketing legítima para su negocio. Procedí a preguntarles sobre sus credenciales y precios.

Los precios oscilaron entre 150 y 2.000 $ por error, dependiendo de la gravedad. Es de suponer que nos referimos dólares estadounidenses.

Hay informes de que el pago de beg bounty conlleva una creciente demanda de pagos más altos. Una organización aparentemente dijo que comenzó en 500 $ y luego, a medida que se informaron más errores, los remitentes exigieron rápidamente 5.000 $ y fueron más agresivos.

Atemorizar con fines de lucro

De los pocos ejemplos que investigué, “Faisal” ciertamente parece ser el más profesional y útil, pero eso no significa que este tipo de comportamiento sea aceptable. La mayoría de los errores que se encontraron ni siquiera eran errores. Eran simplemente escaneos de Internet que descubrieron la falta de un registro SPF o DMARC. Otras eran vulnerabilidades genuinas que se podían encontrar fácilmente mediante el uso de herramientas disponibles gratuitamente.

Ninguna de las vulnerabilidades que investigué merecía un pago.

El problema es que hay millones de sitios mal protegidos propiedad de pequeñas empresas que no conocen nada mejor y se ven intimidados para pagar por los servicios.

Asesoramiento a destinatarios

Si recibes uno de estos correos electrónicos, vale la pena tomarlo en serio, ya que probablemente tengas una postura de seguridad muy pobre, pero no debes interactuar con la persona que se ha puesto en contacto contigo.

Ponte en contacto con una empresa local de confianza para evaluar tus debilidades de seguridad, una que pueda trabajar contigo para priorizar y mejorar tu situación de seguridad.

Si eres un profesional de la seguridad cuyos colegas o clientes han acudido a ti con uno de estos correos electrónicos, ponte en contacto conmigo en LinkedIn o Twitter (@chetwisniewski). Me interesa hablar con personas que realizan estas pruebas de penetración no autorizadas para ver si hay patrones o detalles que podamos aprender sobre sus tácticas.

Dejar un comentario