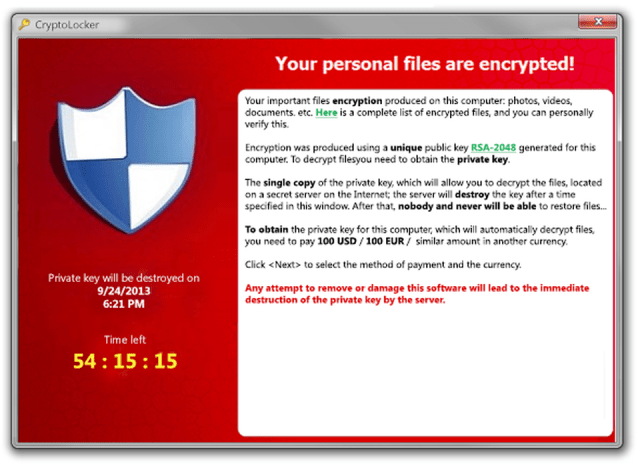

Hace poco más de siete años del nacimiento del ransomware moderno, el 5 de septiembre de 2013. Ese día es un punto de inflexión porque fue el día en que alguien vio la primera muestra de Cryptolocker.

Ese ransomware incipiente fue pionero en una nueva tecnología para extorsionar a las víctimas, lo que, en ciberataques anteriores, siempre había sido el camino más difícil hacia el éxito. El dinero es intrínsecamente rastreable y es difícil de obtener electrónicamente si eres un cibercriminal, pero Cryptolocker tenía un nuevo truco preparado: Bitcoin.

Aquí estamos siete años después todavía pensando en qué hacer para defendernos del ransomware. Uno creería que en siete años deberíamos haber mejorado para disuadir a los atacantes de este tipo, pero, como casi todo en seguridad de la información, el ransomware es un ataque complicado y que se ha vuelto más complejo, particularmente en los últimos doce meses.

Una medida de nuestro éxito es obligar a los criminales a mejorar su juego, y si somos efectivos en esto, deberíamos ver una reducción en los ataques o un cambio a otra cosa o nuevas técnicas. Por ejemplo, cuando nos unimos para evitar que los antivirus falsos usaran procesadores de tarjetas de crédito sospechosos, los delincuentes pasaron al ransomware.

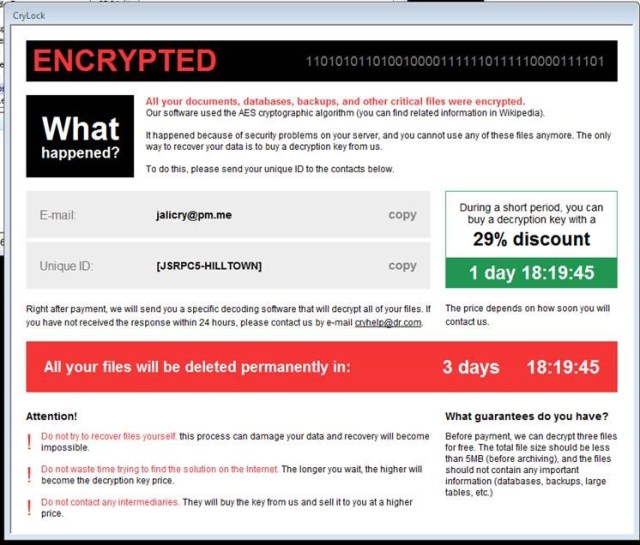

En base a esto, se podría argumentar que nosotros, como sector, hemos tenido mucho éxito en detener el ransomware. Cuando se introdujo el ransomware, dependía de infectar a un gran número de personas y de exigir entre 400 y 1000 dólares a cada una para ganar dinero, lo que provocó un daño generalizado. Estos ataques eran automatizados y fueron en gran parte un juego de números. Así no es como se ven hoy los ataques de ransomware. Una vez más, los atacantes tuvieron que cambiar.

Hemos mejorado nuestra seguridad con respecto a la aplicación de parches y tecnologías de seguridad de endpoints que hacen que las infecciones masivas no valgan la pena. Pasar por alto las herramientas de seguridad es difícil y si se ataca a millones de personas por mes, los proveedores se asegurarán de que los ataques fallen. Los atacantes necesitan una recompensa mayor para que valga la pena pasar por alto las protecciones de seguridad. Idealmente, quieren que sea más difícil para las empresas de seguridad obtener muestras para analizar el último bypass, extendiendo su tiempo útil como herramienta de mala reputación.

La reducción drástica de las víctimas más fáciles de alcanzar como Adobe Flash Player desactualizado y las versiones abandonadas de Oracle Java también ha forzado un cambio y ha iniciado una estratificación en la ecoesfera del operador de malware. “Script kiddies” nunca desaparecerá, pero el daño que causan es menor que nunca y los riesgos que representan se han minimizado gracias a nuestra higiene mejorada. La respuesta a esto ha sido que aquellos con habilidades reales se separen de la manada y mejoren su juego.

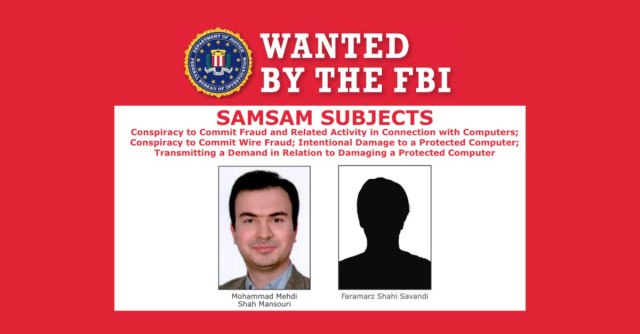

Los ataques a gran escala son peligrosos, por lo que aquellos con estas habilidades comenzaron a desarrollar ataques mucho más sofisticados, a menudo tomando páginas de los libros de jugadas de los estados-nación, pero siendo lo suficientemente cautelosos como para evitar actividades que potencialmente podrían llevarlos a prisión. Debido a que estos ataques requieren un conjunto de habilidades de mayor calibre, se invierte más tiempo, la recompensa tiene que ser mucho mayor.

El resultado es que las organizaciones promedio, no solo los gobiernos y los contratistas de defensa, ahora tienen adversarios humanos. Esto no estaba en los planes de la mayoría de las organizaciones. Lamentablemente, no estaban preparados para esta nueva realidad que ha provocado una avalancha de noticias sobre rescates, extorsiones y violaciones de datos.

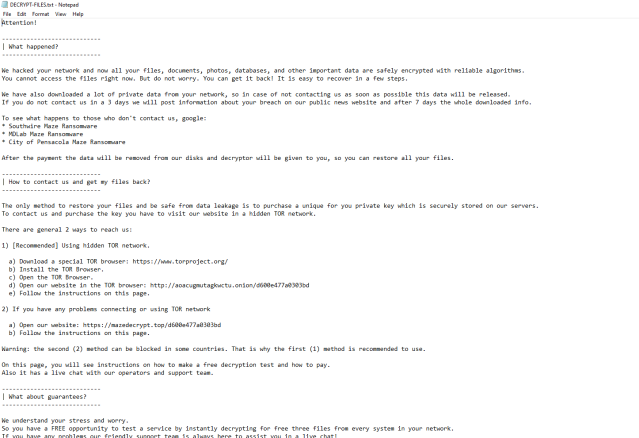

Una de las innovaciones recientes más importantes, ha sido un esfuerzo concertado para evitar las herramientas de seguridad. Debido a que hay un humano en el teclado, los métodos y tácticas utilizados difieren en casi todos los ataques. Si pueden robar una contraseña de un administrador, inician sesión en la consola de administración de seguridad y simplemente apagan todo. Si eso no funciona, grupos como Snatch han recurrido a arrancar en “modo seguro” de Windows, donde muchas protecciones de seguridad están desactivadas antes de iniciar sus rutinas de cifrado. Y, ahora, con Wasted Locker, estamos viendo que se abusa de las profundidades de los comportamientos internos de Windows, como el mapeo de memoria y el almacenamiento en caché, para eludir las tecnologías de comportamiento anti-ransomware.

Estas técnicas de evasión están cambiando rápidamente y no esperamos que esto disminuya. Los seres humanos están creando malware artesanal y lo están implementando cuidadosamente en volúmenes bajos en un intento de permanecer por debajo del radar. No solo golpean todo lo que está a la vista, seleccionan cuidadosamente de qué sistemas robar datos y solo incapacitan sus activos más valiosos. Esto lleva un poco de tiempo, lo que puede ser una ventaja para los defensores, si están bien preparados para detectar señales reveladoras.

Si la puerta se abre solo un poco, pueden entrar y probablemente lo harán. Servidores expuestos con escritorio remoto (RDP) habilitado, administradores sin autenticación multifactor para acceso remoto, servidores web sin parches o incluso estos mismos problemas en un socio de confianza o proveedor de servicios son suficientes para brindar la oportunidad de atacarte por este camino trillado.

Si tus herramientas logran bloquear el ataque inicial, no se rendirán fácilmente. Son humanos y encontrarán una forma de sortear cualquier barrera de software. Los humanos somos tenaces, creativos y no nos damos por vencidos a la primera. Para defenderse de esto, necesitas humanos para separar el trigo de la paja. Las tácticas cambian semanalmente y conocer los signos de tus propias herramientas que se vuelven en tu contra es la clave para la detección temprana.

Esta es una guerra, no una batalla. Para mantenerse a la vanguardia, debes estar atento y contar con las personas adecuadas, la capacitación adecuada y las herramientas apropiadas. Los días de cargar software de seguridad en tus endpoints y olvidarse del tema han quedado atrás.

Los criminales han hibridado sus ataques combinando la automatización para encontrar víctimas con una brecha en sus defensas y los humanos para usar creativamente las herramientas existentes de la propia red de las víctimas contra ellos mismos. Este modelo de negocio puede generarles millones de dólares por víctima y causar un daño adicional incalculable.

Nuestra defensa debe utilizar el mismo enfoque. Los ordenadores, la automatización y las herramientas son necesarios, pero combinados con el intelecto humano, el reconocimiento de patrones y nuestra capacidad de extrapolar del pasado al futuro, brindan una defensa formidable. Aquellos que están teniendo éxito en defenderse casi siempre tienen la combinación correcta de inversión en personas, capacitación y herramientas.

Dejar un comentario