Ninguna organización se propone convertirse en víctima de un ciberdelito. Pero si hay brechas de seguridad en términos de configuraciones erróneas, activos expuestos o vulnerabilidades no resueltas, es probable que los ciberdelincuentes las encuentren y exploten, y podrían pasar meses o incluso más tiempo antes de que la víctima se entere de lo que ha sucedido. Los equipos de respuesta a incidentes de Sophos ayudan a las empresas a identificar, bloquear y mitigar el impacto de los ataques. Como resultado, ven de primera mano cómo los ciberdelitos afectan a las víctimas.

La seguridad total es un mito

La máxima estándar en ciberseguridad es que los defensores deben hacerlo bien siempre, mientras que un atacante solo necesita hacerlo bien una vez. Este es un mensaje desmoralizador para los equipos de seguridad de TI y solo parcialmente cierto. Se necesitan capas de seguridad que puedan romper la cadena de ataque en diferentes lugares. Este enfoque es importante porque los atacantes se están volviendo muy hábiles disfrazándose para evitar despertar la sospecha de los equipos de seguridad y activar la detección.

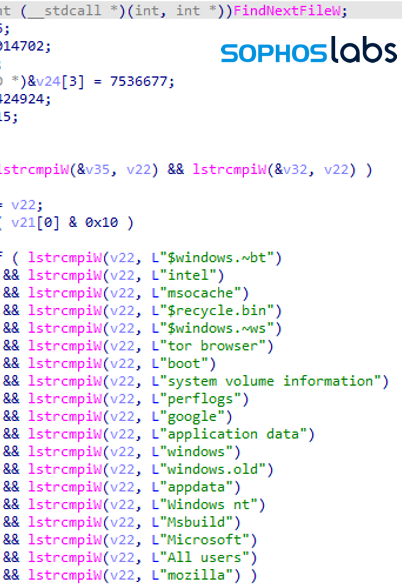

Lo hacen, entre otras cosas, abusando de herramientas de TI legítimas para eludir las tecnologías de seguridad, escanear ordenadores y moverse lateralmente a través de la red. Además, comprometen regularmente las cuentas de administrador existentes para poderse ocultar a plena vista. Si los detectan y detienen, intentarán otra cosa.

Esto nos lleva a uno de los aspectos más significativos de los ciberataques y uno que las víctimas a menudo subestiman: no estás luchando contra código, estás luchando contra personas.

A golpe de teclado

Si bien el ataque inicial puede ser automatizado y posiblemente oportunista, una vez que el atacante tiene un pie dentro de una red, a menudo es una persona quien opera las herramientas y desarrolla el ataque.

En un incidente presenciado por nuestros técnicos, un adversario intentó comprometer a una víctima a través de cuatro métodos de ataque diferentes en el espacio de solo 15 minutos. Después de que todos los intentos fueran bloqueados, el atacante intentó usar la ruta a menudo desprotegida de RDP, momento en el cual reveló la IP del ordenador que estaba usando, revelándose así al equipo de seguridad. Juego terminado.

El desafío para las víctimas es que el uso frecuente de herramientas legítimas por parte de los atacantes significa que los equipos de seguridad de TI deben estar más atentos para descubrir si estas herramientas se utilizan o no con fines maliciosos.

¿Cuánto tiempo han estado los atacantes en tu red?

Según nuestros técnicos, la mayoría de las víctimas creen que la violación ocurrió justo antes de la parte visible del ataque, es decir, de aparecer el ransomware, cuando en realidad esto rara vez es el caso. De hecho, es probable que los atacantes hayan estado en la red durante un tiempo considerable, ocultándose bajo el radar mientras escanean sistemas, instalan puertas traseras, roban información y se aseguran la persistencia para que puedan retomar/reanudar después de un reinicio. Todos estos son problemas de seguridad que las víctimas tendrán que verificar y mitigar para recuperarse por completo de un ataque, lo que agrega presión a una situación que ya muy estresante.

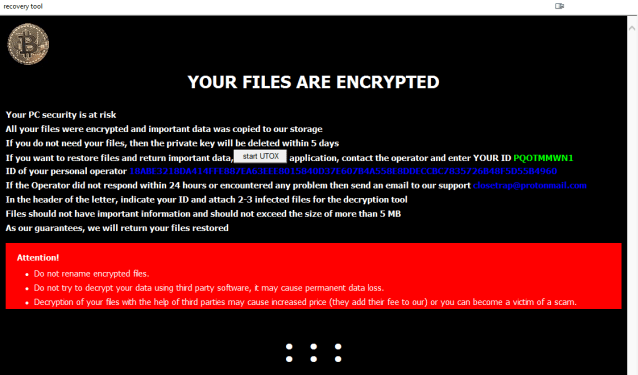

La parte del ataque que con mayor frecuencia alerta a las víctimas de la presencia de un intruso es el lanzamiento de ransomware. Este es el punto en el que el atacante probablemente ha hecho todo lo que quiere hacer en la red de la víctima y está listo para dejarse ver y hacer algo de ruido. En otras palabras, la implementación de ransomware generalmente marca el final de un ataque, no el comienzo.

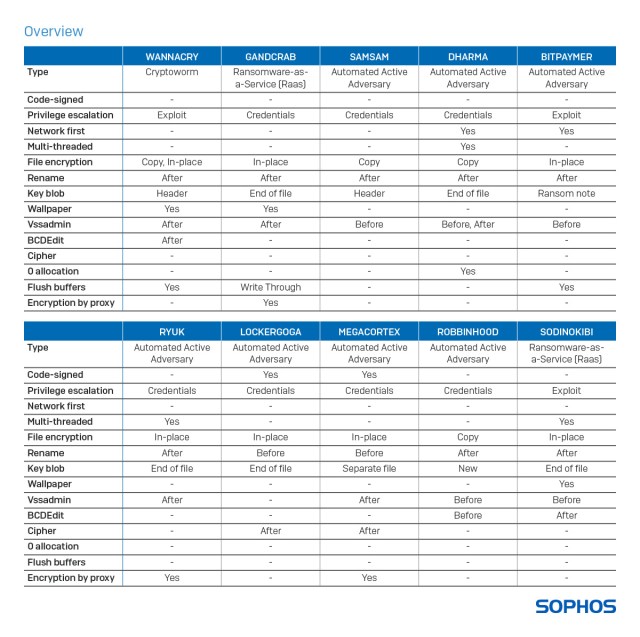

Ransomware descontrolado

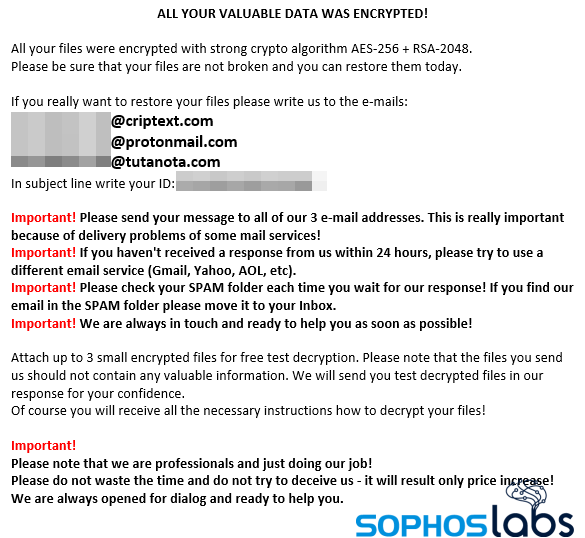

Aproximadamente el 90% de los ataques que ven nuestros técnicos involucran ransomware y el impacto de los ataques suele ser devastador, particularmente para las organizaciones donde el impacto es en el mundo real. Esto incluye entidades sanitarias, donde un ataque exitoso significa operaciones canceladas, placas de rayos X perdidas, resultados de escaneos de cáncer cifrados y más.

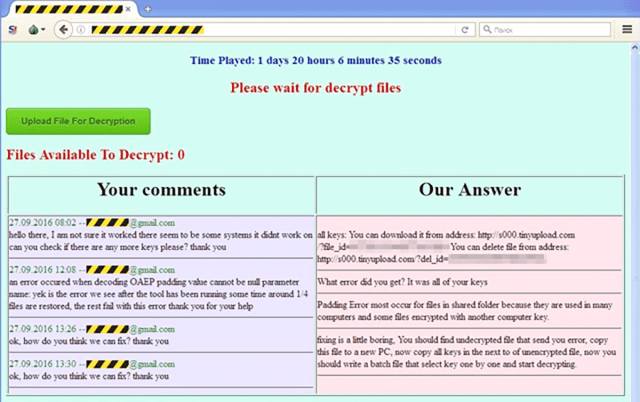

Algunas víctimas sienten que no tienen más opción que pagar el rescate, por ejemplo, aquellas cuyas copias de seguridad de datos online o accesibles de otra manera han sido eliminadas por los atacantes. Otras organizaciones se niegan a pagar, sin importar las circunstancias. Algunos se preocupan más por el impacto en la reputación de la filtración de los datos robados que por el pago de claves de descifrado. El ransomware en sí golpea tanto a empresas sofisticadas como a otras de bajo nivel. Nuestros técnicos han aprendido que si bien todos los ataques son agotadores e intimidantes para las víctimas, a veces también revelan un estrés y una ansiedad cada vez mayores por parte de los atacantes.

Un ejemplo de esto fue una organización afectada por el ransomware-as-a-service que ofrece REvil / Sodinokibi. De la noche a la mañana, los atacantes cifraron el 90% de los servidores de la empresa y el negocio se paralizó. Los atacantes habían obtenido acceso a los sistemas financieros críticos de la empresa y lo aprovecharon al máximo en sus comunicaciones de solicitud de rescate.

La primera demanda de rescate por 3 millones de dólares llegó en el mismo día. La nota buscaba justificar el rescate enumerando varias fuentes de ingresos de la empresa, el hecho de que era elegible para un préstamo de un banco al que nombraban, los costes potenciales del impacto del ransomware y los reembolsos mensuales si la empresa solicitaba un préstamo al banco para pagar el rescate. La nota también señalaba que la declaración de impuestos de la empresa no parecía coincidir completamente con sus ingresos reales. Nada de esto logró el resultado deseado ya que la empresa, que no tenía un seguro anti-ransomware, se negó a pagar.

Las cosas se intensificaron rápidamente. Llegaron más correos electrónicos con amenazas y comenzaron a dirigirse a empleados individuales con detalles de sus registros personales. Luego, toda la empresa recibió un correo electrónico exhortándolos a persuadir a sus directivos de que pagaran el rescate, que para entonces era de 8 millones de dólares. Finalmente, los atacantes empezaron a telefonear al equipo de TI, entonces agotado, diciéndoles que leyeran su correo electrónico y pagaran.

La víctima nunca pagó. Restauraron lo que pudieron y vieron como los atacantes filtraron online tres remesas de datos de la empresa. La empresa todavía está en funcionamiento.

El desafío de reconstruir

Nuestros técnicos señalan que muchas víctimas luchan por comprender cómo se mueve el ransomware en la organización. Existe la suposición general de que se propaga hacia afuera en todas las direcciones cuando de hecho se implementa estratégicamente en una lista preseleccionada de máquinas. Además, los atacantes no solo apuntan a documentos y otros datos, sino que se acercan lo más posible a “bloquear” las máquinas sin hacerlo realmente. Dejan la capacidad suficiente para que la víctima pueda arrancar las máquinas y ver la nota de rescate.

Lo que esto significa para las víctimas es que la recuperación no comienza con la restauración de las copias de seguridad y luego ver qué más han accedido o robado los atacantes. A menudo comienza con el desafío significativo de reconstruir todas las máquinas afectadas y la difícil tarea de identificar desde dónde se lanzó el ataque y si aún permanecen dentro de la red.

Construyendo una mejor seguridad

A medida que los ataques se vuelven más sigilosos y mejores abusando de herramientas y procesos legítimos, la importancia para las víctimas de disponer de equipos humanos dedicados a cazar amenazas es clara. La búsqueda de amenazas complementa los algoritmos avanzados del software de seguridad de nueva generación con experiencia humana 24 horas al día, 7 días a la semana, que puede evaluar los matices de un ataque de una manera que el software no puede.

Es como tener CCTV: las cámaras por sí solas pueden grabar y disuadir un crimen, pero no pueden detenerlo activamente. Es el guardia de seguridad que ve el circuito cerrado de televisión en vivo quien puede actuar. Demasiados equipos de seguridad de TI todavía se presentan a trabajar una mañana para descubrir qué ha ocurrido, en lugar de saber qué podría haber sucedido, pero no sucedió.

Dejar un comentario