Perfil del cliente: una organización sin fines de lucro con sede en EEUU, con aproximadamente 1000 dispositivos.

El equipo de Sophos Managed Threat Response (MTR) ofrece a los clientes respuestas rápidas dirigidas por humanos a las amenazas más desagradables y a los adversarios más sofisticados.

Comienza la caza

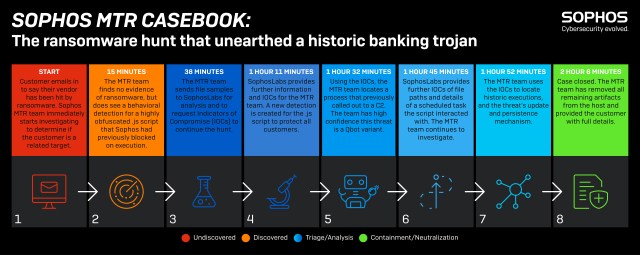

Este caso comenzó con un correo electrónico de un nuevo cliente de MTR. El cliente acababa de enterarse de que un proveedor externo con el que trabaja había sido afectado por ransomware y le preocupaba que también pudiera verse afectado.

El equipo de MTR inmediatamente respondió a su solicitud, abrió un nuevo caso e inició una búsqueda de amenazas. En 15 minutos, estaban completamente seguros de que no había ransomware en el entorno del cliente.

Pero el equipo encontró algo sospechoso. Muy recientemente, el software de protección de endpoints de Sophos del cliente había detectado y bloqueado un script.

Lo extraño fue que el script estaba en JavaScript, que generalmente utilizan las web para añadir interactividad. Sin embargo, esta detección no provenía de un navegador web, sino de la línea de comandos.

Y estaba ofuscado: alguien no quería que los ojos humanos lo leyeran.

Profundizando en el caso

Enviamos el script a SophosLabs, nuestro equipo de inteligencia e investigación de amenazas, para obtener un análisis más profundo de ese script y lo que intentaba hacer. En cuestión de minutos, SophosLabs comenzó a compartir información interesante:

- El script era un descargador. Habría intentado descargar una carga útil maliciosa alojada en una URL. Una búsqueda en los datos de tráfico de la red revelaba que nunca se accedió a esa URL.

- La secuencia de comandos de descarga habría intentado realizar una tarea programada.

Si bien no pudimos encontrar ninguna evidencia de la creación de esta tarea, sí encontramos otra tarea programada de aspecto sospechoso que ejecutaría un script diferente.

Esta nueva secuencia de comandos intentaría encontrar dos archivos con la extensión de archivo .zzz y unirlos en un .exe. Luego ejecutaría este .exe, eliminaría la tarea programada, eliminaría los archivos .zzz y finalmente eliminaría el script.

Esta tarea programada estaba esperando para hacer su trabajo, pero los archivos que estaba esperando nunca aparecieron.

Caso resuelto

El caso estaba claro. Los scripts y tareas sospechosos pertenecen a una variante de un troyano bancario y ladrón de información conocido como Qbot. Y había estado funcionando sin ser detectado en un dispositivo de la red del cliente durante mucho tiempo.

Los criminales detrás de Qbot estaban tratando de organizar la descarga de una actualización como dos archivos .zzz para evadir las defensas del perímetro y luego unirlos una vez en el interior.

Desafortunadamente para Qbot, capturamos este proceso en el acto.

Como el cliente había autorizado a Sophos a responder en su nombre, limpiamos la infección de Qbot e informamos al cliente de lo que habíamos descubierto.

Toda la investigación, desde el correo electrónico inicial del cliente hasta la limpieza final, duró solo 2 horas y 6 minutos.

El cliente pudo relajarse sabiendo que no había sido afectado por ransomware y que un malware bancario histórico se había eliminado por completo.

Y como muestra esta historia, si bien el ransomware es a menudo la amenaza que todos tenemos en mente, también es importante estar alerta a los ataques que prefieren esconderse en las sombras.

Dejar un comentario