La Oficina de Seguridad del Internauta (OSI) alerta de varias campañas de emails falsos con varios motivos. Por un lado, esta la que suplanta a Correos solicitando un pago de de 2,99 € para la entrega de un envío, por otro existe una oleada de falsos correos de sextorsión o infección de COVID-19.

Correos

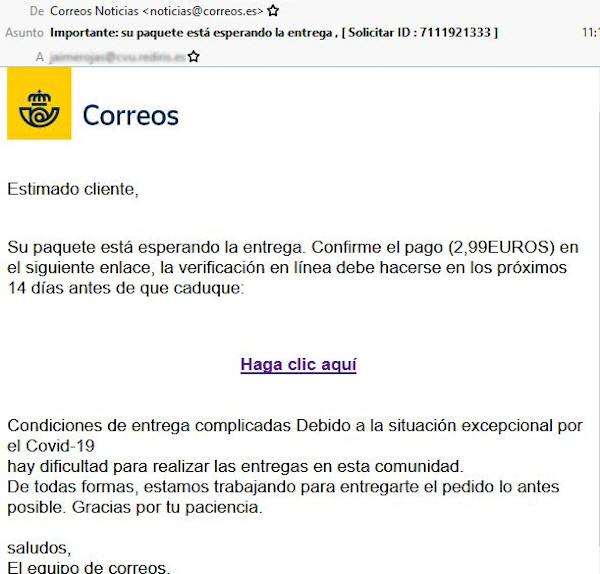

El correo electrónico fraudulento se envía desde una cuenta que no pertenece al servicio legítimo de Correos y se envía bajo el asunto “Importante: su paquete está esperando la entrega, [Solicitar ID: 71119213333 ]”, aunque no se descarta que puedan estar distribuyéndose mediante otros correos con asuntos similares o incluso diferentes.

La estafa avisa al usuario de que el paquete está esperando la entrega y debe confirmar un pago de 2,99€ para poder recibirlo.

Las principales características de este phishing son:

- El correo enviado se identifica como Correos, utilizando su logotipo y el formato habitual de correos electrónicos utilizado por la empresa.

- Se ha falseado el domino de Correos para dotar de mayor credibilidad al fraude. De esta forma, el usuario puede pensar que realmente es la entidad legítima la que le está enviando el correo electrónico (Mail spoofing).

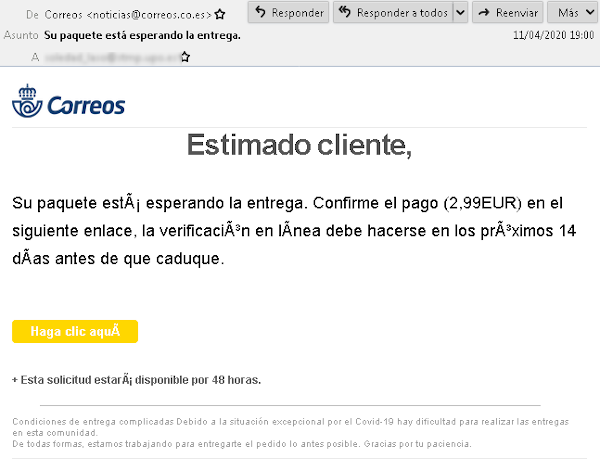

- El lenguaje utilizado en el mensaje es correcto aunque no se detectan las palabras con tildes y añade símbolos raros. Es habitual encontrar faltas de ortografía y/o redacciones poco cuidadas debidas, en gran parte, al uso de traductores automáticos.

- El pago que se solicita es mínimo (2.99€), hecho que posiblemente haga que más víctimas caigan en el engaño, al no suponer un gran coste económico para el usuario.

- En algunos correos se podría utilizar la situación actual del Covid-19 para dar más credibilidad al fraude.

Ejemplo 1:

Ejemplo 2:

Al pulsar sobre el botón “Haga clic aquí”, el usuario es redirigido a una página exactamente igual a la legítima.

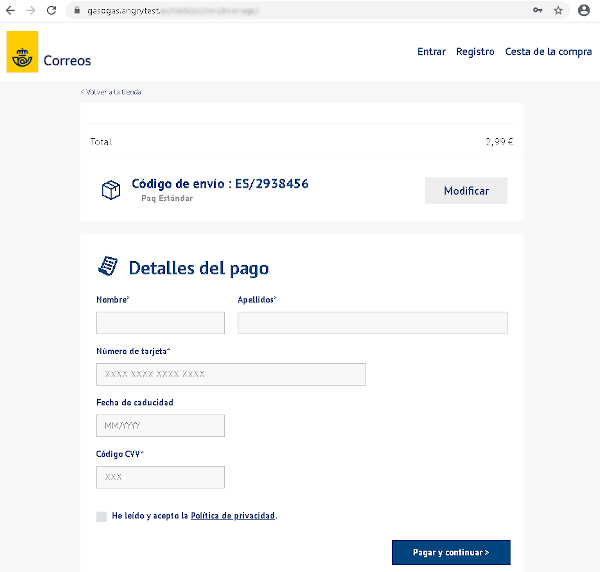

La página falsa contiene un formulario donde se solicitan los datos de acceso a la cuenta de Correos para acceder a los Servicios Online. Debemos destacar que todos los enlaces que aparecen en esta página, a excepción del botón “Entrar”, vuelven a redirigir al usuario a este mismo sitio.

Tras pulsar en el botón “Entrar” el usuario es redirigido a una web con un formulario donde se solicitan datos personales como el nombre, los apellidos y los datos de la tarjeta bancaria.

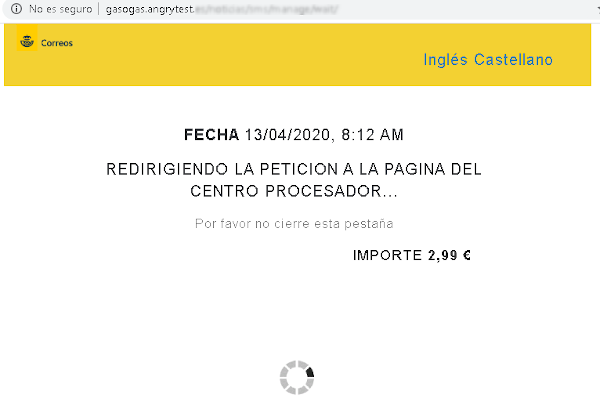

Una vez cumplimentados los datos y marcada la casilla de “He leído y acepto la Política de Privacidad”, si se pulsa sobre “Pagar y continuar”, la web mostrará la siguiente pantalla:

Tras unos segundos, automáticamente, la página redirige a otra que simula ser una pasarela de pago, donde solicita introducir un código que supuestamente le ha llegado al usuario a su teléfono móvil.

Esta estrategia se utiliza para dotar de mayor credibilidad al proceso de pago, aunque posiblemente no se reciba un SMS con ningún código, pero igualmente los ciberdelincuentes ya han obtenido nuestros datos.

Sextorsión y COVID-19

El correo electrónico fraudulento se envía desde una cuenta genérica de correo electrónico (por ejemplo: @gmail.com, @outlook.com). El cuerpo del mensaje, en la mayoría de los casos, está en inglés, aunque también podrían darse casos en castellano.

Se han detectado diferentes versiones en cuanto al contenido. En el primero de ellos se amenaza al usuario con enviar a todos sus contactos un vídeo en situación comprometida, grabado mientras navegaba por páginas de contenido sexual, si no se realiza el pago de la cantidad exigida en una cartera digital en menos de 24 horas.

Se intenta engañar a la víctima explicando que estas supuestas imágenes habrían sido obtenidas tras haber infectado su dispositivo, además de haber obtenido el listado de sus contactos de correo electrónico y redes sociales.

Con el objetivo de dar más credibilidad al contenido del correo a ojos de la víctima, se añade una contraseña vinculada a su cuenta. Esta contraseña posiblemente haya sido obtenida tras haber sido filtrada de alguna página de Internet.

En otras variantes no se facilita ninguna contraseña. El correo electrónico podría tener el siguiente aspecto:

En el último de los casos, los ciberdelincuentes se aprovechan de la situación generada por el coronavirus y en este caso la extorsión se efectúa mediante la amenaza de infección de COVID19 a sus familiares.

¿Qué hacer?

En el caso de que hayas accedido al chantaje y realizado el pago de bitcoins, recopila todas las evidencias de las que dispongas (capturas de pantalla, e-mail, mensajes, etc.) y contacta con las Fuerzas y Cuerpos de Seguridad del Estado (FCSE) para presentar una denuncia.

Nuestros consejos para no caer en estas estafas son:

- No te dejes presionar para hacer clic en un enlace. Lo más importante es que no sigas un consejo que no pediste y que no esperabas. Si realmente buscas consejo e información sobre el coronavirus, haz tu propia investigación y elije qué fuentes utilizar.

- No te dejes engañar por el nombre del remitente. Por ejemplo, esta estafa puede ser recibida en nombre de la “Organización Mundial de la Salud”, pero en realidad el remitente puede poner el nombre que quiera utilizando el campo “De: …”

- Pon especial atención en los errores ortográficos y gramaticales. No todos los ladrones los cometen, pero muchos sí. Tomate un tiempo extra para revisar los mensajes recibidos en busca de señales que indiquen que pueden ser fraudulentos. Ya es bastante malo ser estafado como para descubrir que podrías haber descubierto el fraude por adelantado.

- Comprueba la URL antes de teclearla o hacer clic en un enlace. Si el sitio web al que estás siendo redirigido no tiene buena pinta, mantente alejado.

- Nunca facilites datos que un sitio web no debería pedir. No hay razón para que una página web de divulgación sobre salud te pida tu dirección de correo electrónico, y mucho menos tu contraseña. Si te surgen dudas, no des información.

- Si te das cuenta de que acabas de revelar tu contraseña a los impostores, cámbiala en cuanto puedas. Los ladrones que están detrás de sitios de phishing suelen probar las contraseñas robadas inmediatamente (de hecho, es un proceso que puede hacerse de forma automática), así que cuanto antes reacciones, más probabilidades tendrás de vencerles.

- Nunca uses la misma contraseña para más de una cuenta. Una vez que los ciberdelincuentes tienen una contraseña, suelen usarla para intentar acceder a todos los sitios en los que el usuario puede tener una cuenta para probar suerte.

- Activa la autenticación de dos factores (2FA) si es posible. Esos códigos de seis dígitos que recibes en tu teléfono o que generas a través de una aplicación son un pequeño inconveniente para el usuario, pero suelen ser una gran barrera para los ciberatacantes, así no les es suficiente con saber tu contraseña.

- La concienciación y formación es fundamental para detectar esta clase de de correos fraudulentos. Productos como Sophos Phish Threat simulan ataques de phishing para empleados pero de una forma segura, mostrando los trucos que utilizan los ciberdelincuentes pero sin que se produzcan daños reales si alguien cae en la trampa. Sophos también ofrece un kit de herramientas anti-phising gratuito que incluye posters, ejemplos de email de phishing, consejos básicos para detectar un ataque de phishing, etc.

Consejos desde Sophos

Desde el comienzo de la crisis del COVID-19 hemos visto como los ciberdelincuentes están intentando aprovecharse de esta crisis sanitaria. La búsqueda generalizada de información sobre el tema, así como el aumento del teletrabajo sin haber tomado las medidas oportunas son el caldo de cultivo perfecto para que sus ataques tengan una mayor probabilidad de éxito.

Desde Sophos ya hemos hablado advertido sobre este tema y publicado varios artículos en los que ofrecemos consejos útiles sobre ciberseguridad:

Guía de ciberseguridad para la pandemia del coronavirus

Protección continua de Sophos durante la pandemia de coronavirus

Dejar un comentario