Desde la aparición del comercio en nuestra sociedad, allá por el… hace muchos, muchos años, siempre nos hemos ido encontrando con timadores, ladrones y otros individuos por el estilo, cuyas técnicas para conseguir beneficios no eran del todo … “correctas”. En Internet, y como ocurre habitualmente, esto no es diferente.

Si echamos un vistazo rápido a los métodos más conocidos, enseguida nos viene a la mente prácticas como la publicidad engañosa (spam), la suplantación y el robo de identidades (phishing) e incluso el secuestro de datos (ransomware) como formas de conseguir ingresos en la red. Todos ellos, sin duda, métodos muy rentables aún hoy en día. Sin embargo, la tecnología avanza y, siguiendo la filosofía romántica de combinar lo moderno con lo tradicional, los “ciber-malos” han encontrado una nueva y revolucionaria forma de utilizar a los usuarios en su beneficio: los trabajos forzados O_O, en términos modernos Cryptojacking o, dicho de otro modo, convertir a los usuarios en esclavos mineros.

Exacto, al igual que si fuéramos un hámster corriendo dentro de una rueda, los atacantes han visto en los usuarios una forma sencilla de conseguir una fuente de energía a coste cero.

Para entender el significado de esta nueva palabra tan chula, y sin perdernos en conceptos como la criptografía, el Blockchain, y los entresijos y diferencias entre todos los tipos de criptomonedas que existen, vamos a simplificarlo al máximo y pensar en estas últimas como si fueran vales de compra del primer centro comercial que nos venga a la mente. Con dichos vales, podremos comprar en ese centro o incluso podremos canjearlos por dinero real o por otros vales, cambiándolos o vendiéndolos. Si ahora pensamos en cómo son estos vales, lo más normal es que tengan forma de tarjeta regalo e impreso en ella un número de serie que los hace únicos ante el resto. Este número de serie es lo que necesitamos para poder comprar con esa tarjeta, y lo bueno es que todas las tarjetas ya están ahí como si de metales preciosos se tratara, solamente hay que encontrarlas.

Pensemos ahora como si fuéramos los malos. Tenemos varias opciones: robar a otros estas tarjetas (un clásico, aunque suena demasiado ilegal); buscar bajo las piedras números de serie de tarjetas que aún no se hayan usado (como cuando los mineros buscaban oro y diamantes); seríamos cripto-mineros (suena guay, pero supone mucho esfuerzo); o, mejor aún, poner a otros a buscar (esto ya suena mejor) y además sin que se enteren (oh yeah!!).

En informática al concepto de secuestrar un recurso (ya sea una página, la sesión del navegador u otro elemento) con el fin de modificar su comportamiento ajeno a la voluntad del propietario, se le llama Hijacking. En este caso como lo que se busca es un criptominero involuntario, vamos a llamar a esta técnica Cryptojacking.

Dando una definición más precisa, el Cryptojacking es la técnica de utilizar un servicio o una máquina ajena (en concreto su capacidad de procesado) para practicar la minería de criptomonedas.

Ok, capto el concepto. ¿Y cuáles son las formas más habituales en las que pueden hacerme minar sin darme cuenta?

Como siempre, las técnicas son varias y van cambiando con el tiempo. A día de hoy, lo más habitual suele ser:

- Inyección de código JavaScript en un servidor o sitio web, de modo que se ejecuta cada vez que alguien visite el sitio.

- Situándose entre el usuario y el punto de salida a Internet, por ejemplo, en un punto WiFi de invitados y actuando como intermediario (proxy), aprovechando las conexiones hacia los diferentes sitios web para inyectar código de minado.

- A través de un archivo malicioso, con capacidad de propagación y que se oculta en el sistema como si de un malware tradicional se tratara, por ejemplo, WannaMine.

Bueno, pero … Tampoco parece para tanto … ¿qué problema puede suponerme?

La respuesta no es única, sino que son varias las consecuencias de esto.

Desde el punto de vista ético:

- Estaremos siendo mineros para otro, y sin haberlo decidido por nosotros mismos.

- Al igual que sucede cuando pagamos un rescate en casos de ransomware, estaremos generando benéficos a un tercero, y por tanto financiando, a personas o entidades de dudosa reputación cuyas prácticas y fines se consideran dentro del cibercrimen.

- Además, si en tu compañía no está permitido el minado de criptomonedas mediante el uso de los recursos corporativos, estarás incumpliendo la política de seguridad de tu empresa.

Si estas razones no terminan de convencerte a lo mejor desde el punto de vista práctico, tu opinión cambia:

- Se disparará el uso de CPU y/o GPU (procesador de las tarjetas gráficas), lo que se traducirá en el famoso “pc lento” y en un desgaste prematuro del tiempo de vida de los componentes de tu equipo.

- Debido al punto anterior, también aumentará el consumo eléctrico de tu pc y por tanto tu factura de La Luz.

- Aumentará el número de conexiones hacia Internet, por lo que la navegación se volverá más lenta.

Por último y no menos importante estaría el coste reputacional. Tan pronto los usuarios descubran que un sitio web ha sido vulnerado, las siguientes preguntas serán … ¿Y que más hicieron los atacantes? ¿Está solucionado ya? ¿Cuánto tiempo ha pasado hasta ser solucionado? Esto sin contar el coste de oportunidad que supondrá tener nuestro servicio web caído hasta solucionar el problema.

Vale, lo pillo, pero ¿puede Sophos protegerme?

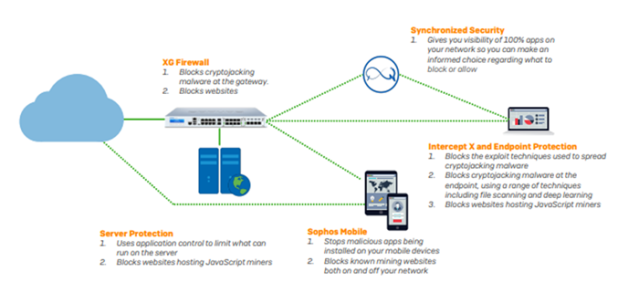

La respuesta es SI, y la solución es sencilla. Sophos incorpora entre sus soluciones de seguridad varías capas de protección, tanto a nivel perimetral como en el puesto final, frente a las diferentes fases que sigue un ataque o intento de Cryptojacking.

La primera de estas capas sería mediante el filtrado web, gracias al control de reputación en la navegación, tanto si estamos protegidos con Sophos Endpoint como con una solución Firewall UTM (Sophos XG o Sophos UTM9), evitaremos las conexiones tanto directas como indirectas contra los sitios web que ofrecen este tipo de servicios a nuestros “simpáticos” atacantes (ej. coinhive.com)

La segunda sería mediante el control de tráfico hacia servidores maliciosos o HIPS. Al igual que en el caso anterior tendría esta protección tanto con el endpoint como con la protección perimetral.

La tercera, gracias a InterceptX y a la protección Endpoint. Tanto en PCs de usuario como servidores y móviles, vamos a poder bloquear y limitar las aplicaciones en ejecución e impedir la ejecución del malware de cryptominado gracias al escaneo en tiempo real y a la inteligencia en detección del Deep Learning de Sophos.

Además, en el caso de variantes cómo WanaMine, donde la infección no estaba en un sitio web sino a través de una variante con capacidad de auto propagarse como ocurría en el famoso Wananacry, no solo vamos a bloquear la ejecución sino también su propagación gracias a la protección Anti-Exploit.

Mas info.

BestPractices for fighting CryptoJacking

Web-based cryptominers are malware

Advisory: How to block JavaScript cryptominers

Articulo escrito por Iván Mateos Pascual

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación: