I SophosLabs hanno scoperto una nuova campagna spam in cui il ransomware viene scaricato e innescato da una macro nascosta all’interno di un documento di Word che è a sua volta inserito in un PDF, proprio come una matrioska russa. Il ransomware in questo caso sembra essere una variante di Locky.

La maggior parte dei filtri antivirus sanno riconoscere le macro sospette nei documenti, ma, secondo i ricercatori di SophosLab, nascondere quei documenti all’interno di un PDF potrebbe essere un modo efficace per aggirarli.

Come appare l’ultima tattica

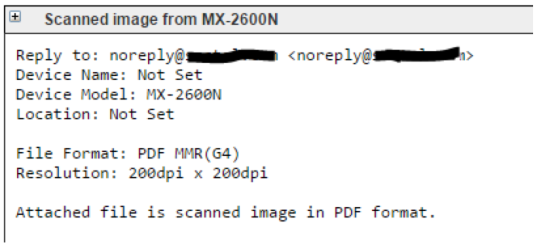

Seguendo un modello tipico, quest’ultima offensiva ransomware viene inviata come spam con un allegato PDF:

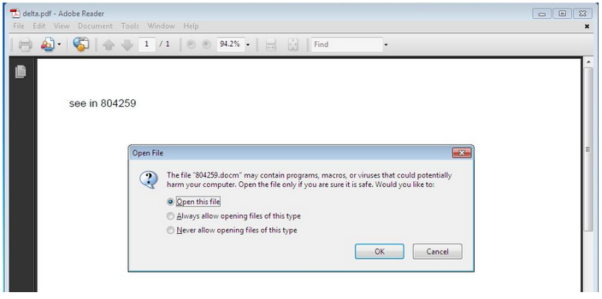

Il PDF ha un documento allegato al suo interno che cerca di essere aperto dall’Acrobat Reader:

Il PDF ha un documento allegato al suo interno che cerca di essere aperto dall’Acrobat Reader:

Una volta che il documento viene aperto in Word, ti chiede di abilitare l’editing attraverso un attacco di social engineering:

Una volta che il documento viene aperto in Word, ti chiede di abilitare l’editing attraverso un attacco di social engineering:

Cosa bisogna fare?

Ci sono cose che le persone possono fare per meglio proteggersi da questo tipo di attacchi:

- Fate regolarmente il backup e tenetene una copia recente off-site. Oltre al ransomware ci sono decine di modi in cui i vostri file possono scomparire, ad esempio un incendio, un allagamento, un furto, un laptop dimenticato e persino una cancellazione accidentale. Criptate i vostri backup e non dovrete più preoccuparvi che il vostro dispositivo cada nelle mani sbagliate.

- Non abilitate le macro nei documenti allegati che ricevete via email. Parecchi anni fa Microsoft disabilitò l’autoesecuzione delle macro per default come misura di sicurezza. Molte infezioni malware fanno affidamento sul fatto che vi indurranno ad abilitare le macro, quindi non fatelo!

- State attenti agli allegati non richiesti. I malintenzionati fanno affidamento sul fatto che non dovreste aprire un documento finché non siete sicuri che sia quello che stavate aspettando, ma non si può sapere se lo è fino a quando non lo si apre. Nel dubbio, lasciatelo perdere.

- Aggiornate subito, Aggiornate spesso. Il malware che non viene inviato tramite macro in un documento spesso si basa su bug di protezione in applicazioni popolari, tra cui Office, il vostro browser, Flash e altro ancora. Prima aggiornate, meno falle restano aperte che i criminali possono sfruttare. Nel caso di questo attacco, gli utenti vogliono essere sicuri di utilizzare le versioni più aggiornate di PDF e Word.

- Usate Sophos Intercept X, che ferma il ransomware bloccando l’encryption non autorizzata di file.

Sophos ha individuato il PDF come Troj/PDFDoc-C e il payload come Troj/Locky-UP.

Altri link che potreste trovare utili:

- Per difendersi contro il ransomware in generale, leggete il nostro articolo “Come rimanere protetti contro il ransomware.”

- Per la protezione contro attacchi JavaScript, dite a Explorer di aprire i file .JS con il blocco note.

- Per la protezione contro i nomi dei file fuorvianti, dite a Explorer di mostrare le estensioni dei file.

- Per ulteriori informazioni sul ransomware, ascoltate il nostro podcast Techknow.

- Per proteggere i vostri amici e la vostra famiglia dal ransomware provate il nostro Sophos Home per Windows e Mac, è gratis!

Tratto dall’articolo “Ransomware hidden inside a Word document that’s hidden inside a PDF” di Bill Brenner

gianluca di pietro

Se la macchine dell’utente si trova sotto dominio e l’utente che accede al virus non ha permessi di installazione rischia comunque l’infezione?

Sophos Italia

Sì, rischia comunque visto che non è un programma che si installa ma una sorta di script che parte all’apertura del pdf.