Todo lo que necesitas saber del último bug de OpenSSL

Si tienes algo que ver con seguridad informática, seguro que has estado en modo “contener la respiración” durante esta semana. La razón es que el equipo de OpenSSL anunció el lunes que existía una vulnerabilidad muy grave y que publicarían un parche en tres días.

Si tienes algo que ver con seguridad informática, seguro que has estado en modo “contener la respiración” durante esta semana. La razón es que el equipo de OpenSSL anunció el lunes que existía una vulnerabilidad muy grave y que publicarían un parche en tres días.

¿Qué es OpenSSL?

OpenSSL es un conjunto de herramientas muy usado que implementa un protocolo de seguridad llamado TLS/SSL, y añade la “S” en HTTPS en muchas webs.

OpenSSL también es muy conocido por la vulnerabilidad Heartbleed, que fue descubierta en 2014. Debido a esta vulnerabilidad, era relativamente sencillo extraer datos secretos de nuestros servidores sin realizar ningún tipo de hackeado.

Esperando el parche

Estos datos históricos (el predominio de OpenSSL y los malos recuerdos de Heartbleed), daban un aspecto muy preocupante a la notificación del lunes.

¿Por qué una actualización para una simple vulnerabilidad? ¿Cuan grave era ese problema? ¿Era un problema de filtrado de datos o de otro tipo? ¿Afectaría a todas las versiones o habría alguna que estuviera a salvo? ¿Como nos deberíamos preparar para la actualización prometida?

La vulnerabilidad

Ahora que ya disponemos de un parche, nuestro veredicto es que no era tan preocupante ni estaba tan extendido como temíamos al comienzo. De todas maneras, si eres vulnerable, tienes que actuar.

Una explicación simple es que el CVE-2015-1793, que es el nombre oficial del bug, es un problema con la validación de los certificados. Esto significa que un cibercriminal te puede atraer hacia una web que parece legítima y segura ya que dispone de un certificado TLS/SSL, pero que en realidad es maliciosa.

TLS/SSL depende de una “cadena de confianza” formada por certificados cifrados. Esta cadena permite asegurarte que la web segura que visitas pertenece a la empresa que esperas.

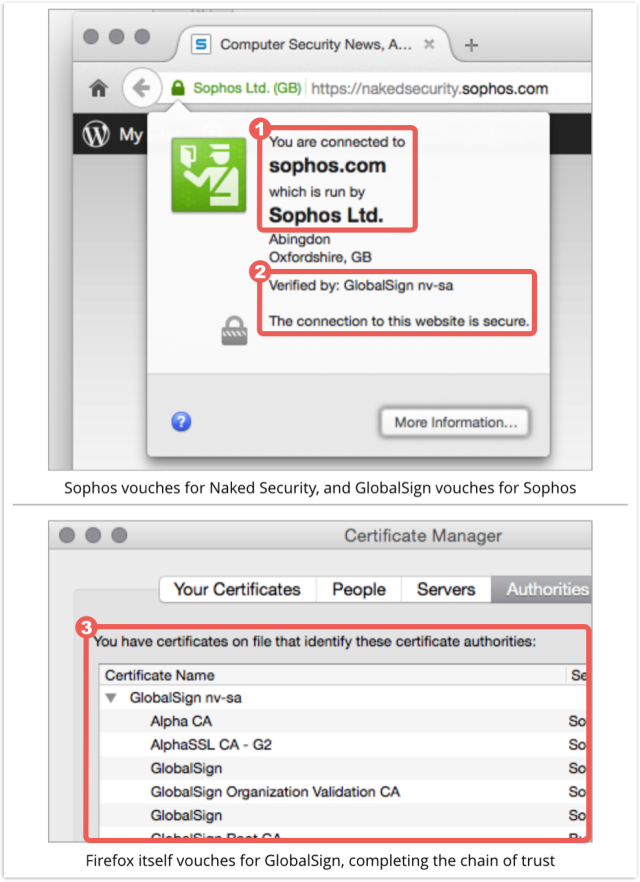

Este es un ejemplo de nuestro blog en inglés:

El certificado de Naked Security pertenece a Sophos, este certificado lo emite GlobalSign. Firefox a su vez emite un certificado de confianza a GlobalSign, cerrando así la cadena.

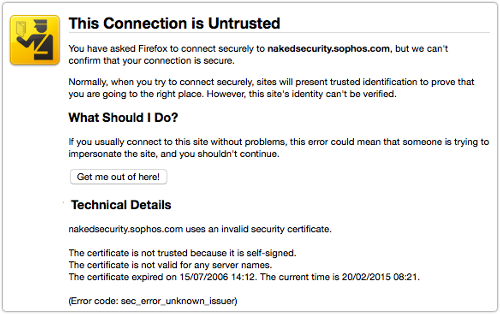

Si un delincuente intentara crear su propio certificado haciéndose pasar por Sophos, normalmente sería detectado y recibirías un mensaje de aviso como este:

Las consecuencias de la vulnerabilidad

Este bug permite crear certificados a nombre de otra organización sin necesidad de que una entidad certificadora lo firme ni que se active ninguna alarma. De esta manera es posible realizar un ataque tipo “hombre en el medio”, por ejemplo, te engaña haciéndose pasar por otra página valiéndose de su certificación aparentemente correcta y de esta manera consigue tus contraseñas.

¿Es serio el problema?

Afortunadamente el problema no está tan extendido como pensábamos en un principio.

Primero, los ciberdelincuentes no pueden atacar a nuestros servidores directamente ni robarles información.

Segundo, solo cuatro de las versiones oficiales de OpenSSL se ven afectadas:

- Las versiones 1.0.2b y 1.0.2c necesitan actualizarse a la versión 1.0.2d (la versión 1.0.2a es inmune)

- Las versiones 1.0.1n y 1.0.1o necesitan actualizarse a la 1.0.1p (las versiones anteriores a la n son inmunes

- Todas las versiones 0.9.8 y 1.0 son inmunes

Tercero, la mayoría de los servidores (a no ser que se conecten a otros servidores o realicen una verificación inversa de los certificados de los clientes, lo cual no es habitual) no están afectados ya que la vulnerabilidad afecta al cliente no al servidor al que se conecta.

Cuarto, los cuatro principales navegadores (Internet Explorer, Firefox, Safari y Chrome) no usan OpenSSL por lo que son inmunes.

¿Que hacer?

Hay muchos otros productos aparte de los navegadores que pueden incluir código de OpenSSL, por ejemplo lectores de RSS, clientes de correo, etc. Estas herramienta necesitan actualizarse.

Si no estas seguro pregúntale al fabricante del software o a tu proveedor si necesitas tomar alguna medida.

Si eres usuario de Sophos, nos alegra decirte que nuestros productos están libres de este problema.

Dejar un comentario