I professionisti della sicurezza sono sempre allerta e a caccia di nuove tecniche di attacco. Il team X-Ops di Sophos ha recentemente indagato su attacchi di phishing che hanno preso di mira diversi nostri dipendenti, uno dei quali è stato ingannato e costretto a fornire le proprie informazioni.

Gli aggressori hanno utilizzato il cosiddetto quishing (un termine che unisce “QR code” e “phishing”). I QR code sono un meccanismo di codifica leggibile da una macchina che può incapsulare un’ampia varietà di informazioni, da righe di testo a dati binari, ma la maggior parte delle persone conosce e identifica il loro uso più comune oggi come un modo rapido per condividere un URL.

In genere, nell’ambito della security, insegniamo alle persone a difendersi dal phishing istruendole a controllare attentamente un URL prima di fare clic sul proprio computer. Tuttavia, a differenza di un URL in un testo semplice, i codici QR non si prestano a essere analizzati nello stesso modo.

Inoltre, la maggior parte delle persone utilizza la fotocamera del telefono per interpretare il QR code, anziché un computer, e può essere difficile esaminare attentamente l’URL che viene momentaneamente visualizzato nell’app fotocamera del telefono, sia perché l’URL può apparire solo per pochi secondi prima che l’app lo nasconda alla vista, sia perché gli aggressori possono utilizzare una serie di tecniche o strumenti di reindirizzamento degli URL che nascondono o offuscano la destinazione finale del link.

Come funziona un attacco di quishing

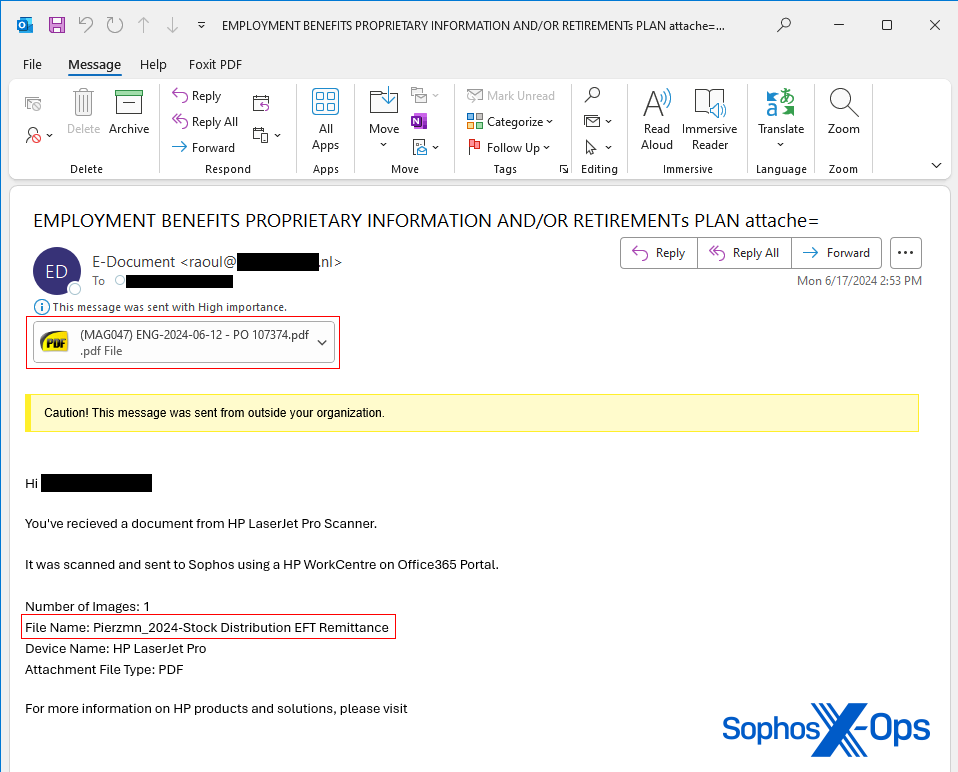

Gli aggressori hanno inviato a diversi obiettivi di Sophos un documento PDF contenente un QR code come allegato e-mail nel giugno 2024. Le e-mail di spearphishing sono state create per apparire come legittime e sono state inviate utilizzando account e-mail compromessi, autentici e non di Sophos.

(Per essere chiari, queste non erano le prime e-mail di quishing che avevamo ricevuto; i dipendenti erano stati presi di mira già a febbraio e di nuovo a maggio. I clienti sono stati bersagliati da campagne simili da almeno un anno. X-Ops ha deciso di concentrarsi sugli attacchi mirati a Sophos perché abbiamo il pieno permesso di indagare e condividerli).

Le righe dell’oggetto dei messaggi li facevano apparire come provenienti dall’azienda, come un documento inviato via e-mail direttamente da uno scanner collegato in rete in un ufficio.

Continua a leggere.