** 本記事は、Press and pressure: Ransomware gangs and the media の翻訳です。最新の情報は英語記事をご覧ください。**

攻撃者はこれまで、メディアと関わりを持つのを嫌がっていました。もちろん、彼ら自身に関する報道を追いかけることはあったかもしれませんが、自ら注目を集めるようなことはほとんどありませんでした。攻撃者にとっては、人目に触れないことの方がはるかに重要だからです。攻撃者同士が公の場で議論を交わすことはあったにせよ、定期的にプレスリリースや声明を発表すること、ましてや詳細なインタビューに応じたり、記者と議論したりするなどということは、考えられませんでした。

そこに登場したのがランサムウェアグループです。

ランサムウェアは脅威環境に多くの変化をもたらしましたが、最近の大きな変化として、ランサムウェアのコモディティ化と専門化が挙げられます。サービスとしてのランサムウェア (RaaS)、リークサイトのロゴやブランディング(さらには身体に刺青を入れるなど)、洗練されたグラフィック、人事や法務の役割の確立、バグ報奨金プログラムなどがその一例です。天文学的な犯罪的利益や無数の被害者への仕打ちと並んで、これらすべてに多くのメディアの注目が集まっており、攻撃者とメディアの関係が深まっています。

一部のランサムウェアグループは、かつての攻撃者のように報道機関から遠ざかるのではなく、露出する機会をいち早く掴もうとしています。現在では、攻撃者はリークサイトを訪れるジャーナリスト向けに FAQ を書いたり、記者に連絡を取るよう促したり、インタビューに応じたり、ライターを募集したりしています。メディアとの関係は、ランサムウェアグループに戦術的・戦略的な利益をもたらします。被害者に圧力をかけると同時に、物語を形成し、攻撃者の悪評と自尊心を高め、「神話化」することを可能にします。

もちろん、常に円満な関係にあるわけではありません。最近、ランサムウェアの攻撃者がメディアによる攻撃の報道に異議を唱え、記録を訂正しようとする例をいくつか目にしました。その際、特定の記者を侮辱するような言葉が使用されることもあります。この行為は、より広範な脅威環境に影響を及ぼす一方で、個々の標的にも影響を及ぼします。企業は事業への影響や身代金の要求、風評被害への対処に加え、ランサムウェアグループが公にメディアと対立する様子を見守ることを余儀なくされています。インシデントが発生するたびに報道は拡大し、企業にはさらに大きな圧力がかかります。

Sophos X-Ops は、ランサムウェアのリークサイトや犯罪フォーラムを調査し、ランサムウェアグループがどのようにメディアを活用し、物語をコントロール (システムやネットワークだけでなく、関連する広告の乗っ取りも含む) しようとしているかを調査しました。

調査結果の要約は、以下の通りです。

- ランサムウェアグループは、自分たちの活動にニュース価値があることを認識しており、自分たちの「信頼性」を高めるためにも、被害者にさらなる圧力をかけるためにも、メディアの注目を活用します。

- 攻撃者は、FAQ や専用の非公開 PR チャンネル、リークサイトでの告知を通じて、ジャーナリストを対話に招いています。

- ランサムウェアの攻撃者の中には、ジャーナリストのインタビューに応じ、自分たちの活動についておおむね肯定的な見解を示す者もいます。おそらくは採用ツールとして利用しているのでしょう。

- しかし、不正確だとみなした報道に対して敵意をむき出しにし、出版物やジャーナリスト個人を侮辱する攻撃者も存在します。

- 一部の攻撃者は、報道と風評管理へのアプローチをますます専門化しています。たとえば、いわゆる「プレスリリース」の発行、洗練されたグラフィックやブランディングの制作、犯罪フォーラムでの英語ライターや講演者の募集などです。

本記事の目的は、ランサムウェアグループがこの分野でどのように、そしてどの程度まで取り組みを強化しているのかを探ること、そしてその取り組みを否定し、ランサムウェアグループによる宣伝を無効化するために、セキュリティコミュニティとメディアが取れる対策を提案することです。

- 公益に資する場合、または防御側に実用的な情報やインテリジェンスを提供する場合を除き、攻撃者と関わるのを控えること

- 防御側を支援するための情報のみを提供し、攻撃者を美化するのは避けること

- 攻撃者の標的となったジャーナリストや研究者を支援すること

- 公然の事実や、公益に資する場合を除き、攻撃者の名指しやクレジット表記は避けること

メディアの悪用

ランサムウェアグループは、報道機関が自分たちの活動をニュース価値があるとみなしていることを強く意識しており、リークサイトに自分たちに関する記事へのリンクを貼ることもあります。この行動は、訪問者 (記者や新たな被害者など) に対する本物の脅威としての「信用」を強化するものであり、自尊心を高める行動でもあります。

図 1: 2022 年「上位 5 件」のランサムウェアおよびマルウェアグループを掲載した記事について、特定のジャーナリストに感謝する Vice Society

図 2: リークサイトで Dark Reading の記事へのリンクを貼る Play ランサムウェアグループ

しかし、一部のランサムウェアグループは、既存の報道を掲載するだけでは満足せず、積極的にジャーナリストを勧誘します。

コラボレーション

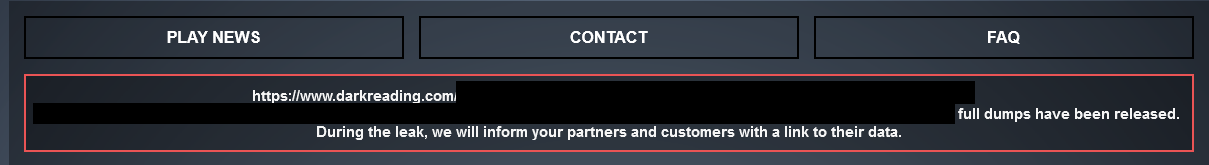

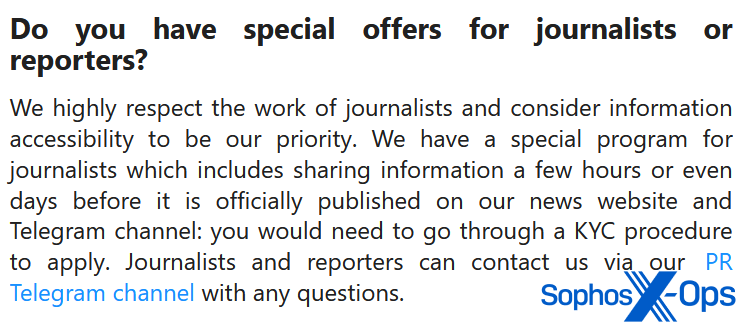

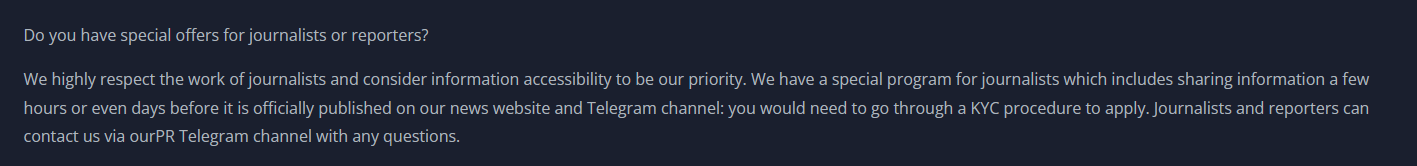

たとえば、RansomHouse グループは、リークサイトに特にジャーナリストを対象にしたメッセージを掲載しており、公開される前に「PR Telegram チャンネル」で情報を共有することを提案しています。それだけではありません。LockBit ランサムウェアグループは、暗号化されたメッセージングサービスである Tox を使ってジャーナリストと連絡を取っていると言われています (多くのランサムウェアグループは、リークサイトに Tox ID を掲載しています)。

図 3: RansomHouse からの招待

図 4: RansomHouse の PR Telegram チャンネル

8Base のリークサイトにも、同一のメッセージが掲載されています (他の研究者が指摘しているように、8Base と RansomHouse は、利用規約やランサムノート (身代金要求文書) など、他にも類似点が多くあります)。

図 5: 8Base からジャーナリストへのメッセージ

Rhysida のリークサイトにある問い合わせフォームには、さまざまな人物に向けたメッセージが掲載されています。興味深いことに、ジャーナリストはこのリストの先頭にあり、「回復者」(おそらく被害者もしくは被害者のために働く人々を指しています) の前に位置しています。

図 6: Rhysida の問い合わせフォーム

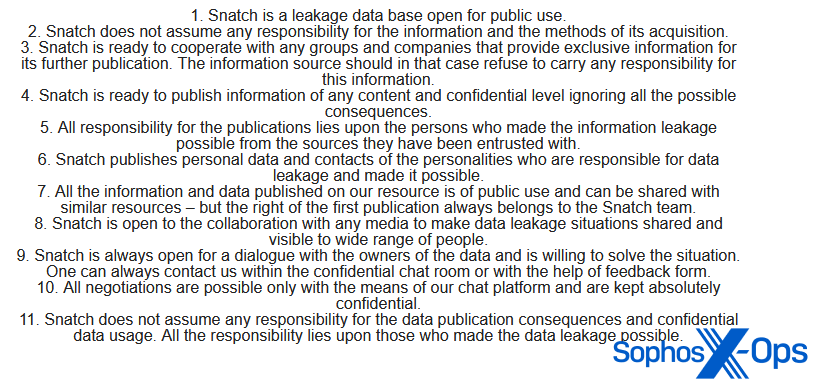

Snatch のリークサイトには一貫して「公示」が掲載され続けています。特に注目すべきは、この公示の第 8 項です。「Snatch は、データ漏洩の状況を共有し、幅広い人々に対して可視化するため、あらゆるメディアとの協力にオープンです。」さらに、Rhysida と同様、ジャーナリストとの関係は被害者との交渉よりも優先されています。

図 7: Snatch の「公示」

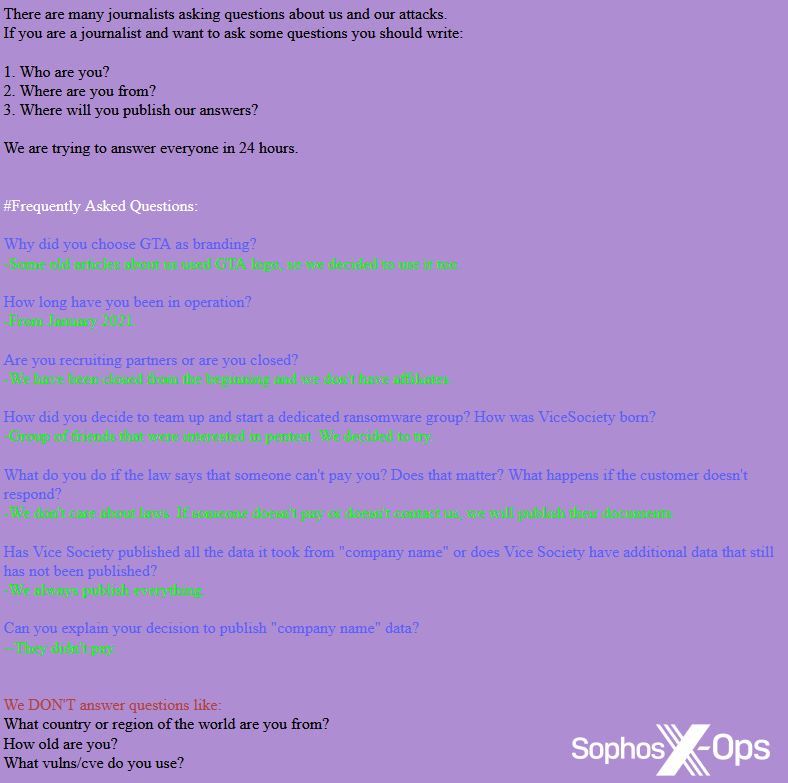

Vice Society のリークサイトで、攻撃者は以下のように記しています。「私たちや私たちの攻撃について、多数のジャーナリストから質問が寄せられています。」このメッセージには、記者向けの FAQ の全文が記載されており、記者の名前と販売店の情報提供の要求や、グループが回答しない質問の詳細が含まれています。また、締め切りが迫っている記者のために、攻撃者は 24 時間以内に問い合わせに対応するよう心がけていると述べています。これは PR のベストプラクティスの一例であり、攻撃者にとってメディアとの関係がいかに重要であるかを示しています。

図 8: Vice Society のジャーナリスト向け FAQ

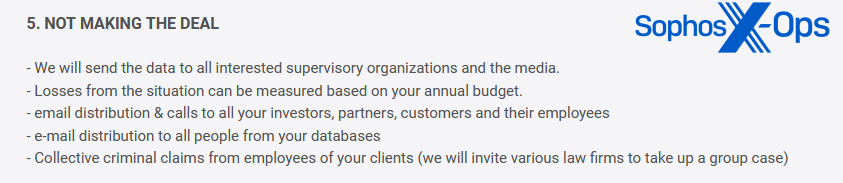

前述の通り、多くの場合、メディアとの関係構築は自尊心のため、あるいは攻撃者の信用と悪評を高めるために行われていると考えられます (その結果、間接的に被害者への圧力を高めることになります)。しかし、もっと直接的なグループもあります。たとえば、Dunghill Leak は、被害者が身代金を支払わない場合、メディアにデータを送るなどの行動を取ると警告しています。

図 9: メディアにデータを送信するという脅迫を含む、Dunghil Leak の被害者への警告

本記事では取り上げませんが、最後の一行も注目に値します。Dunghill は、「さまざまな法律事務所に集団訴訟を起こすよう呼びかける」と脅しています。ランサムウェアの集団訴訟は前例のないことではなく、今後ますます一般的になるかもしれません。

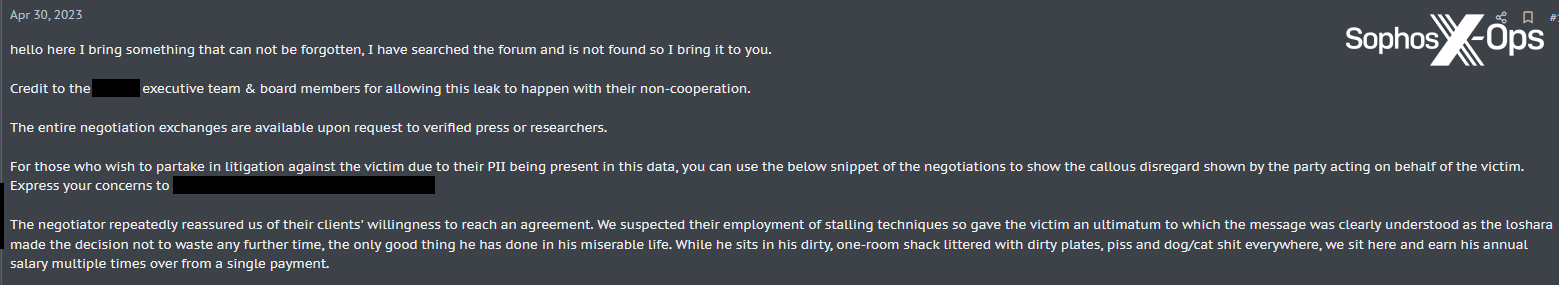

似たような例として、あるユーザーが著名な犯罪フォーラムに、データ漏洩の被害にあった企業について投稿しているのを確認しました。このユーザーは、交渉が決裂したと述べ、「検証済みのメディアや研究者」に「交渉のやり取り全体」を提供すると申し出ました。また、「訴訟に参加したい人には、以下に示す交渉の断片を使うことができる」とも記しています。この手法は、ランサムウェアの攻撃者が戦略を転換し、被害者にさらなる圧力をかけるために使用する、多角的な武器化 (宣伝、訴訟、規制遵守義務) のうちの 1 つです。たとえば、ALPHV/BlackCat は最近、侵害を公表しなかった被害者を証券取引委員会 (SEC) に報告しました。この行為は、今後ますます一般的になるとの見方もあります。

図 10: データ侵害に関する犯罪フォーラムへの投稿

他のランサムウェアグループも、メディアの関心を集めることで被害者にさらなる圧力をかけられることをよく理解しています。ソフォスの MDR (Managed Detection and Response) チームは最近、Inc と Royal の両ランサムウェアからこの脅威をほのめかすランサムノートを観測しました。それぞれ、「機密データが [中略] 人々やメディアに拡散される可能性がある」、「ダークウェブの犯罪者からジャーナリストまでインターネット上の誰でも [中略] 従業員でさえも社内文書を見ることができる」と記しています。

もちろん、すべてのランサムノートがメディアに言及しているわけではありませんし、多くのランサムウェアグループが、ジャーナリストに直接訴えることなく、被害者のリストだけを掲載した最小限のリークサイトを維持しています。しかし、インタビューという形でメディアと直接関わる攻撃者も存在します。

インタビュー

何人かのランサムウェア攻撃者は、ジャーナリストや研究者からの詳細なインタビューに応じています。2021 年には、LockBit のオペレーターが YouTube および Telegram のチャンネルである Russian OSINT のインタビューに応じました。同年、匿名の REvil 関係者がロシア語のオンラインマガジン Lenta.ru のインタビューに応じました。2022 年には、ランサムウェアの実行者であり、RAMP ランサムウェアフォーラムの創設者である Mikhail Matveev (別名 Wazawaka、Babuk、Orange) が、The Record の取材に応じ、自身の写真も提供しました。さらに数週間後、LockBit の創設メンバーが vx-underground のインタビューに応じました (その中で、彼らは中国に 3 軒、ニューヨークに 2 軒のレストランを所有していることを認めました)。

これらのインタビューのほとんどで、攻撃者はランサムウェアの「現場」についての洞察を述べたり、集めた不正な財産について話したり、脅威の状況やセキュリティ業界についての「ソートリーダーシップ」を提供したりする機会を喜んでいるようです。唯一、REvil のアフィリエイトだけが、犯罪者の生活についておおよそ否定的な描写をしています (「[中略] いつも怯えています。恐怖の中で目覚め、恐怖の中で就寝し、店ではマスクとフードの後ろに隠れ、妻やガールフレンドからさえ隠れています」)。

上述の動機 (悪評の獲得、自尊心の向上、信頼の獲得、間接的な被害者への圧力の増大) に加えて、メディアと関係するもう 1 つの理由として考えられるのは勧誘です。ランサムウェアの活動を華やかで裕福なビジネス (Matveev が言うところの「収益化のリーダー」) として描くことで、攻撃者はより多くのメンバーやアフィリエイトを引き付けようとしている可能性があります。

プレスリリースと声明

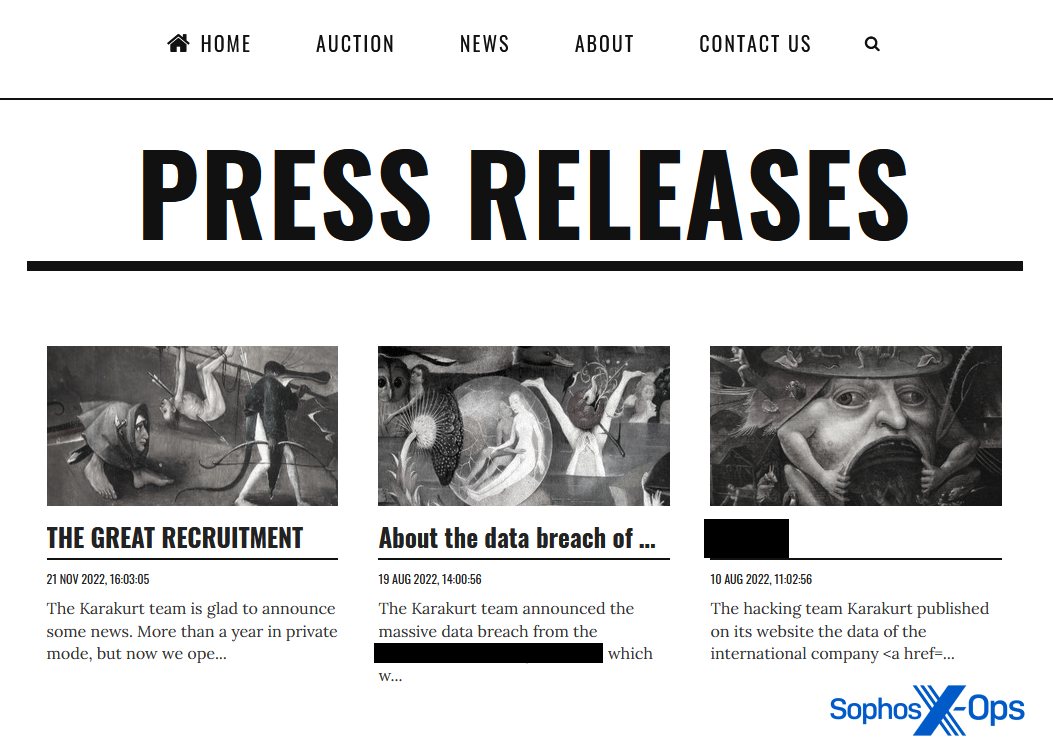

一部のランサムウェアグループは「プレスリリース」と称するものを公表していますが、この言葉を使うこと自体が、その事実を物語っています。たとえば Karakurt は、プレスリリース専用の別ページを運営しています。このページに現在掲載されている 3 件のうち、1 件はグループが新しいメンバーを募集していることを公表したもので、他は特定の攻撃に関するものです。Karakurt によれば、後者の 2 件は交渉が決裂したもので、いわゆる「プレスリリース」は実際には、両組織に支払いを迫るため、あるいは風評被害を引き起こすための、両組織に対する見え透いた攻撃なのだといいます。

いずれの記事も、不自然な間違いや珍しい言い回しを含みながらも、驚くほど流暢な英語で書かれています。そのうちの 1 件は、本物のプレスリリースの形式を真似たもので、「Karakurt チーム」からの直接的な引用まで含まれています。

図 11: Karakurt の「プレスリリース」ページ

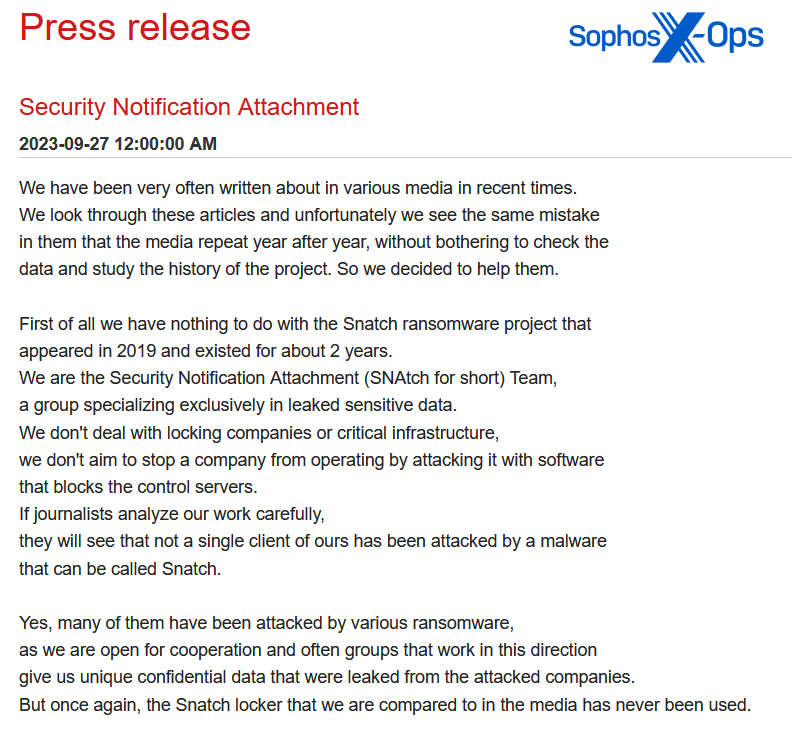

対照的に、Snatch グループの「プレスリリース」は、Karakurt よりも英語が稚拙で、特定の被害者に焦点を当てていません。その代わりに、ジャーナリストの間違いを正すことを目的としています (この点については、以下で詳しく説明します)。

図 12: Snatch の「プレスリリース」からの抜粋

この声明は以下の文章で結ばれています。「私たちはいつでも協力やコミュニケーションのために開かれており、ご質問に対しては、tg [Telegram] チャンネルでお答えする用意があります。」

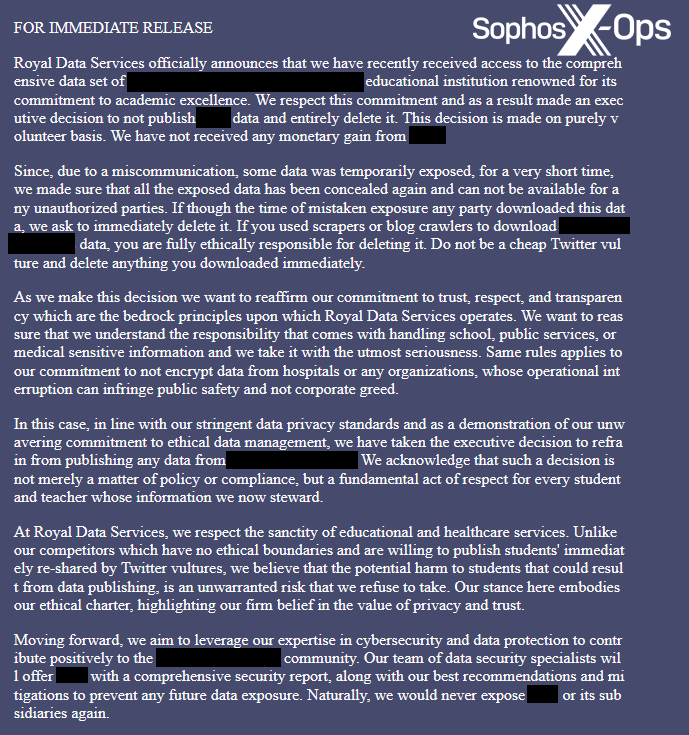

さらなる例として、Royal (プレスリリースとは表記されてはいませんが、「FOR IMMEDIATE RELEASE (緊急リリース)」という見出しがついています) は、特定の被害者 (学校) から得たデータを公表せず、代わりに「当社の厳格なデータプライバシー基準に沿って、倫理的なデータ管理への揺るぎないコミットメントを示すものとして」削除すると発表しています。ここで攻撃者は、(自らが行った) 流出からデータを「保護」するための攻撃者自身のプロアクティブな行動と、一部の組織によるランサムウェアインシデントや機密データの誤った取り扱いを比較しようとしています。この行為は、自分たちを一部の攻撃者よりも責任感の強いプロフェッショナル集団として描き出しています。

図 13: Royal ランサムウェアグループによる公式声明

ここで特に注目すべきは、その文言です。この発表の文体やトーンの多くは、プレスリリースや公的な声明を扱ったことのある人なら馴染み深いものでしょう。以下はその一例です。「Royal Data Services の基本理念は……」「Royal Data Services は、教育・医療サービスの尊さを尊重します」「今後私たちは、[中略] を目標とします」

また、Royal が自らをセキュリティサービス (「データセキュリティスペシャリストのチームが、最善の推奨策と緩和策とともに…包括的なセキュリティレポートを提供します」) としてリブランディングしようとしていることも注目に値します。この行為は、他の多くのランサムウェアグループと共通しています。自分たちを善意の集団に仕立てる、まったく説得力のない試みです。グループはそれぞれ「侵入テストサービス」(Cl0p)、「正直で単純なペンテスター」(8Base)、または「サイバーセキュリティ調査会社」(ALPHV/BlackCat) を自称しています。

リブランディングは、正規の企業を模倣したもう一つの PR 戦術であり、ランサムウェアグループが将来的にこの戦術を強化する可能性があると推測するのが自然です。おそらく、勧誘ツールとして利用するため、あるいはメディアからの否定的な報道や法執行機関からの注目を緩和しようとするためだと考えられます。

ブランディング

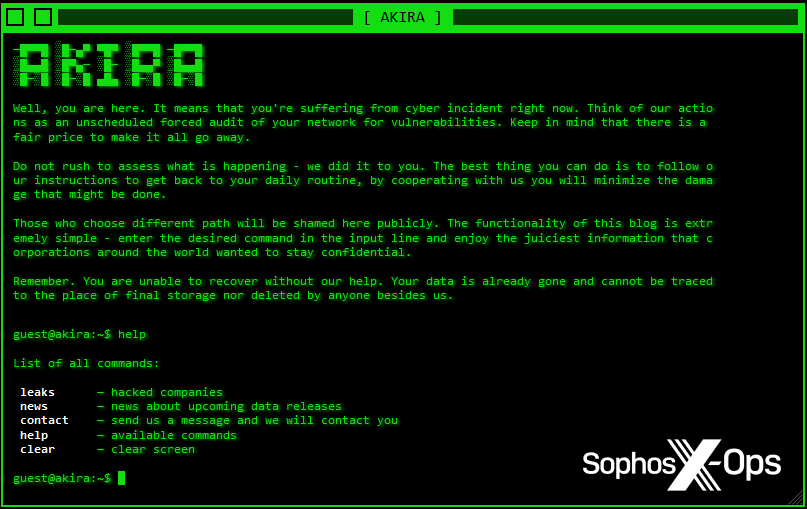

報道されることを求めるランサムウェアグループにとって、ブランディングは非常に重要です。キャッチーな名前と洗練されたグラフィックは、ジャーナリストや読者の目を惹きつけます。特に、リークサイトに関しては、これらの攻撃者の公的な窓口であり、ジャーナリスト、研究者、被害者が頻繁に訪れます。レトロなデザインとインタラクティブなターミナルを持つ Akira や、ネオンサインが明滅するデザインのトップページを持つ Donut Leaks がその好例です。

図 14: Akira のリークサイト

図 15: Donut Leaks のサイト

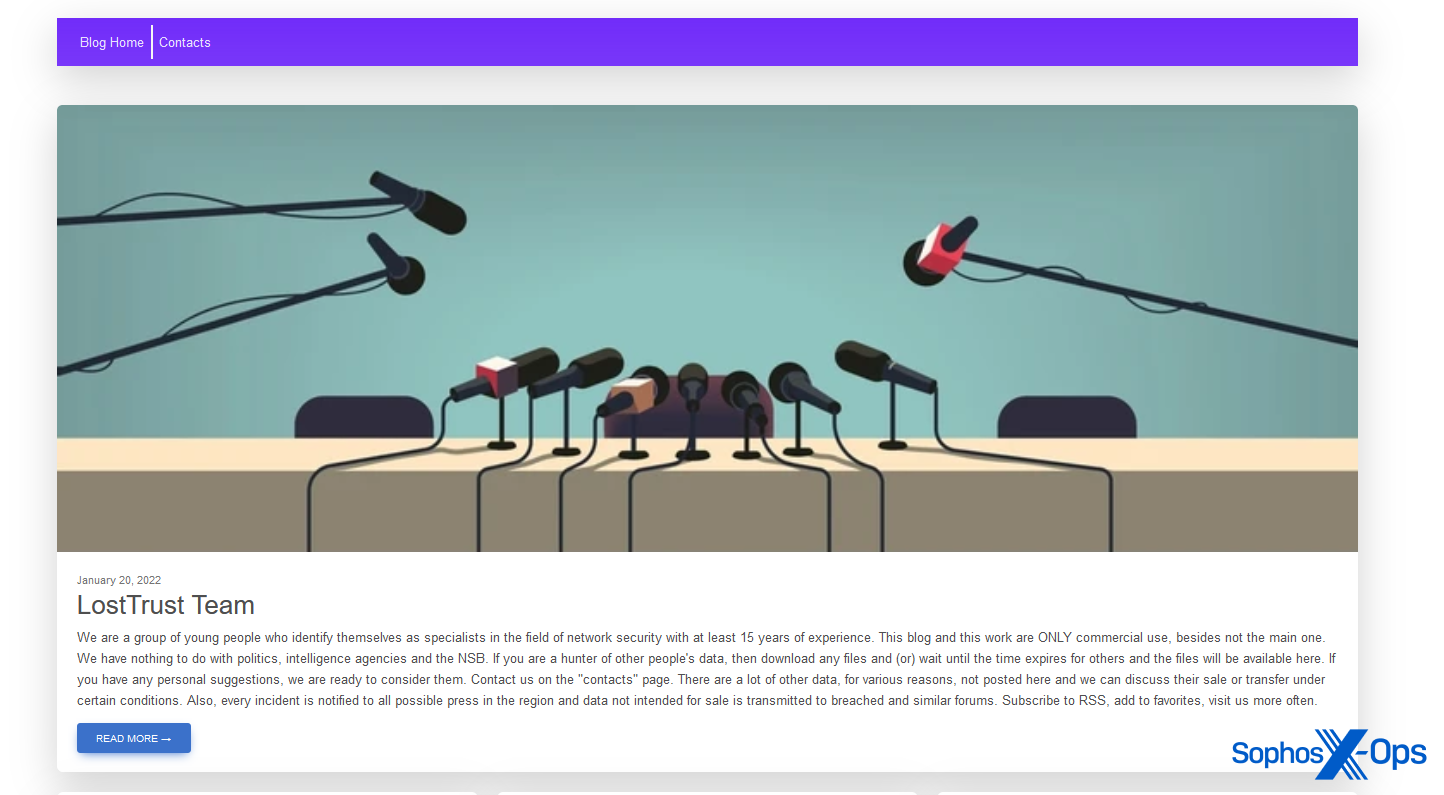

LostTrust ランサムウェアグループ (リブランディングされた MetaEncryptor だと考えられます) は、リークサイトが外部の世界との接点であることをはっきりと認識しており、ホームページには記者会見のグラフィックが掲載されています。

図 16: LostTrust のリークサイト。最下部にある宣伝文には Dunghill Leak のように、「すべてのインシデントは、その地域で可能なすべての報道機関に通知される」という警告が掲載されています。

その一方で、あるランサムウェアグループは、この傾向にうんざりしているのか、それともパフォーマンス的にメタになっているのか、名前やブランドを完全に無視しています。

図 17: 名前を名乗らないランサムウェアグループ。当然、外部からは「NoName ランサムウェア」という呼称が与えられる

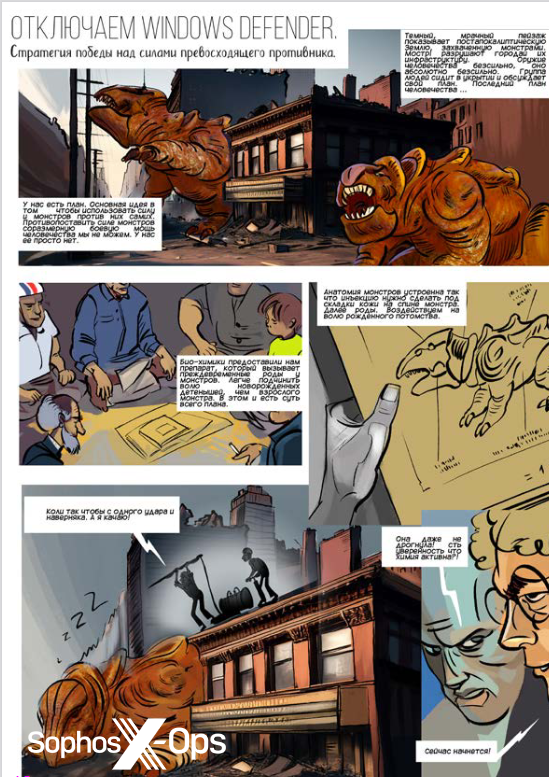

もちろん、洗練されたブランディングはランサムウェアグループに限ったことではなく、ソフォスが 2023 年版脅威レポートで指摘したように、多くのカテゴリの攻撃者全体で専門化が進んでいるという問題の一環です。たとえば、最近のマルウェア製品の広告は、魅力的なグラフィックと高品質なデザインが特徴的です。

ある著名な犯罪フォーラムは、以前から定期的に有名な「リサーチコンテスト」を開催していましたが、今では独自のメールマガジンまで発行しており、イラストやチュートリアル、攻撃者へのインタビューなどを掲載しています。メディアと関わりを持つだけでなく、自前のメディアを運営しているサイバー犯罪者の一例です。

図 18: 犯罪フォーラムのメンバーが作成したメールマガジンのイラスト

採用活動

2022 年 3 月に、ウクライナの研究者がランサムウェアグループ「Conti」の内部から何千件ものメッセージを流出させた際は、多くの人がグループに属する組織の大きさに驚きました。上司、システム管理者、デベロッパー、リクルーター、人事部、法務部など、正規の会社のように明確な階層構造があったのです。定期的に給料が支払われ、労働時間や休日も定められていました。物理的な施設さえありました。しかし、この記事に関連して特に興味深いのは、Conti には身代金の交渉とリークサイトのための「ブログ記事」(「ブログ」とは、被害者とその公開データのリストの婉曲表現です) の執筆を専門とする人物が少なくとも 1 人 (場合によっては 3 人) いることです。つまり、上述のようなジャーナリストへの対応やプレスリリースの作成などは、必ずしもハッカーがハッキングの合間にこつこつと進めているわけではありません。著名な大規模グループであれば、専門の人材を擁することもあります。テクノロジー企業やセキュリティ企業に存在する、リサーチや結果の公表を専門とするチーム (Sophos X-Ops など) を真似たものです。

ランサムウェア関連の活動の多くは高い英語力を必要としませんが、この種の仕事では必要です。攻撃者が公的な声明も発表する場合はなおさらです。このような人物はどこからか採用しなければならず、犯罪フォーラムでは、英語話者やライター (そして時には他言語の話者) を募集する広告がかなり多くみられます。これらの広告の多くは、必ずしもランサムウェアグループのためのものではなく、ソーシャルエンジニアリング/詐欺/ビッシング (音声フィッシング) キャンペーンのためのものでもあるでしょう。

図 19: 犯罪フォーラムに掲載された「英語の上手な電話番」を募集する広告。この広告は、おそらくある種の詐欺キャンペーンのものです。

また、提供される仕事の種類が明確でなく、話し手ではなく書き手を募集している場合もあります。

図 20: 「プロの英文ライター」を探している犯罪フォーラムのユーザー

図 21: 犯罪フォーラムの求人広告。ロシア語で以下のように書かれています。「Web サイト『clearnet』に掲載する英文記事を執筆・編集できる人を探しています。興味のある方は、メッセージをくだされば、詳細をお話しします。高報酬の仕事です。1 日 1~3 記事で完了する、長期的な仕事です。」同じユーザーは、「ジャーナリスト/ライター」も募集していました。

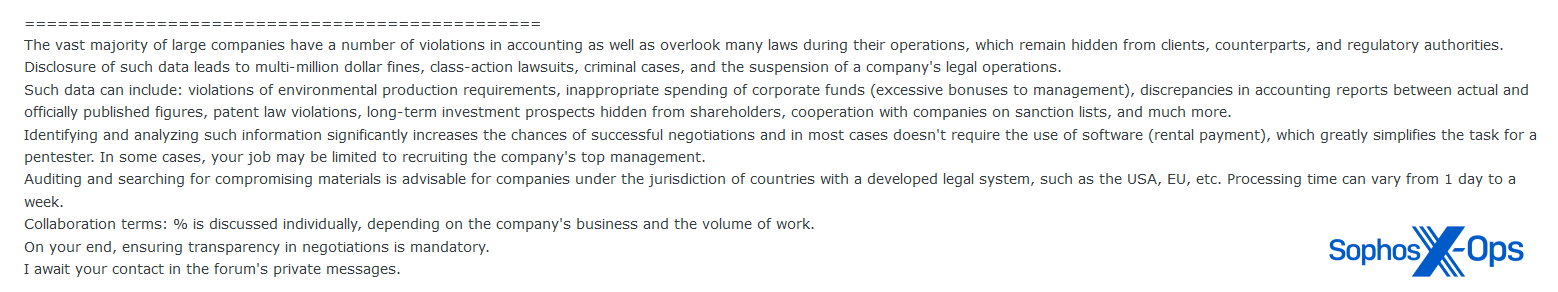

メディアとは関係ありませんが、特に奇妙な例として、あるユーザーが「交渉における財務的・法的脆弱性の分析」と題するスレッドを作成した例が挙げられます。

図 22: ユーザーの投稿からの抜粋

このスレッドで、ユーザーは後にさらに詳細を補足し、以下の業務を行うこともあるとしています。「ビッグデータを onion ドメインにアップロードする」こと、「交渉が決裂した場合」応募者が「競合他社に売却するための開発、調査、マーケティング戦略、見通しなどの評価」を行うこと。

図 23: 同じユーザーによる詳細な説明

このスレッドは、攻撃者が交渉中に圧力をかけるために利用できる機密情報を見つけることで、企業に身代金の支払いを強要する手助けをする人物を採用する試みである可能性が高いと、私たちは評価しています。この広告の最初の部分には、「ほとんどの場合 (この業務に) ソフトウェアを使用する必要はありません」と記載されており、暗号化マルウェアを使用する「伝統的な」ランサムウェアグループではないことを示唆している点に注意してください。

最後に、特にロシア語から英語、またはその逆の翻訳者を募集しているとしてサービスを宣伝しているユーザーも複数人確認されました。

図 24: 翻訳サービスを提供するユーザー

攻撃者がマーケティング/PR の経験者を採用しようとしている具体的な例は見つかりませんでしたが、今後の動向にも注目すべきです。ランサムウェアグループの「タレント化」が進んでいること (LockBit のタトゥースタントや同様の動きを参照してください) や、上述のリブランディング戦略を考えると、犯罪者が自分たちのパブリックイメージを管理し、増加するメディアの注目に対処するために、より協調的な努力をするようになるのは時間の問題かもしれません。

攻撃者がメディアと敵対する場合

ここまで、ランサムウェアグループがメディアを活用する方法として、リークサイトで過去の報道を参照する、ジャーナリストから質問を募る、インタビューに応じる、被害者に身代金の支払いを強要するためにインシデントを公表すると脅す、などがあることを説明しました。しかし、多くの公人や企業が身をもって知ったように、メディアとの関係は必ずしも友好的なものばかりではありません。ランサムウェアグループやその他の攻撃者が、不正確または不公正な報道だとしてジャーナリストを批判したことも何度かあります。

たとえば、WormGPT (ChatGPT から派生したもので、攻撃用として闇マーケットプレイスで販売されていました) の開発者は、メディアの監視が厳しくなったためだとして、プロジェクトを停止しました。フォーラムの投稿で、彼らは以下のように述べています。「我々はメディアの報道によって大きく傷つけられています……なぜ彼らは我々の評判を落とそうとするのでしょうか」

一方、ランサムウェアグループは、より攻撃的な反論をする傾向があります。たとえば ALPHV/BlackCat は、リークサイトに「MGM Resorts International に関する声明: 記録の修正」と題した記事を掲載しました。1,300 ワードに及ぶこの記事では、情報源を確認せず、誤った情報を発信する多くの報道機関を批判しています。

図 25: 「虚偽の報道」をしたメディアを批判する ALPHV/BlackCat

図 26: ALPHV/BlackCat は、以前自身が「偽情報」の発信元を偽って報告したことを認めながらも、他の報道機関を「偽報道」として批判しています。

声明は、ジャーナリストと研究者個人を攻撃した後、以下のように結んでいます。「我々はジャーナリストと対話をしていないし、これからもすることはないだろう。」興味深いことに、この声明はメディアと関わりを持たないランサムウェアグループの一例です。その代わりに、自らを唯一の支配的な真実の声とすることによって、物語をコントロールしようとしています。(おそらく、ここでもなんらかのパワーダイナミクスが作用しているのでしょうが、ランサムウェアの攻撃者の心理を掘り下げる資格は私たちにはありませんし、その気もありません。)

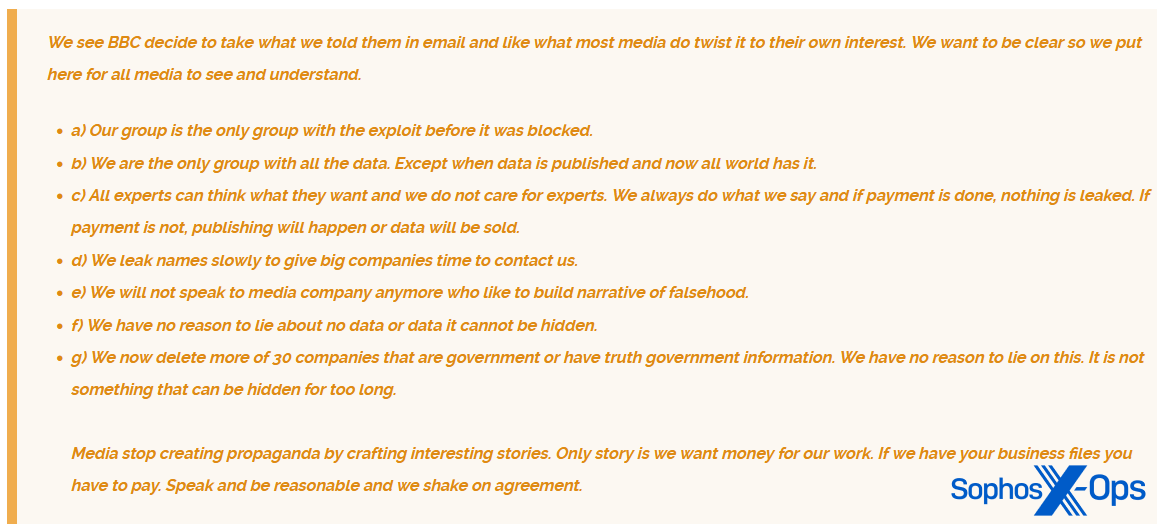

Cl0p ランサムウェアグループも今年初め、ファイル転送システム MOVEit の脆弱性を利用し、注目を集めた攻撃の際に同様のことを試みました。リークサイトへの投稿で、Cl0p グループは「この件について報道するメディアはどれも相変わらずだ。彼らは大きな嘘の中に小さな真実を混ぜ込むのだ」と述べました。さらに、Cl0p は BBC と情報をやり取りした後、「プロパガンダを作り出している」として BBC を名指しで非難しました。上記の ALPHV/BlackCat の例と同様、Cl0p は「記録を正す」ことを試みており、メディア報道の不正確だと思われる部分を訂正し、自らを唯一の権威ある情報源としています。Cl0p グループから被害者、研究者、さらにより多くの人々に向けたメッセージは次の通りです。「報道を鵜呑みにしてはいけません。真実を知っているのは私たちだけです。」

図 27: BBC が情報を「ねじ曲げている」と非難する Cl0p ランサムウェアグループ

不穏な関係

ジャーナリストに対して不信感を抱いているのは Cl0p だけではなく、犯罪フォーラムでもしばしば観察されます。ランサムウェアグループに限らず、多くの攻撃者は報道機関を嫌っており、ランサムウェア以外の犯罪者の中には、ジャーナリストとランサムウェアグループの関係に懐疑的な者もいます。

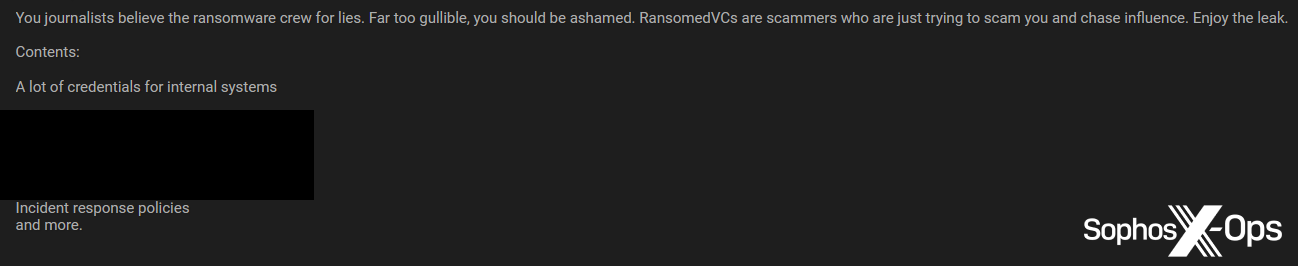

図 28: ある攻撃者は、ランサムウェア攻撃者の「嘘」を信じたジャーナリストを批判し、ランサムウェア攻撃者を「あなた方 (ジャーナリスト) を騙し、影響力を利用しようとしているだけだ」と批判しています。ここでの主張は、前のセクションで ALPHV/BlackCat や Cl0p が表明したものとは異なる点に注目してください。

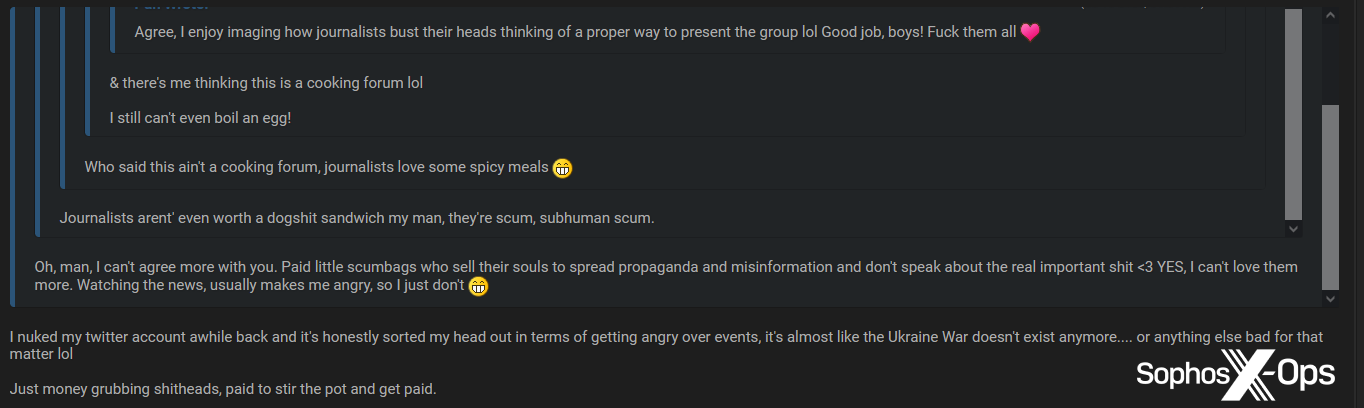

ランサムウェアグループが、自分たちのリークサイトにジャーナリストが頻繁にアクセスしていることを意識しているように、犯罪フォーラムのメンバーも、ジャーナリストが自分たちのサイトに潜入していることを知っています。著名な情報漏洩やインシデントに関するスレッドには、時折「記者たちがやってきた」というようなコメントが書き込まれ、それが本格的な暴言や侮辱に発展することもあります。

図 29: ジャーナリストを侮辱する犯罪フォーラムのメンバー数人

稀に、上記の ALPHV/BlackCat の例のように、攻撃者がジャーナリスト個人を名指しで批判したり、攻撃したりすることもあります。私たちの知る限り、この行為が直接的な脅迫にまで発展したことはありませんが、名指しされたジャーナリストに不安を与え、場合によっては風評被害を引き起こすことを目的としていると思われます。一方で、必ずしも成功しているわけではありません。

たとえば、カード情報のマーケットプレイス Brian’s Club の名前とブランドは、セキュリティジャーナリストの Brian Krebs を元にしています。このサイトでは、ホームページとサイト内の両方で、Krebs の画像、ファーストネーム、そして彼の姓をもじったもの (「Krebs」ではなく「Krabs」やカニ (crabs) のモチーフ) が使われています。

しかし、Krebs 自身はこのことをそれほど気にしていないようです (彼は、Brian’s Club の管理者にサイトが侵害されているとの問い合わせをした後、管理者から「いいえ、私が本物のBrian Krebs です」で始まる返信があったことに「驚きと喜び」を感じたと述べています)。

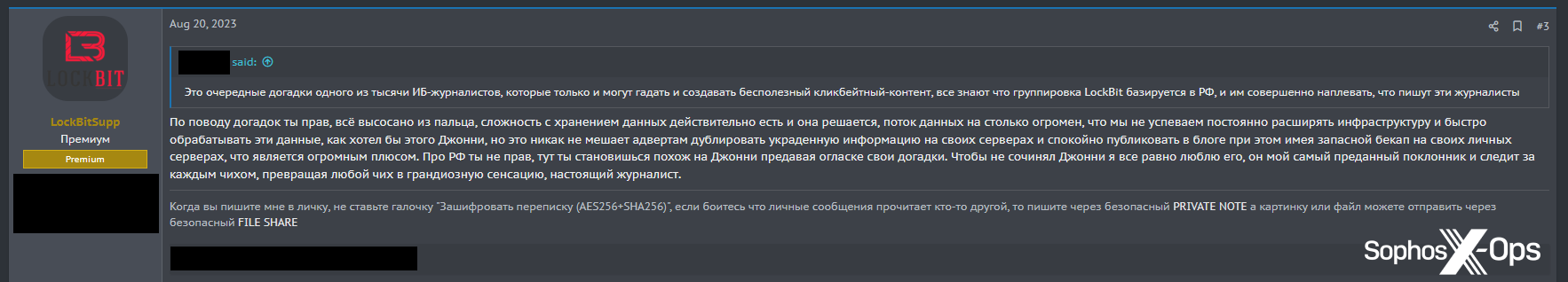

もちろん、研究者もこうした手口と無縁ではなく、フォーラムで侮辱や脅迫を受けることが少なくありません。攻撃者と研究者の関係はまったく別の話であり、本記事では踏み込みませんが、ある例は注目に値します。LockBit グループの内部構造に関する 3 部構成のシリーズの第 1 部を発表した後、研究者の Jon DiMaggio は、著名な犯罪フォーラムにおける LockBit のプロフィール写真が自分の写真に変更されていることを発見して愕然としました。

シリーズの最終章が発表された後、攻撃者たちは仲間内でこの報告書を検討しました。否定的な見解を示した人物 (訳: 「これらの記事は、憶測のみに立脚し、役に立たないクリック数稼ぎのコンテンツを作成することしかできない何千人もの情報セキュリティジャーナリストの一人による新たな憶測に過ぎない」) に対し、LockBit アカウントは以下のように返答しました。「その通り、すべてはでっち上げです [中略] (しかし、) Johnny が何を言おうと、私は彼を好ましく思っています。彼は私の最も熱心なファンで、私のくしゃみのひとつひとつでさえも追いかけ、どんなくしゃみも大きなセンセーションに変えてしまうのです。」

図 31: DiMaggio のレポートに関する議論に対する LockBit の投稿

イメージの形成、組織の専門化、メディアへのインタビューに多大な時間と労力を費やしている、最も著名なランサムウェアグループの 1 つである LockBit でさえも、ジャーナリスト自身やその動機については懐疑的であるようです。

結論

一部のランサムウェアグループが、報道全般に対して不信感を抱いていたり、批判的であるにもかかわらず、メディアの取材を熱心に求め、ジャーナリストとコミュニケーションを取るという矛盾した行動は、多くの公人にとってお馴染みです。同じように、多くのジャーナリストは、多数の公人の活動、倫理、動機に疑念を抱きながらも、それらの人物を報道することが公共の利益になることを知っています。

そして、好むと好まざるとにかかわらず、一部のランサムウェアの攻撃者は公人になる道を歩んでいます。そのため、彼らは「メディアを管理する」ことにますます多くの時間を割くようになっています。彼らは自分自身に関する報道を意識し、不正確な情報や脱落を公に訂正します。質問を歓迎し、インタビューに応じます。メディアとの関係を深めることは、自らの目的を達成し、パブリックイメージを磨くために有効であることを意識しています。

これはある意味、ランサムウェアグループ特有のものです。可能な限り長い間、理想的には無期限に検知されないことを基本としている、事実上すべての他の種類の脅威とは異なり、ランサムウェアキャンペーンは、最終的に身代金を要求するために、被害者にその存在を知られなければなりません。攻撃者が被害者に圧力をかけ、窃取したデータを公開できるように、リークサイトは一般に公開されている必要があります。これらの要因と、ランサムウェアの脅威の爆発的増加により、攻撃者はメディアからの注目を避けるどころか、それを逆手に取って自らの目的のために方向転換する可能性を探っています。彼らは、直接的・間接的に被害者に圧力をかけ、潜在的な攻撃者を勧誘し、自らの悪評を高め、パブリックイメージを管理し、攻撃の物語を形成する機会を活用できます。

現時点では、こうした動きは始まったばかりです。ランサムウェアの攻撃の中には、正規の企業の効率的な「PR 機構」を模倣しようとする様子は確かに見られますが、その試みは往々にして粗雑で不慣れです。取ってつけたように見えることもあります。

しかし、この状況は変わりつつあるようです。PR 専用の Telegram チャンネル、ジャーナリスト向けの FAQ、ジャーナリスト/ライターを採用する試みなどの取り組みは今後成長し、進化する可能性があります。また、ランサムウェアの多くの側面、そして脅威の状況全般と同様に、コモディティ化と専門化が進んでいます。将来的には、ランサムウェアグループが専門の PR チーム (コピーライター、広報担当者、イメージコンサルタントなど) を持つ可能性も考えられます。専門のチームを持つことは、ランサムウェアの攻撃者の自尊心を高めたり、勧誘活動を強化したりといったメリットをもたらします。さらに、被害者にすでにかかっている大きな圧力を強化し、法執行機関や犯罪コミュニティからの圧力を軽減することにもなるでしょう。

その一方で、最近 Cl0p や ALPHV/BlackCat で確認されたように、ランサムウェアグループは個々の攻撃に関するシナリオをコントロールしようとし続けるでしょう。私たちは、この分野の動向を注視していくつもりです。

謝辞

Sophos X-Ops は、本記事への貢献に対し、ソフォスの Managed Detection and Response (MDR) チームの Colin Cowie に謝意を表します。