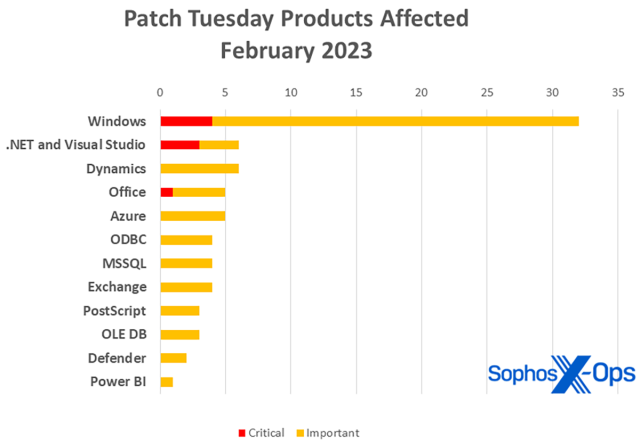

Microsoft vient de publier, dans le Patch Tuesday du mois de février, des correctifs pour 75 vulnérabilités dans 12 familles de produits Microsoft, dont huit problèmes de gravité ‘Critique’ dans le protocole PEAP (Protected Extensible Authentication Protocol), le service de découverte iSCSI, Office, .NET et Visual Studio. Comme les mois précédents, la majeure partie des vulnérabilités concerne Windows, avec 32 correctifs. Ensuite nous avons Microsoft Dynamics 365, .NET et Visual Studio qui suivent en termes d’importance, avec six correctifs ; puis Office et Azure avec cinq correctifs chacun.

Les autres correctifs sont répartis entre diverses familles de produits, notamment Power BI, PostScript, OLE DB, MSSQL et ODBC. 3D Builder revient également ce mois-ci, mais dans une moindre mesure, avec deux bugs d’exécution de code à distance cette fois-ci, apparus après le 14 janvier.

Il semblerait qu’aucun des problèmes mentionnés ce mois-ci n’ait été divulgué publiquement, bien que trois semblent tout de même avoir été exploités sur le terrain : CVE-2023-21715, un contournement de fonctionnalité de sécurité de niveau ‘Important’ dans Microsoft Office ; CVE-2023-21823, une vulnérabilité d’élévation de privilège de niveau ‘Important’ dans le composant graphique Windows ; et CVE-2023-23376, qui est également un bug d’élévation de privilège de niveau ‘Important’, cette fois-ci dans le pilote Common Log File System de Windows.

Quelques chiffres :

- Nombre total de CVE Microsoft : 75

- Nombre total d’avis contenus dans la mise à jour : 0

- Divulgation(s) publique(s) : 0

- Exploitation(s) : 3

- Exploitation(s) potentielle(s) dans la dernière version : 11

- Exploitation(s) potentielle(s) dans les anciennes versions : 3

- Gravité :

- Critique : 8

- Importante : 67

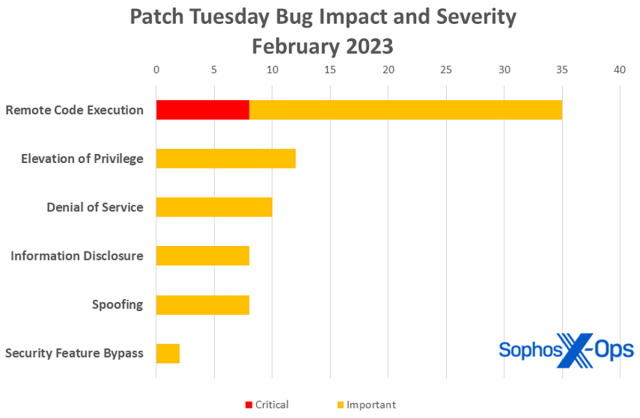

- Impact :

- Exécution de code à distance : 35

- Élévation de privilège : 12

- Déni de service : 10

- Divulgation d’information : 8

- Usurpation : 8

- Contournement de la fonction de sécurité : 2

Figure 1 : Les vulnérabilités d’exécution de code à distance ont fait leur apparition en février, représentant ainsi près de la moitié de tous les correctifs du mois de février.

Produits :

- Windows : 32

- .NET et Visual Studio : 6

- Dynamics : 6

- Office : 5

- Azure : 5

- ODBC : 4

- MSSQL : 4

- Exchange : 4

- PostScript : 3

- OLE DB : 3

- Defender : 2

- Power BI : 1

Figure 2 : L’ensemble des correctifs du mois de février est inhabituellement diversifié, avec douze familles de produits représentées, mais Windows domine toujours ce Patch Tuesday.

Mises à jour majeures du mois de février

CVE-2023-21689, CVE-2023-21690 et CVE-2023-21692 : vulnérabilités d’exécution de code à distance au niveau du protocole PEAP (Protected Extensible Authentication Protocol) de Microsoft

Parmi les cinq vulnérabilités liées au protocole PEAP dans la version de ce mois-ci figurent trois vulnérabilités d’exécution de code à distance de gravité ‘Critique’, toutes avec un CVSS BaseScore de 9,8. L’exploitation de CVE-2023-21690 et CVE-2023-21692 impliquerait de créer des paquets PEAP malveillants et de les envoyer à un serveur ciblé. Pour les trois bugs, la complexité de l’attaque est faible, aucun privilège ou aucune interaction avec l’utilisateur n’étant requis.

CVE-2023-21808 ; CVE-2023-21815 ; et CVE-2023-23381 : vulnérabilités d’exécution de code à distance dans .NET et Visual Studio/Visual Studio

Ces trois problèmes sont des bugs de gravité ‘Critique’ avec une faible complexité d’attaque, et ils ne nécessitent aucun privilège et aucune interaction avec l’utilisateur pour être exploités. Bien que le problème soit classé dans la catégorie ‘Exécution de code à distance’, l’attaque elle-même est lancée localement. Tous les trois ont un CVSS BaseScore de 8,4.

CVE-2023-21716 : vulnérabilité d’exécution de code à distance dans Microsoft Word

Autre vulnérabilité d’exécution de code à distance de gravité ‘Critique’, CVE-2023-21716 affiche un CVSS BaseScore de 9,8, avec une faible complexité d’attaque et aucune authentification requise. Pour exploiter ce bug, un attaquant devra envoyer un email malveillant contenant une charge virale RTF. Le volet de prévisualisation est un vecteur d’attaque, suggérant que peu ou pas d’interaction avec l’utilisateur serait nécessaire pour une exploitation réussie. Cependant, Microsoft estime que l’exploitation est moins susceptible de se produire pour cette vulnérabilité. Microsoft indique que la stratégie Microsoft Office File Block est une solution de contournement pour ce problème qui empêchera Office d’ouvrir des documents RTF provenant de sources inconnues ou non fiables. Par exemple, dans Office 2016, cela impliquerait de définir la valeur RtfFiles DWORD sur 2 et la valeur OpenInProtectedView DWORD sur 0 dans la sous-clé : HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Word\Security\FileBlock. Cependant, les utilisateurs doivent garder à l’esprit que la modification directe du registre comporte des risques.

CVE-2023-21809 : vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Defender for Endpoint (Microsoft Defender pour point de terminaison)

Une vulnérabilité qui peut être particulièrement attrayante pour les acteurs malveillants, CVE-2023-21809 est une vulnérabilité de contournement de fonctionnalité de sécurité considérée comme ‘Importante’. Si elle est exploitée avec succès, un attaquant peut être en mesure de contourner la fonction de blocage Windows Defender Attack Surface Reduction (ASR). Cependant, pour l’exploiter, un attaquant devra inciter un utilisateur à exécuter des fichiers malveillants.

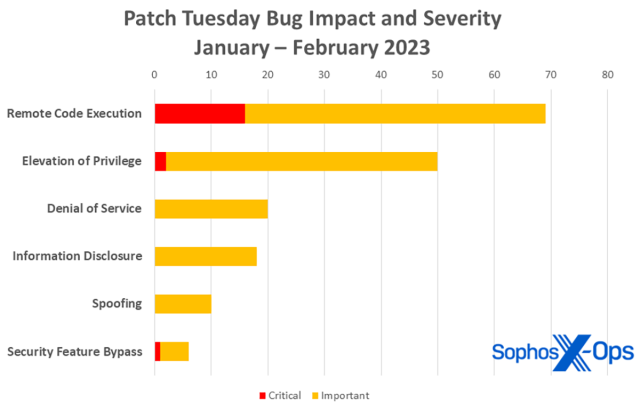

Figure 3 : Les problèmes RCE représentent un tiers de tous les correctifs Microsoft 2023 à ce jour, avec des problèmes d’élévation des privilèges résolus dans un autre quart des correctifs publiés.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-21812 | Exp/2321812-A | |

| CVE-2023-21823 | Exp/2321823-A | |

| CVE-2023-23376 | Exp/2323376-A | |

| CVE-2023-21690 | 2308097 | 2308097 |

| CVE-2023-21706 | 2308105 | 2308105 |

| CVE-2023-21689 | 2308096 | 2308096 |

| CVE-2023-21819 | 2308084 | 2308084 |

| CVE-2023-21529 | 2307771 | 2307771 |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Billet inspiré de A diverse set of fixes in February’s Patch Tuesday release, sur le Blog Sophos.