[Update (2022-04-19)]: El 12 de abril el sector energético ucraniano esquivó una ciber-bala. Parece que Sandworm, un grupo APT ruso, intentó repetir su ataque de 2016 a sistemas de control industrial (ICS) contra la red eléctrica de Ucrania. Sin embargo, los atacantes fueron detenidos antes de que pudieran lograr sus objetivos.

Un informe sobre el ataque, denominado Industroyer2 por ESET, presenta la evidencia de que es una evolución del malware utilizado en los ataques contra la red eléctrica de Ucrania en 2016. Fue configurado específicamente para desactivar los componentes de seguridad en la red eléctrica de Ucrania y borrar sistemas Windows, Linux y Solaris usando los malware CaddyWiper, OrcShred, SoloShred y AwfulShred

Es significativo que este ataque haya sido detectado y neutralizado antes que pudiera causar más daño. El agresivo enfoque de ciber-defensa de infraestructura crítica en Ucrania está dando sus frutos.

[Update (2022-04-12)]: El martes 5 de abril, The Record informó sobre las declaraciones realizadas por el general Paul Nakasone, jefe del comando cibernético de EE. UU. y director de la NSA. El general Nakasone dijo que EE. UU. estaba intensificando los esfuerzos para ayudar a proteger y defender la infraestructura de redes de Ucrania, así como enviar “equipos de caza avanzada” a Europa del Este para detectar cualquier vulnerabilidad que los rusos pudieran intentar explotar.

El jueves 7 de abril, Microsoft anunció la eliminación de siete registros de dominios de Internet asociados con actividades de espionaje dirigidas a EE. UU., la UE y Ucrania. Si bien esto ciertamente ayudará a interrumpir las actividades atribuidas al actor de amenazas conocido como Fancy Bear o APT 28, no es difícil registrar nuevos dominios y continuar con el negocio como de costumbre.

En una historia posiblemente relacionada, el viernes 8 de abril, el SSSCIP de Ucrania emitió otra advertencia de ataques continuos por correo electrónico dirigidos a funcionarios del gobierno y otras entidades, que pretendían ser documentación de crímenes de guerra contra Ucrania.

También el viernes, Associated Press informó que los rusos estaban confiscando o eliminando todo el contenido de los teléfonos móviles pertenecientes a refugiados que intentaban escapar de las áreas controladas por Rusia.

Las campañas de desinformación en las redes sociales continúan, y ha habido informes de que se les permite circular ampliamente en China, según algunos tuits de Raphael Satter de Reuters. Es otro recordatorio para evitar ser un amplificador de información no verificada.

[Update (2022-04-04)]: El jueves 31 de marzo, Thomas Brewster de Forbes publicó un artículo sobre la resiliencia y la creciente falta de Internet y de redes móviles en Ucrania. Recomendamos leerlo. Será interesante observar si la confiabilidad de las redes aumenta o disminuye como resultado de la lenta retirada de Rusia hacia el este de Ucrania. La disponibilidad de Internet era conveniente para los invasores y ahora pueden aumentar los ataques a las conexiones de fibra y a las torres de transmisión móvil.

También el 31 de marzo, Reuters informó que las aseguradoras estan recibiendo reclamaciones de ciber-seguros relacionadas con la guerra en Ucrania. Las pólizas de ciber-seguros han aumentado drásticamente durante algún tiempo, por lo que esto no es del todo sorprendente; sin embargo, los daños medibles de los ciber-ataques relacionados con la guerra han sido mínimos hasta la fecha.

Por último, el 31 de marzo, JA Guerrero-Saade de SentinelOne publicó una investigación muy interesante en Twitter sobre el malware que deshabilitó los módems de ViaSat (mencionado anteriormente). El malware era de hecho un “wiper” y borró el firmware por completo en los dispositivos convirtiéndolos prácticamente en pisapapeles. ViaSat confirmó más tarde la investigación de SentinelOne.

El lunes 4 de abril, el servicio de seguridad de Ucrania, SSSCIP, advirtió sobre ataques de phishing con “Información sobre criminales de guerra de la Federación Rusa”. Esto es bajo incluso para el phishing.

La desinformación sigue proliferando, y, afortunadamente, tenemos personas como las de Bellingcat para ayudarnos a diferenciar la verdad de la ficción. Para su informe del 4 de abril sobre las acusaciones rusas de que los videos que evidencian crímenes de guerra en Bucha fueron manipulados, se sumergieron en los detalles para determinar la veracidad de dichos videos. Otros medios de comunicación han hecho lo mismo. Parece que los videos no son falsos.

[Update (2022-03-31)]: El miércoles 30 de marzo la ONU realizó una reunión para discutir las normas en el ciberespacio; en esta reunión se criticó fuertemente las acciones de Rusia que precipitaron la guerra en Ucrania. Estados Unidos calificó el papel de Rusia de tratar de liderar el establecimiento de normas como “una burla”, mientras que los representantes canadienses consideraron “surrealista” que Rusia estuviera liderando la conversación.

[Update (2022-03-29)]: El jueves 24 de marzo, la agencia de seguridad cibernética de Ucrania, SSSCIP, anunció un programa de recompensas “Bug Bounty” para ayudar a proteger los activos de gobierno contra ataques cibernéticos. Esto sugiere que existe la preocupación de futuros ataques a corto plazo por parte de la Federación Rusa. Más tarde, ese mismo día, funcionarios estadounidenses, de manera extraoficial, confirmaron al Washington Post que se creía que los ataques contra el operador de red ViaSat, que interrumpieron los servicios satelitales al ejército ucraniano, eran una operación rusa.

[Update (2022-03-24)]: Ha habido mucha especulación tras la advertencia de la Casa Blanca el lunes 21 de marzo sobre un posible aumento de los ciber-ataques desde Rusia. El aviso se basó en una mayor actividad de reconocimiento (Escaneo), lo que esto significa para las organizaciones en general es qué no deben convertirse en “la fruta madura” para los atacantes. El escaneo es una actividad oportunista y al aplicar parches, emplear autenticación multifactor y otras recomendaciones, hace que su organización sea mucho menos interesante para los adversarios.

[Update (2022-03-22)]: El miércoles 16 de marzo, Hillary Clinton entró en escena. En una entrevista con MSNBC, la Sra. Clinton animó a Anonymous a lanzar “ciber-ataques” contra Rusia. En otros lugares, los atacantes supuestamente violaron Transneft, una empresa rusa de oleoductos, y robaron más de 79 gigabytes de correos electrónicos, que luego suministraron al sitio de filtraciones DDoSecrets. Tales acciones aumentan las tensiones en el ciber-espacio.

[Update (2022-03-17)]: El martes 15 de marzo, Joseph Cox de Vice informó que Ucrania había detenido a un infiltrado que supuestamente brindaba asistencia técnica a las tropas rusas al enrutar llamadas y enviar mensajes de texto SMS a las tropas ucranianas sugiriendo que se rindieran.

[Update (2022-03-15)]: Desde el 7 de marzo, comenzamos a conocer más información sobre la interrupción del servicio satelital de Viasat en Europa Central y del Este (mencionado anteriormente el 6 de marzo). Se publicaron dos informes que especulan que una marca particular de módems utilizada para los enlaces satelitales tenía su firmware corrupto o se le habian enviado comandos de gestión para deshabilitarlos. El viernes 11 de marzo, Reuters informó que Viasat había confirmado la teoría del firmware y que la NSA de EE. UU., ANSSI de Francia y la inteligencia ucraniana estaban investigando el ataque.

[Update (2022-03-11)]: Raphael Satter de Reuters (@razhael) ha sido un gran recurso para las noticias de Ucrania relacionadas con el ciberespacio y el 9 de marzo informó sobre el traslado de los centros de datos de Ucrania fuera del país para mantener su acceso y disponibilidad. Se implementó un plan similar en Estonia durante los ataques DDoS rusos (mencionados anteriormente en esta publicación). En el caso de Estonia, se relacionó principalmente con los sitios web, mientras que el informe de Satter parece estar más preocupado por la seguridad de los datos del gobierno en general.

[Update (2022-03-08)]: El martes 8 de marzo fue el Día Internacional de la Mujer. Según un tuit de Tarah Wheeler (@tarah), parece que las actividades de hacktivistas contra los sistemas ferroviarios en Bielorrusia provocaron interrupciones y retrasos en las fuerzas rusas en ruta hacia el frente ucraniano. (El trabajo de Tarah en seguridad cibernética es importante y vale la pena seguirla).

También parece que la tecnología de comunicaciones seguras de Rusia, depende de las redes celulares 3G/4G, que fueron desactivadas o comprometidas durante la invasión, lo que impide que los soldados se comuniquen de manera segura sin ser interceptados. Las comunicaciones confidenciales son difíciles y lo son aún más cuando se depende demasiado de la tecnología actual para que funcionen.

Reuters informó que los ministros de telecomunicaciones de la UE se estaban reuniendo en Nevers, Francia, para discutir la creación de un fondo de respuesta de emergencia de ciber-seguridad para ayudar a las organizaciones afectadas por ciber-ataques. Esto parece ser provocado por los ataques de wipers en Ucrania que informamos anteriormente en esta publicación.

[Update (2022-03-06)]: Si bien las cosas continuan un poco calmadas en el frente de guerra cibernética, hubo dos eventos significativos durante el fin de semana del 5 y 6 de marzo.

Primero, a partir del 24 de febrero, los clientes de ViaSat en Europa Central y del Este comenzaron a experimentar interrupciones en su servicio de Internet satelital. El sábado 5 de marzo, una historia en el Spiegel de Alemania confirmó las sospechas de que las interrupciones se debieron a una actualización de firmware fraudulenta que “bloqueó” los módems causando una desactivación permanente hasta que se reemplazaron las unidades afectadas.

Este fue un hallazgo significativo ya que este servicio es muy utilizado por los ucranianos y su ejercito para acceder a Internet lo que parece señalar con el dedo a los servicios de seguridad rusos. Además, el evento deshabilitó las comunicaciones con miles de molinos de viento en Alemania, impidiendo su control por parte de la compañía de energía responsable de su gestión.

Atribución en ciberataques. La atribución es difícil en el mejor de los casos, y es fácil sacar conclusiones que son incorrectas antes de que se pueda reunir toda la evidencia relevante. Si bien los servicios de seguridad alemanes parecen estar seguros de que el incidente está relacionado con la guerra, está lejos de ser una afirmación lo suficientemente sólida como para considerar una acción de respuesta. Los conflictos cibernéticos se ven afectados por la “niebla de guerra” mucho más que las operaciones tradicionales. Si este fue un ataque deliberado de Rusia, sería el primero desde el comienzo de la guerra que ha resultado en daños colaterales significativos.

El domingo 6 de marzo, Anonymous se atribuyó el mérito de piratear varias estaciones de televisión rusas y hacer que sus servicios de transmisión de video emitieran videos de la guerra, incluido el bombardeo de áreas residenciales por parte de las tropas rusas invasoras. Si bien publicaron esto como “prueba“, aún no se ha confirmado. Aparentemente, el objetivo de la acción era garantizar que los ciudadanos rusos estén al tanto de la guerra y de cómo se está llevando a cabo.

[Update (2022-03-03)]: El jueves 3 de marzo, las cosas continuaron desacelerándose en el ámbito cibernético, aunque ese no fue el caso de la guerra terrestre. En el frente de los vigilantes vimos el surgimiento de una nueva cuenta de Twitter llamada @TrickbotLeaks que a lo largo del día filtró información de presuntos miembros de los grupos criminales Trickbot, Conti, Mazo, Diavol, Ryuk y Wizard Spiders. La mayor parte de esta información parece provenir de las filtraciones de Conti a principios de semana. Vitali Kremez tiene un interesante análisis en su feed.

Brian Krebs sugirió que esta actividad podría causar problemas a los ciberdelincuentes que han estado hablando de salir de Rusia. Sin duda, podría ser un momento difícil para escapar del alcance de las autoridades si Europol de repente tuviera razones para presentar acusaciones u órdenes de arresto.

Además, los sitios web de los gobiernos municipales y regionales en los territorios ocupados por Rusia en el sur de Ucrania fueron pirateados para mostrar fake news que sugerían que el gobierno de Zelensky había capitulado y se había rendido a las fuerzas rusas. Esto fue contrarrestado por el Servicio de Seguridad de Ucrania (SSU).

[Update (2022-03-02)]: El miércoles 2 de marzo, las cosas se calmaron en el ámbito cibernético, pero eso no significó necesariamente que no hubiese actividad. A medida que se intensificaron las interrupciones de las comunicaciones debido a los combates terrestres, se produjo un retraso en las actualizaciones de lo que estaba sucediendo dentro de Ucrania.

Ciaran Martin, exjefe del Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido, publicó un análisis detallado del panorama cibernético en Ucrania hasta el momento y explicó sus puntos de vista sobre cómo llegamos a donde estamos y qué podría venir después. Recomendamos especialmente este artículo.

La saga Conti continuó con el grupo eliminando oficialmente su infraestructura virtual y supuestamente comenzando en un lugar nuevo. Este no es el resultado que muchos esperábamos, pero queda por ver si pueden volver a juntarlo todo.

Además, los registros de chat filtrados de Conti revelaron que el grupo había comprado una vulnerabilidad de día cero en Internet Explorer 11 para usarla en ataques a finales de 2020. Esta podría ser la primera y más cercana evidencia que tenemos de que estos grupos están dispuestos a gastar parte de sus ganancias mal habidas al adquirir exploits costosos y exclusivos para promover sus crímenes.

[Update (2022-03-01)]: Las consecuencias de la brecha de Conti por parte de un investigador ucraniano continuaron el martes 1ro de marzo con otro leak que comprende casi todas las comunicaciones internas, código fuente y planes operativos. Es probable que lleve un tiempo para determinar su importancia, pero es la mejor mirada que hemos tenido sobre cómo funciona una operación de ransomware criminal a gran escala.

Un equipo de ransomware ruso conocido como TheRedBanditsRU tuiteó una declaración distanciándose de la guerra diciendo: “No respetamos a Putin como #líder de #Rusia“. El equipo afirma que no está atacando objetivos civiles ucranianos, lo que sugiere que puede estar apuntando al gobierno.

Un grupo de hackers pro-ucraniano que se hace llamar NB65 supuestamente afectó los servidores que controlan los satélites militares rusos. Esto sigue sin confirmarse, pero, de ser cierto, también podría estar interfiriendo con la capacidad de los espías de occidente para monitorear los planes de Putin. Más evidencia de que los vigilantes a menudo pueden ser una desventaja.

Pravda recibió una lista hackeada de 120 000 registros de identidad con supuesta información detallada sobre la mayoría de las fuerzas militares rusas involucradas en la guerra. Esta información parece ser verdadera, pero no está claro qué tan antigua es y si representa a las personas que están activamente involucradas en el conflicto.

Además, Proofpoint publicó una investigación que muestra un aumento en phishing dirigido a funcionarios de la OTAN. Este es un recordatorio de que todos debemos esperar un aumento en este tipo de intentos de compromiso, especialmente durante el conflicto.

[Update (2022-02-28)]: El lunes 28 de febrero fue otro día movido en ciber-ataques, con una gran cantidad de confusión. Hubo más supuestas filtraciones y las facciones eligieron bandos. Partidarios hacktivistas de Ucrania piratearon las estaciones de carga de automóviles eléctricos en Rusia para mostrar mensajes ofensivos a Putin.

Un investigador ucraniano filtró las comunicaciones internas del grupo de ransomware Conti. Nos enteramos de que la principal billetera de Bitcoin del grupo ha tenido más de $ 2,000,000,000 USD depositados en los últimos dos años y que la lealtad es mucho menos frecuente en la clandestinidad que entre el resto de nosotros.

¿Las buenas noticias hasta ahora? Los rusos no han utilizado ataques cibernéticos para destruir o interrumpir los servicios básicos en Ucrania. El malware y la afectación han sido mínimos. Sin embargo, no debemos relajarnos. Es poco probable que esta situación se resuelva por sí sola de una manera que reduzca el riesgo de ataques.

[Update (2022-02-26 and 2022-02-27)]: Durante el fin de semana del 26 y 27 de febrero sucedieron varias cosas.

En la tarde del sábado 26 de febrero, Mykhallo Federov, el viceprimer ministro de Ucrania y su ministro de transformación digital, envió un tweet implorando a las personas con habilidades cibernéticas que se unan a un ejército IT virtual para ayudar a Ucrania a atacar los activos rusos en represalia por los ataques de piratería que Rusia ha perpetrado contra Ucrania. Una publicación de “IT Army” en una plataforma de mensajería incluía una lista de 31 objetivos para atacar.

Mucha gente quiere apoyar a Ucrania, pero no es aconsejable hacer algo como esto para mostrar apoyo. A menos que alguien esté trabajando directamente en nombre de un estado-nación, es probable que esté cometiendo un delito grave.

Además, un investigador de seguridad cibernética en la frontera entre Ucrania y Rumania informó que los sistemas de control fronterizo de Ucrania habían sido atacados con un wiper para interrumpir la salida de los refugiados.

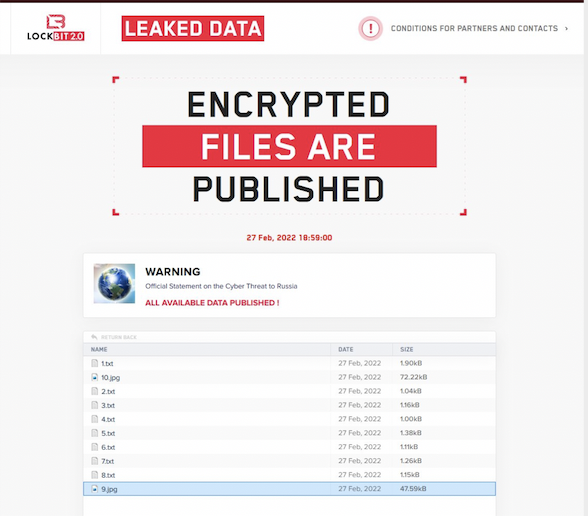

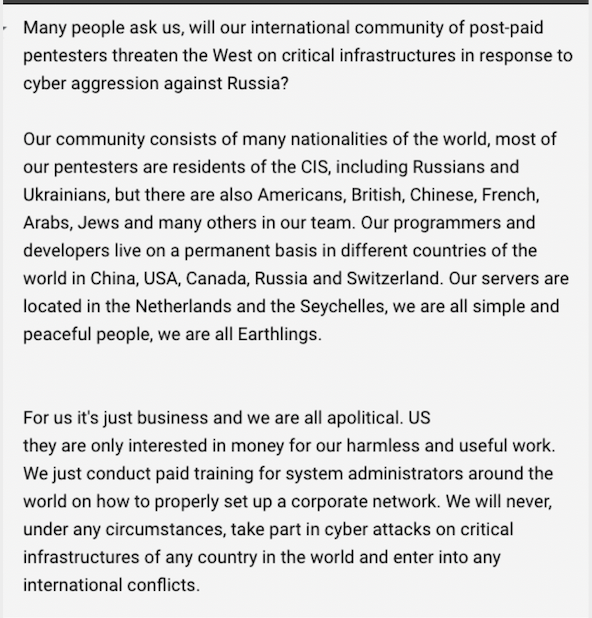

Un grupo de ransomware emitió una declaración oficial sobre el conflicto: Lockbit 2.0 publicó un mensaje en su sitio de la dark web diciendo que nunca atacará la infraestructura crítica de ningún país y que no tomará partido. Afirma ser solo un grupo diverso de “pentesters postpago”, que opera como un negocio, ademas indicó: “todo lo que hacemos es brindar capacitación paga a los administradores de sistemas de todo el mundo sobre cómo configurar correctamente una red corporativa”.

La declaración se publicó en ocho idiomas junto con dos imágenes JPEG de la Tierra.

[Update (2022-02-25)]: Para el 25 de febrero de 2022, el conflicto pasó de ser puramente ataques cibernéticos a una guerra terrestre, y estamos viendo actividad de actores no estatales que podrían causar una interrupción e impacto adicionales fuera de la zona de conflicto.

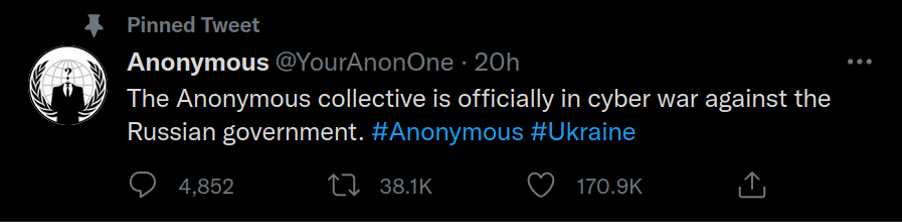

Primero, una cuenta de Twitter que representa a Anonymous, el grupo de hacktivistas, declaró una “guerra cibernética” contra el gobierno ruso.

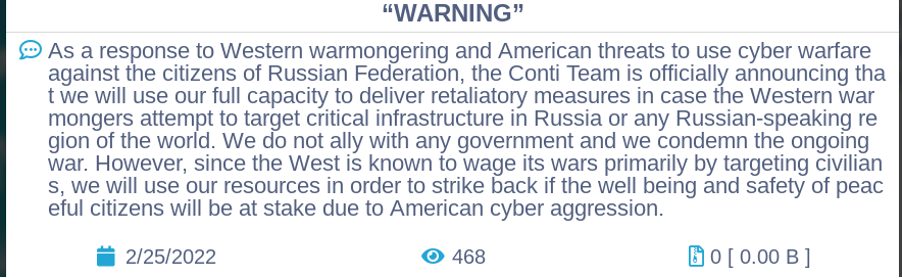

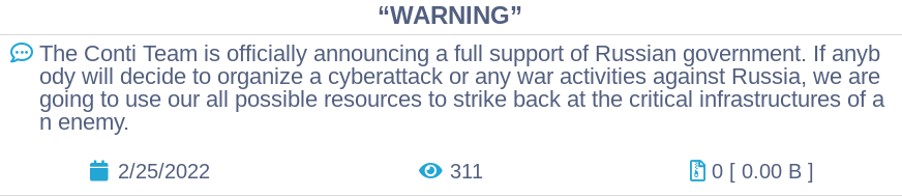

Unas horas más tarde, el prolífico grupo de ransomware, Conti, publicó un mensaje en su sitio web oscuro declarando su “total apoyo al gobierno ruso”.

Ambas declaraciones aumentan el riesgo para todos, estén o no involucrados en este conflicto. Los ataques de los vigilantes en cualquier dirección aumentan la niebla de la guerra y generan confusión e incertidumbre para todos. La probabilidad de que otros grupos criminales basados en el teatro ruso intensifiquen los ataques contra los aliados de Ucrania parece alta.

A las 20:00 UTC del 25 de febrero, Conti eliminó su declaración anterior, que parece haber sido demasiado antagónica con el gobierno de los EE. UU. La nueva declaración ha bajado un poco el tono, sugiriendo que solo van a “contraatacar” en respuesta a la agresión cibernética estadounidense.

Otro grupo con el nombre de CoomingProject supuestamente publicó una declaración similar que decía: “Hola a todos, este es un mensaje: ayudaremos al gobierno ruso en caso de ataques cibernéticos contra Rusia”. Su sitio está actualmente fuera de línea y no pudimos confirmar esta publicación.

[Update (2022-02-24)]: A las 02:00 horas de la madrugada del 24 de febrero de 2022, los sitios web del Gabinete de Ministros de Ucrania y los de los Ministerios de Relaciones Exteriores, Infraestructura, Educación y otros no estaban accesibles. Según CNN a las 06:00 horas parecían estar funcionando con normalidad.

[Update (2022-02-23)]: El 23 de febrero de 2022, alrededor de las 16:00 hora local en Ucrania, se desató otra ola de ataques DDoS contra el Ministerio de Relaciones Exteriores, el Ministerio de Defensa, el Ministerio del Interior, el Gabinete de Ministros y el Servicio de Seguridad de Ucrania. Los apagones duraron unas dos horas y hasta ahora no se ha atribuido un responsable. ESET y Symantec informaron que se implementó un nuevo wiper de sector de arranque aproximadamente a las 17:00 hora local, que fue precisamente en medio de este ataque de DDoS. Parece haber afectado a un pequeño número de organizaciones relacionadas con las finanzas y los contratistas del gobierno ucraniano. Symantec informó que hubo un desbordamiento en las PC en Letonia y Lituania, probablemente oficinas remotas de empresas ucranianas.