Threat Detection and Response (TDR) es una metodología que permite a los operadores de seguridad detectar ataques y neutralizarlos antes de que causen interrupciones o se conviertan en una infracción.

En este primero de una serie de artículos sobre el tema, analizaremos paso a paso de qué se trata el TDR, desde los componentes clave y el proceso de investigación, hasta por qué es importante. Los artículos siguientes analizarán los componentes con más detalle.

Empezando con TDR

¿Por qué lo necesitamos?

Es cada vez más difícil para los equipos de ciberseguridad identificar, investigar y actuar sobre las ciberamenazas en todos los entornos operativos y hacerlo de manera eficaz y eficiente.

A medida que el panorama de amenazas ha evolucionado, los adversarios se han vuelto más sigilosos, implementando técnicas de evasión avanzadas para evitar la detección por las tecnologías de seguridad. También están haciendo un uso generalizado de herramientas nativas del sistema operativo o herramientas de ataque de código abierto o software gratuito, que les permiten llevar a cabo su actividad maliciosa sin alertar al equipo de ciberseguridad.

Estos ataques suelen ser dirigidos por operadores humanos, capaces de probar y probar diferentes opciones y moverse rápidamente en direcciones inesperadas si encuentran un obstáculo.

Los analistas y cazadores de amenazas descubren estos adversarios ocultos al buscar eventos sospechosos, anomalías y patrones en la actividad diaria e investigarlos para ver si son maliciosos.

Su conocimiento humano se complementa con tecnologías de inteligencia de seguridad automatizadas, incluida la detección guiada por IA. Juntos, forman una sólida línea de defensa en un sistema de seguridad en capas de próxima generación.

Los analistas y cazadores de amenazas no se detienen en encontrar la amenaza, sino que trabajan con sus colegas para mitigarla y neutralizarla. Esto es TDR.

El marco TDR

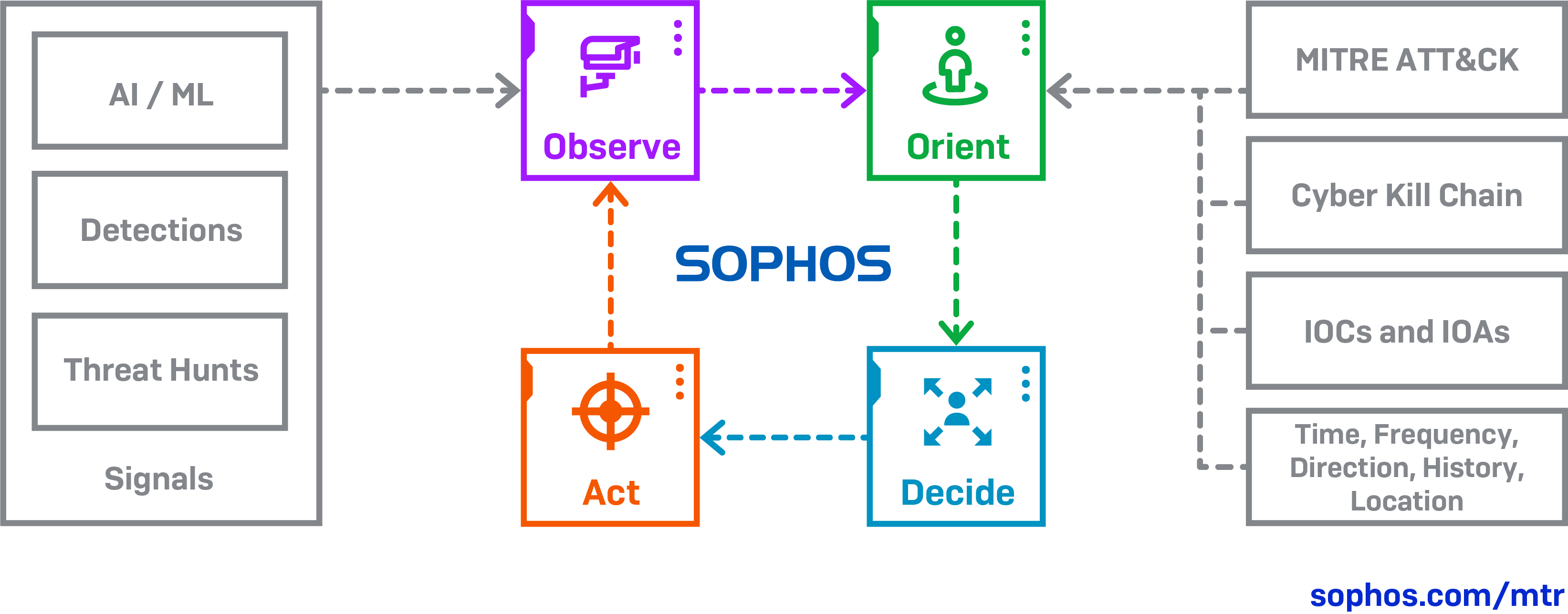

La ciberseguridad se basa en gran medida en conceptos militares y el TDR no es una excepción. Por ejemplo, el marco de investigación de Sophos para la búsqueda y respuesta de amenazas se basa en el concepto militar conocido como bucle OODA: observar, orientar, decidir, actuar.

Este marco permite a los analistas y cazadores de amenazas trabajar de manera coherente y estructurada y garantizar que no se pase nada por alto.

- Observe: ¿qué ves en los datos?

- Oriente: ¿cuál es el contexto, el comportamiento, cómo se relaciona con las tácticas, técnicas y procedimientos de ataque (TTP) conocidos?

- Decida: ¿es malicioso, sospechoso o benigno?

- Actue: mitigar, neutralizar y reingresar al ciclop

Al aplicar las etapas del marco, los cazadores de amenazas y los analistas crean una imagen de lo que está sucediendo dentro del entorno, determinando si es malicioso y qué medidas deben tomarse.

Los cinco componentes centrales de TDR

Hay cinco componentes clave del TDR que sustentan las diversas etapas del marco. Consideremos cada uno de ellos más de cerca.

1. Prevención

Lo primero y más importante que debe hacer es fortalecer sus defensas para evitar que los atacantes puedan penetrar en su red.

La prevención eficaz implica saber dónde se encuentran sus datos críticos y recursos informáticos (la infraestructura que proporciona capacidades de procesamiento) en la red y asegurarse de que estén protegidos con tecnologías de seguridad competentes que ofrecen una variedad de opciones de protección.

Es vital que configure la tecnología correctamente; aplicar actualizaciones con regularidad y rapidez; y administrar estrictamente los controles de acceso, ya que todo esto limitará significativamente la superficie de ataque.

Tener implementadas tecnologías de prevención sólidas también reduce la cantidad de alertas de seguridad que se generan diariamente o incluso cada hora.

Con menos alertas para atravesar, el equipo de seguridad puede detectar y concentrarse mejor en las señales que importan.

2. Recopilación de eventos, alertas y detecciones de seguridad

Los datos son el combustible que impulsa la búsqueda y el análisis de amenazas: sin el tipo, el volumen y la calidad correctos de señales, es increíblemente difícil para los equipos de operaciones de seguridad identificar con precisión los posibles indicadores de ataque.

Sin embargo, el contexto ausente de datos complica la decisión de convicción del analista. Sin metadatos significativos asociados a la señal, el analista tendrá más dificultades para determinar si las señales son maliciosas o benignas.

Los métodos más comunes para recopilar y revisar datos de seguridad son los siguientes:

Centrado en eventos

El ejemplo clásico de un enfoque centrado en eventos es la gestión de eventos y incidentes de seguridad (SIEM).

Los SIEM ingieren y agregan puntos de datos, como archivos de registro, de diferentes fuentes en la red. Depende de los operadores SIEM comprender el contexto, determinar qué filtrar, en qué crear la lógica de correlación e intentar minimizar y curar manualmente los datos para que no abrumen al equipo de investigación, mientras se equilibra la tasa de errores (también conocidos como ‘falsos negativos’, donde una amenaza real no se detecta como tal).

Centrado en amenazas

En este modelo, las señales se priorizan y se utilizan para crear casos mediante programación que son revisados por analistas. Además, las búsquedas de amenazas se realizan en función de las tendencias de inteligencia y una hipótesis de ataque (consulte el componente (4), Investigación, a continuación).

Las señales deben priorizarse en función de cuán procesables o útiles sean para las investigaciones y deben indicar tácticas, técnicas y procedimientos de confrontación (ver componente (4)).

Las señales que resultan más comúnmente en la identificación de actividad contradictoria deben tener prioridad sobre aquellas que no lo hacen.

Para establecer los criterios por los cuales las señales se consideran dignas de investigación, se pueden aplicar diferentes algoritmos o modelos de aprendizaje automático que analicen aspectos como el comportamiento, los datos sin procesar, el vector de ataque, el método de ataque, etc.

Híbrido

Esta es una combinación de métodos centrados en eventos y centrados en amenazas. Se basa en la velocidad para detectar, investigar y responder a datos de ambas fuentes, y para complementar las detecciones centradas en amenazas y cualquier caso resultante con datos correlacionados de otras fuentes de eventos y telemetría. Este enfoque lo utilizan con mayor eficacia los equipos de seguridad maduros.

Las ventajas del soporte externo como parte de un modelo híbrido

La contratación de un equipo de seguridad externo experimentado para ayudar con la recopilación y detección de datos libera a los equipos internos para que sean más estratégicos en su actividad.

Por ejemplo, se podría dedicar más tiempo a mejorar la prevención o reducir las superficies de ataque; o centrarse en procesos, aplicaciones o activos comerciales importantes, donde los datos y las detecciones asociadas deben personalizarse y dirigirse.

Los equipos externos también pueden ofrecer una perspectiva más amplia obtenida al defender a una variedad de clientes. Tendrán más experiencia con las amenazas emergentes y el manejo de incidentes que involucren a adversarios activos.

Los equipos internos conocerán mejor sus entornos, pero su experiencia en el “campo de batalla” será menor.

Lo importante a recordar es que las alertas en sí mismas no son el final del juego.

A menudo, inicialmente no se sabe si una señal es malintencionada o benigna, y si es malintencionada, dónde encaja en una secuencia de ataque.

¿Ve una alerta al comienzo o en medio de un ataque? ¿Sucedió algo antes de este evento o sucederá algo después? Debe comprender el contexto antes de decidir qué curso de acción tomar, si corresponde.

3. Priorización de las señales que importan

La detección de amenazas es un componente crítico de las operaciones de seguridad, pero es solo el primero de un proceso de múltiples pasos dirigido por humanos que incluye validación, investigación (búsqueda de amenazas) y respuesta a amenazas (neutralización).

Es importante eliminar la fricción entre cada una de estas actividades. Los SIEM y otros enfoques basados en registros generalmente carecen del contexto necesario para tomar decisiones bien informadas sobre dónde enfocar la atención, lo que resulta en una reducción de la eficiencia del tiempo o incluso en eventos críticos perdidos.

Para evitar sentirse abrumado por los datos y no detectar los elementos que justifican una investigación más detallada, debe poder identificar las alertas que importan.

Esto es más difícil de lo que parece. Cuanto más pueda mejorar la relación señal-ruido mediante el uso de una combinación de contexto que solo los productores de eventos pueden proporcionar, junto con inteligencia automatizada y artificial, mejor. Incluso con la automatización, no es un proceso simple.

Por ejemplo, debe tener cuidado de no filtrar demasiado los datos. En un caso visto por nuestro equipo de TDR, un registro mensual de dos mil millones de eventos reveló solo tres incidentes de seguridad después de que se aplicaron todos los filtros.

4. Investigación

Una vez que haya aislado las señales clave, es hora de agregar información y de comparar lo que ha descubierto con los marcos y modelos de la industria para construir un umbral de confianza en la convicción de comportamiento malicioso o benigno.

Estos incluyen el marco MITRE ATT & CK, una base de conocimiento accesible globalmente de tácticas adversas conocidas, técnicas y procedimientos (TTP), o el modelo Cyber Kill Chain de Lockheed Martin, que identifica los pasos clave que intentan los adversarios para lograr su objetivo.

Este es el momento de considerar cosas como:

- Dónde estás detectando la señal

- ¿Es esto lo que esperabas ver?

- ¿Hay patrones repetidos en las señales que parecen inusuales?

- ¿Los datos se mueven en una dirección típica o hacia un dispositivo conocido / común?

- Y más…

El objetivo es comprender no solo si la señal es indicativa de un ataque real, sino en qué parte de la secuencia de ataque cae. Desea bloquear el ataque lo antes posible en la cadena de amenazas.

Es de esperar que el resultado de la investigación le permita decidir: (1) si la señal es un indicador de ataque conocido o potencial, y (2) cuál es el proceso de ataque que se está desarrollando.

Esto le proporciona una hipótesis para la búsqueda de amenazas proactiva en la red: puede probar ideas y suposiciones y anticipar lo que podría suceder a continuación, lo que facilita la búsqueda y el bloqueo de la amenaza en cualquier etapa del ataque.

5. Acción

Este es un grande. Una vez que haya determinado que se enfrenta a una amenaza, debe hacer dos cosas, que son igualmente importantes.

El primero es mitigar el problema inmediato, mientras que el segundo es recordar que probablemente solo esté abordando un síntoma del ataque, y aún así necesita buscar y neutralizar la causa raíz. El primero debe realizarse sin afectar su capacidad para realizar el segundo.

A veces será suficiente poner en cuarentena una máquina o desconectarla de la red, mientras que en otras ocasiones el equipo de seguridad necesitará profundizar en una red para extraer los zarcillos de un atacante.

Por ejemplo, el hecho de que haya bloqueado y eliminado con éxito el malware de su sistema y haya dejado de ver la alerta que lo puso, no significa que el atacante haya sido eliminado de su entorno.

Los cazadores de amenazas profesionales que ven miles de ataques saben cuándo y dónde buscar más a fondo. Buscan qué más están haciendo, han hecho o podrían estar planeando hacer los atacantes en la red, y también lo neutralizan.

Más información

Publicaremos más artículos que profundicen en la metodología TDR.

En Sophos, diseñamos y creamos productos de seguridad líderes que pueden ser administrados por clientes y socios, y soluciones que fusionan la tecnología con la entrega de servicios donde los servicios se pueden consumir sin interacción, a través de la colaboración o en modo de solo notificación.

Esto fue por diseño, ya que las organizaciones se encuentran en diferentes niveles de capacidades en sus propios viajes de operaciones de seguridad y necesitan que sus productos y servicios sean lo suficientemente flexibles para cumplir con ellos donde están, y crecer con ellos hasta donde quieren estar.

Para obtener más información sobre cómo Sophos habilita las capacidades de respuesta y detección de amenazas (TDR) a través de nuestra oferta de respuesta administrada a amenazas (MTR), visite nuestra pagina web o hable con un representante de Sophos.

Si prefiere realizar sus propias búsquedas de amenazas, Sophos EDR le ofrece las herramientas que necesita para la búsqueda avanzada de amenazas y la higiene de las operaciones de seguridad. Empiece hoy mismo una prueba de 30 días sin compromiso.

Leave a Reply