Siempre que trabajamos con víctimas de ransomware, pasamos un tiempo mirando hacia atrás a través de nuestros registros de telemetría que abarcan la semana o dos anteriores. Estos registros a veces incluyen anomalías de comportamiento que (por sí mismas) pueden no ser inherentemente maliciosas, pero en el contexto de un ataque que ya ha tenido lugar, podrían tomarse como un indicador temprano de un actor de amenaza que realiza operaciones en la red de la víctima.

Si vemos alguno de estos cinco indicadores, en particular, saltamos sobre ellos de inmediato. Cualquiera de estos encontrados durante una investigación es casi con certeza una indicación de que los atacantes han hurgado: para tener una idea de cómo se ve la red y aprender cómo pueden obtener las cuentas y el acceso que necesitan para lanzar un ataque de ransomware.

Los atacantes usan herramientas de administración legítimas para preparar el escenario para los ataques de ransomware. Sin saber qué herramientas usan normalmente los administradores en sus máquinas, uno podría fácilmente pasar por alto estos datos. En retrospectiva, estos cinco indicadores representan banderas rojas de investigación.

- Un escáner de red, especialmente en un servidor.Los atacantes generalmente comienzan por obtener acceso a una máquina donde buscan información: es una Mac o Windows, cuál es el dominio y el nombre de la empresa, qué tipo de derechos de administrador tiene la computadora y más. A continuación, los atacantes querrán saber qué más hay en la red y a qué pueden acceder. La forma más fácil de determinar esto es escanear la red. Si se detecta un escáner de red, como AngryIP o Advanced Port Scanner, pregunte al personal administrativo. Si nadie se las arregla para usar el escáner, es hora de investigar.

- Herramientas para deshabilitar el software antivirus.Una vez que los atacantes tienen derechos de administrador, a menudo intentarán deshabilitar el software de seguridad utilizando aplicaciones creadas para ayudar con la eliminación forzada de software, como Process Hacker, IOBit Uninstaller, GMER y PC Hunter. Este tipo de herramientas comerciales son legítimas, pero en las manos equivocadas, los equipos de seguridad y los administradores deben preguntarse por qué aparecieron de repente.

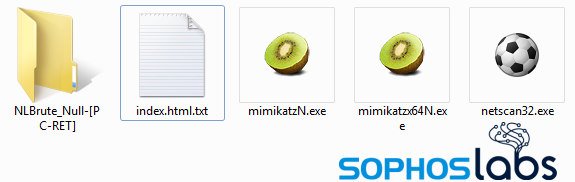

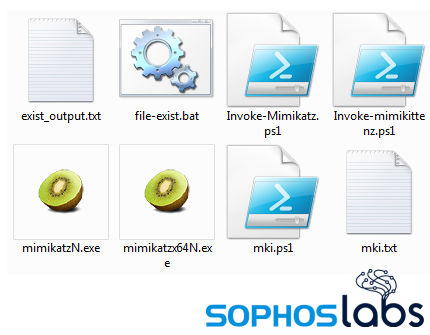

- La presencia de MimiKatzCualquier detección de MimiKatz en cualquier lugar debe ser investigada. Si nadie en un equipo de administración puede responder por usar MimiKatz, esto es una señal de alerta porque es una de las herramientas de piratería más utilizadas para el robo de credenciales. Los atacantes también usan Microsoft Process Explorer, incluido en Windows Sysinternals, una herramienta legítima que puede volcar LSASS.exe de la memoria, creando un archivo .dmp. Luego pueden llevar esto a su propio entorno y usar MimiKatz para extraer de forma segura los nombres de usuario y las contraseñas en su propia máquina de prueba.

- Patrones de comportamiento sospechoso.Cualquier detección que ocurra a la misma hora todos los días, o en un patrón repetitivo, es a menudo una indicación de que algo más está sucediendo, incluso si se han detectado y eliminado archivos maliciosos. Los equipos de seguridad deben preguntar “¿por qué regresará?” Los respondedores de incidentes saben que normalmente significa que algo más malicioso ha estado ocurriendo y que aún no se ha identificado.

- Ataques de pruebaOcasionalmente, los atacantes implementan pequeños ataques de prueba en algunas computadoras para ver si el método de implementación y el ransomware se ejecuta con éxito, o si el software de seguridad lo detiene. Si las herramientas de seguridad detienen el ataque, cambian sus tácticas e intentan nuevamente. Esto mostrará su mano, y los atacantes sabrán que su tiempo ahora es limitado. A menudo es cuestión de horas antes de que se lance un ataque mucho más grande.

Leave a Reply