Los vendedores sin escrúpulos y los ciber delincuentes han aprovechado las preocupaciones sobre el surgimiento de la pandemia global COVID-19 como cebo de spam, ataques de phishing y malware. En las últimas semanas, el uso de “coronavirus” y “COVID-19” en nombres de dominio, mensajes de correo electrónico potencialmente no deseados, phishing y malware se ha disparado.

Desde SophosLabs continuamos trabajando para identificar, detectar y bloquear estas amenazas. También estamos colaborando con la comunidad de seguridad para ayudar a defendernos más ampliamente contra el aumento de las amenazas relacionadas con COVID-19. Joshua Saxe, el científico jefe de Sophos, ha lanzado un canal Slack para una colaboración abierta para enfrentar las amenazas de pandemia. También estamos publicando indicadores de compromiso que descubrimos para las amenazas relacionadas en un GitHub público.

En este informe, examinaremos algunas de las tendencias que estamos viendo en el spam y las estafas con temas de pandemia. Los datos que presentamos aquí son solo una parte de lo que hemos visto hasta ahora, y continuamos evaluando los datos de inteligencia a medida que están disponibles.

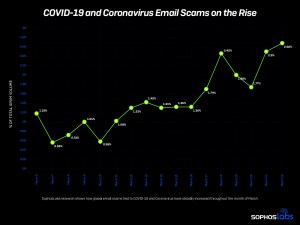

El aumento del spam

El spam que descubrimos llevaba un instalador para el malware Trickbot a principios de este mes fue solo un ejemplo de cómo los spammers y los delincuentes utilizan el sed de información de las personas sobre la pandemia para atraer a sus objetivos.

Si bien COVID-19 surgió como una crisis en China en diciembre, las referencias al virus en los correos electrónicos no deseados y de phishing solo comenzaron a surgir en enero, y al igual que el virus en sí, crecieron exponencialmente. A principios de marzo, COVID-19 y Coronavirus ya representaban un porcentaje significativo del tráfico de spam que medimos.

Las campañas de spam detectadas por Sophos incluyen:

- Una campaña de sextortion que amenaza con infectar a la familia del objetivo con COVID-19 si no paga.

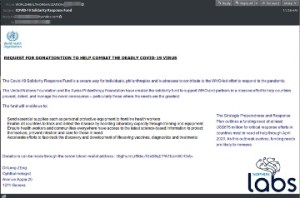

- Una estafa que pretende ser una petición de recaudación de fondos de la Organización Mundial de la Salud, que solicita donaciones en Bitcoin para financiar la investigación de COVID-19.

- Mensajes supuestamente de la OMS, pero con documentos con malware descargables.

- Comercialización de “suministros de emergencia”, incluidas máscaras.

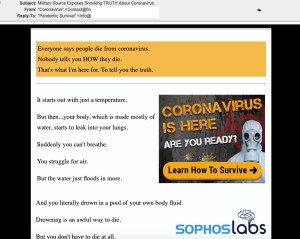

Un argumento de venta para una descarga de video de $ 37, que pretende ofrecer información privilegiada de una “fuente militar” sobre cómo sobrevivir al Coronavirus

Construyendo infraestructura de spam y phishing

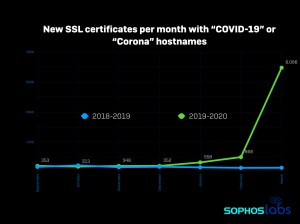

COVID-19 ha dejado una gran marca en el espacio de nombres de Internet en los últimos dos meses. Los datos de registro de transparencia de certificados de las principales autoridades de certificación han mostrado un aumento significativo en el número de certificados SSL registrados para sitios que usan “corona” o “covid” en sus nombres.

Para tener una idea de cuán grande ha sido ese cambio, analizamos los datos de registro en los últimos seis meses para los nuevos certificados emitidos para nombres de host con “corona” o “covid-19” en ellos. Para establecer una línea de base desde antes de que el brote se convirtiera en noticia mundial, analizamos el mismo período hace un año (septiembre de 2018 a marzo de 2019) para comparar.

Antes de enero, la mayoría de los certificados que contenían “corona” se referían a una localidad, servicio o marca legítima. Estos representaron un promedio de 288 certificados activados por mes. Las referencias a “covid” no existían en ningún registro de certificados que pudiéramos encontrar registros anteriores a 2020, y el único dominio que realmente se destaca pertenece al fabricante de accesorios de A / V con sede en Arizona COVID, que posee el dominio .com.

La pandemia cambió la ecuación. A partir de enero de 2020, hubo un aumento exponencial en los nuevos certificados que llevan estos términos, casi duplicando la norma a 558 para ese mes, y luego casi duplicando nuevamente en febrero a 868. En los primeros dos tercios de marzo, más de 6,086 se emitieron nuevos certificados con nombres de host con “covid” y “corona”, casi un aumento de 20 veces respecto al año anterior.

Más del 65% de estos nuevos dominios se registraron mediante programación de forma gratuita a través de Let’s Encrypt, y otro 5% utilizó Cloudflare como Autoridad de Certificación (Cloudflare proporciona SSL gratis para sitios que usan su red de entrega de contenido).

De ninguna manera todos estos son maliciosos, pero muchos son sospechosos, especialmente porque incluyen una gran cantidad de sitios que se configuraron en masa utilizando plantillas de sitio, dominios configurados a través de registradores de bajo costo o subdominios configurados en dominios potencialmente comprometidos.

Un host que servía como hogar para una serie de direcciones web relacionadas con “covid-19”, asociadas con un servicio que ofrece sitios web gratuitos y registro de nombres de dominio de bajo costo, tenía 11.322 nombres de dominio asociados. Esos dominios parecen haber sido creados programáticamente y registrados para los certificados, ya que siguen el mismo patrón de nomenclatura {covid-19 [palabra clave de búsqueda adicional] .com).

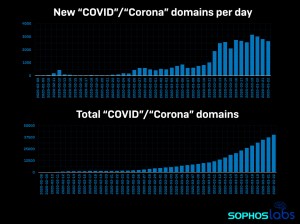

La cantidad bruta de nombres de dominio que hemos observado que están registrados y que están relacionados con la pandemia COVID-19 es aún mayor. El 20 de marzo, el día pico (hasta ahora), las personas registraron 3011 dominios nuevos que contenían el texto “covid” o “corona”, en los cuatro dominios de nivel superior (TLD) más grandes que monitoreamos (.com, .us. org, y .info). Desde el 8 de febrero, hemos observado 42,578 (a partir de la medianoche, 24 de marzo) nombres de dominio covid o corona recién registrados

Si bien algunos de estos dominios pueden haberse registrado con fines benignos o incluso beneficiosos, muchos simplemente están estacionados, mientras que otros muestran contenido básico, en su mayoría vacío, como marcadores de posición para algún contenido futuro prometido. Parte de la colaboración en los canales de Slack y con nuestros socios en Cyber Threat Alliance implica separar los sitios útiles y legítimos que pueden haber sido registrados por autoridades legítimas de salud del humor negro, spam o activamente maliciosos. Es difícil saber la intención de un registrante de dominio cuando no hay contenido, solo por un extraño ejemplo, hay coronavirusshaquilleoneal [.] Com.

Sophos ha identificado más de 60 dominios como activamente maliciosos, aunque algunos de esos dominios se han oscurecido desde la primera vez que los detectamos. Los siguientes sitios específicos han sido vinculados a descargas de malware y son indicadores potenciales de compromiso de la red, pero probablemente son solo la punta del iceberg en lo que respecta a dominios maliciosos:

corona-masr21.com netflixcovid19s.com chasecovid19v.com chasecovid19t.com chasecovid19s.com corona-masr2.com chase7-covid.com masry-corona51.com corona-virusapps.com coronavirus-realtime.com covid-19-gov.claims corona-virus-map.net corona-map-data.com coronavirus-apps.com childcarecorona.com impots-covid19.com corona-apps.com coronaviruscovid19-information.com coronations.usa.cc

Malware que abusa de la ansiedad sobre COVID

Hemos identificado varias familias de malware y aplicaciones potencialmente no deseadas que hasta ahora se han comunicado con dominios relacionados con COVID-19 de alguna manera. También hay ransomware que hace referencia al coronavirus en las notas de rescate.

Estaremos actualizando esta sección durante todo el día con nueva información.

Por ejemplo, tres versiones diferentes del adware DownloadGuide PUA y un grupo de archivos maliciosos utilizaron el espacio web host coronavirusstatus [.] Para alojar cargas útiles o como un servidor C2. Incluyen:

- Un script de dropper de AutoIT, que identificamos como Troj / AutoIt-CYW.

- exe e isoburn.exe, los cuales identificamos como Troj / PWS-CJJ y Troj / Steal-JZ.

- Corona-virus-Map.com.exe (que identificamos como Troj / MSIL-NZP).

- El archivo aut6C13.tmp (que identificamos como malware Troj / PWS-CJJ).

Además de comunicarse con el host, este grupo de malware también se conecta al servidor API de comunicaciones cifradas de Telegram

| SHA256 | Name/Filename |

| b326dd2cf05788cc2c0922e1553b98e6631c67b1cf7ec55228fa6f6db10e2249 | DownloaderGuide |

| b326dd2cf05788cc2c0922e1553b98e6631c67b1cf7ec55228fa6f6db10e2249 | |

| 796b4f9e36b280fb1fae0c55ef184e4fb44906966f258e421ff0721705fafb0f | |

| 2b35aa9c70ef66197abfb9bc409952897f9f70818633ab43da85b3825b256307 | T Troj/AutoIt-CYW, Troj/MSIL-NZP / Corona-virus- Map.com.exe |

| 13c0165703482dd521e1c1185838a6a12ed5e980e7951a130444cf2feed1102e | Troj/PWS-CJJ, Troj/Steal-JZ / corona.exe |

| fda64c0ac9be3d10c28035d12ac0f63d85bb0733e78fe634a51474c83d0a0df8 | Troj/PWS-CJJ / isoburn.exe |

| 0b3e7faa3ad28853bb2b2ef188b310a67663a96544076cd71c32ac088f9af74d | Troj/Steal-KA / aut6C13.tmp |

Estos y otros IOC adicionales se agregarán a nuestro repositorio de GitHub.

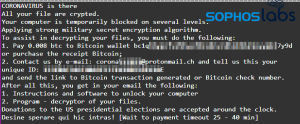

Y era inevitable que alguien eventualmente creara un ransomware y lo llamara Coronavirus.

Expresion de gratitud

SophosLabs desea reconocer los esfuerzos de Richard Cohen, Brett Cove, Krisztián Diriczi, Fraser Howard, Tamás Kocsír y Chet Wisniewski para rastrear varias amenazas, y los esfuerzos de Cyber Threat Alliance y la comunidad de investigadores de amenazas en el COVID-19 Cyber Threat Coalition Slack canal para compartir una amplia gama de datos de ataque con la comunidad más amplia de investigadores de seguridad y analistas de SOC.

Leave a Reply